连接)

Posted _PowerShell

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了连接)相关的知识,希望对你有一定的参考价值。

🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

Vulhub是一个面向大众的开源漏洞靶场,无需docker知识,简单执行两条命令即可编译、运行一个完整的漏洞靶场镜像。旨在让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

文章目录

- 🍬 博主介绍

- 前言

- 1、activemq

- 2、airflow

- 3、apereo-cas

- 4、apisix

- 5、appweb

- 6、aria2

- 7、bash

- 8、celery

- 9、cgi

- 10、coldfusion

- 11、confluence

- 12、couchdb

- 13、discuz

- 14、django

- 15、dns

- 16、docker

- 17、drupal

- 18、dubbo

- 19、ecshop

- 20、elasticsearch

- 21、electron

- 22、elfinder

- 23、fastjson

- 24、ffmpeg

- 25、flask

- 26、flink

- 27、ghostscript

- 28、git

- 29、gitea

- 30、gitlab

- 31、gitlist

- 32、glassfish

- 33、goahead

- 34、gogs

- 35、grafana

- 36、h2database

- 37、hadoop

- 38、httpd

- 39、imagemagick

- 40、influxdb

- 41、jackson

- 42、java

- 43、jboss

- 44、jenkins

- 45、jetty

- 46、jira

- 47、jmeter

- 48、joomla

- 49、jupyter

- 50、kibana

- 51、laravel

- 52、libssh

- 53、liferay-portal

- 54、log4j

- 55、magento

- 56、mini_httpd

- 57、mojarra

- 58、mongo-express

- 59、mysql

- 60、nacos

- 61、neo4j

- 62、nexus

- 63、nginx

- 64、node

- 65、ntopng

- 66、ofbiz

- 67、opensmtpd

- 68、openssh

- 69、openssl

- 70、opentsdb

- 71、php

- 72、phpmailer

- 73、phpmyadmin

- 74、phpunit

- 75、polkit

- 76、postgres

- 77、python

- 78、rails

- 79、redis

- 80、rocketchat

- 81、rsync

- 82、ruby

- 83、saltstack

- 84、samba

- 85、scrapy

- 86、shiro

- 87、skywalking

- 88、solr

- 89、spark

- 90、spring

- 91、struts2

- 92、supervisor

- 93、thinkphp

- 94、tikiwiki

- 95、tomcat

- 96、unomi

- 97、uwsgi

- 98、weblogic

- 99、webmin

- 100、wordpress

- 101、xstream

- 102、xxl-job

- 103、yapi

- 104、zabbix

前言

介绍:Vulhub是一个面向大众的开源漏洞靶场,无需docker知识,简单执行两条命令即可编译、运行一个完整的漏洞靶场镜像。

计划:这里记录了 vulhub 所有的漏洞,本专栏也会将这些漏洞全部复现,欢迎持续订阅

我也会不定期再中间更新复现文章链接

目的:以复现 vulhub 漏洞为路径,展示不同的渗透思路及手法,同类漏洞我会尽量用多种渗透思路进行复现,不仅仅是提高个人能力,也是想再 CSDN 这个平台认识更多的安全爱好者

环境:

https://blog.csdn.net/qq_51577576/article/details/125048165

1、activemq

2、airflow

3、apereo-cas

4.1-rce

4、apisix

5、appweb

6、aria2

rce

7、bash

CVE-2014-6271

8、celery

9、cgi

CVE-2016-5385

10、coldfusion

CVE-2010-2861

CVE-2017-3066

11、confluence

CVE-2019-3396

CVE-2021-26084

12、couchdb

CVE-2017-12635

CVE-2017-12636

13、discuz

wooyun-2010-080723

x3.4-arbitrary-file-deletion

14、django

CVE-2017-12794

CVE-2018-14574

CVE-2019-14234

CVE-2020-9402

CVE-2021-35042

15、dns

dns-zone-transfer

16、docker

unauthorized-rce

17、drupal

CVE-2014-3704

CVE-2017-6920

CVE-2018-7600

CVE-2018-7602

CVE-2019-6339

CVE-2019-6341

18、dubbo

CVE-2019-17564

19、ecshop

20、elasticsearch

CVE-2014-3120

CVE-2015-1427

CVE-2015-3337

CVE-2015-5531

WooYun-2015-110216

21、electron

CVE-2018-1000006

CVE-2018-15685

22、elfinder

CVE-2021-32682

23、fastjson

1.2.24-rce

1.2.47-rce

vuln

24、ffmpeg

CVE-2016-1897

phdays

25、flask

ssti

26、flink

27、ghostscript

28、git

CVE-2017-8386

29、gitea

1.4-rce

30、gitlab

CVE-2016-9086

CVE-2021-22205

31、gitlist

0.6.0-rce

CVE-2018-1000533

32、glassfish

4.1.0

33、goahead

CVE-2017-17562

CVE-2021-42342

34、gogs

CVE-2018-18925

35、grafana

36、h2database

h2-console-unacc

37、hadoop

38、httpd

apache_parsing_vulnerability

CVE-2017-15715

CVE-2021-40438

CVE-2021-41773

CVE-2021-42013

ssi-rce

39、imagemagick

CVE-2020-29599

imagetragick

CVE-2022-44268

40、influxdb

unacc

41、jackson

CVE-2017-7525

42、java

rmi-codebase

rmi-registry-bind-deserialization

rmi-registry-bind-deserialization-bypass

43、jboss

CVE-2017-12149

CVE-2017-7504

JMXInvokerServlet-deserialization

44、jenkins

CVE-2017-1000353

CVE-2018-1000861

45、jetty

46、jira

CVE-2019-11581

47、jmeter

CVE-2018-1297

48、joomla

CVE-2015-8562

CVE-2017-8917

49、jupyter

notebook-rce

50、kibana

CVE-2018-17246

CVE-2019-7609

51、laravel

CVE-2021-3129

52、libssh

CVE-2018-10933

53、liferay-portal

CVE-2020-7961

54、log4j

55、magento

2.2-sqli

56、mini_httpd

CVE-2018-18778

57、mojarra

jsf-viewstate-deserialization

58、mongo-express

CVE-2019-10758

59、mysql

CVE-2012-2122

60、nacos

61、neo4j

CVE-2021-34371

62、nexus

CVE-2019-7238

CVE-2020-10199

CVE-2020-10204

63、nginx

CVE-2013-4547

CVE-2017-7529

insecure-configuration

nginx_parsing_vulnerability

64、node

CVE-2017-14849

CVE-2017-16082

65、ntopng

CVE-2021-28073

66、ofbiz

CVE-2020-9496

67、opensmtpd

CVE-2020-7247

68、openssh

CVE-2018-15473

69、openssl

CVE-2014-0160

CVE-2022-0778

heartbleed

70、opentsdb

CVE-2020-35476

71、php

8.1-backdoor

CVE-2012-1823

CVE-2018-19518

CVE-2019-11043

fpm

inclusion

php_xxe

xdebug-rce

72、phpmailer

CVE-2017-5223

73、phpmyadmin

CVE-2016-5734

CVE-2018-12613

WooYun-2016-199433

74、phpunit

CVE-2017-9841

75、polkit

76、postgres

CVE-2018-1058

CVE-2019-9193

77、python

PIL-CVE-2017-8291

PIL-CVE-2018-16509

unpickle

78、rails

CVE-2018-3760

CVE-2019-5418

79、redis

Unacc

CVE-2022-0543

80、rocketchat

CVE-2021-22911

81、rsync

common

82、ruby

CVE-2017-17405

83、saltstack

CVE-2020-11651

CVE-2020-11652

CVE-2020-16846

84、samba

85、scrapy

86、shiro

87、skywalking

88、solr

CVE-2017-12629-RCE

CVE-2017-12629-XXE

CVE-2019-0193

CVE-2019-17558

Remote-Streaming-Fileread

89、spark

unacc

90、spring

CVE-2016-4977

CVE-2017-4971

CVE-2017-8046

CVE-2018-1270

CVE-2018-1273

CVE-2022-22947

CVE-2022-22963

CVE-2022-22965

91、struts2

s2-001

s2-005

s2-007

s2-008

s2-009

s2-012

s2-013

s2-015

s2-016

s2-032

s2-045

s2-046

s2-048

s2-052

s2-053

s2-057

s2-059

s2-061

92、supervisor

CVE-2017-11610

93、thinkphp

2-rce

5.0.23-rce

5-rce

in-sqlinjection

94、tikiwiki

95、tomcat

CVE-2017-12615

CVE-2020-1938

tomcat8

96、unomi

CVE-2020-13942

97、uwsgi

CVE-2018-7490

unacc

98、weblogic

CVE-2017-10271

CVE-2018-2628

CVE-2018-2894

CVE-2020-14882

ssrf

weak_password

CVE-2023-21839

99、webmin

CVE-2019-15107

100、wordpress

pwnscriptum

101、xstream

CVE-2021-21351

CVE-2021-29505

102、xxl-job

unacc(未授权访问)

103、yapi

unacc(未授权访问)

104、zabbix

CVE-2016-10134

CVE-2017-2824

CVE-2020-11800

MySQL连接查询之内连接左连接右连接自连接

目录

一、内连接

1. 连接查询的介绍

连接查询可以实现多个表的查询,当查询的字段数据来自不同的表就可以使用连接查询来完成。

连接查询可以分为:

- 内连接查询

- 左连接查询

- 右连接查询

- 自连接查询

2. 内连接查询

查询两个表中符合条件的共有记录

内连接查询效果图:

内连接查询语法格式:

select 字段 from 表1 inner join 表2 on 表1.字段1 = 表2.字段2

说明:

- inner join 就是内连接查询关键字

- on 就是连接查询条件

例1:使用内连接查询学生表与班级表:

select * from students as s inner join classes as c on s.cls_id = c.id;

二、左连接

1. 左连接查询

以左表为主根据条件查询右表数据,如果根据条件查询右表数据不存在使用null值填充

左连接查询效果图:

左连接查询语法格式:

select 字段 from 表1 left join 表2 on 表1.字段1 = 表2.字段2

说明:

- left join 就是左连接查询关键字

- on 就是连接查询条件

- 表1 是左表

- 表2 是右表

例1:使用左连接查询学生表与班级表:

select * from students as s left join classes as c on s.cls_id = c.id;

三、右连接

1. 右连接查询

以右表为主根据条件查询左表数据,如果根据条件查询左表数据不存在使用null值填充

右连接查询效果图:

右连接查询语法格式:

select 字段 from 表1 right join 表2 on 表1.字段1 = 表2.字段2

说明:

- right join 就是右连接查询关键字

- on 就是连接查询条件

- 表1 是左表

- 表2 是右表

例1:使用右连接查询学生表与班级表:

select * from students as s right join classes as c on s.cls_id = c.id;

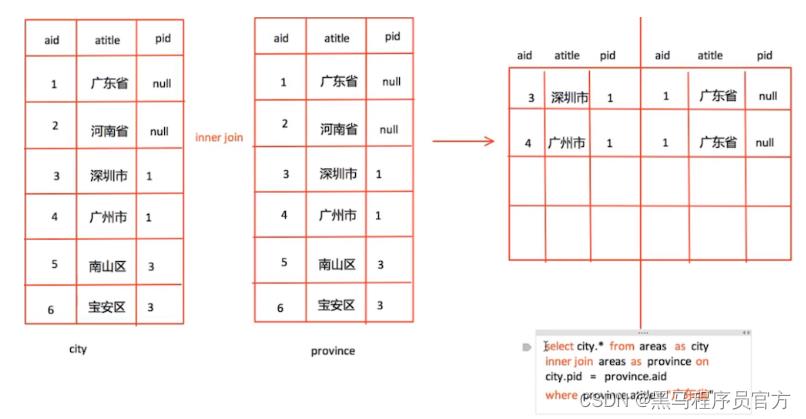

四、自连接

1. 自连接查询

左表和右表是同一个表,根据连接查询条件查询两个表中的数据。

区域表效果图

例1:查询省的名称为“山西省”的所有城市

创建areas表:

create table areas(

id varchar(30) not null primary key,

title varchar(30),

pid varchar(30)

);

执行sql文件给areas表导入数据:

source areas.sql;

说明:

- source 表示执行的sql文件

自连接查询的用法:

select c.id, c.title, c.pid, p.title from areas as c inner join areas as p on c.pid = p.id where p.title = '山西省';

说明:

- 自连接查询必须对表起别名

2022年Python+大数据学习路线图,源码笔记,最优学习资源_黑马程序员官方的博客-CSDN博客任何学习过程都需要一个科学合理的学习路线,才能够有条不紊的完成我们的学习目标。Python+大数据所需学习的内容纷繁复杂,难度较大,所以今天特别为大家整理了一个全面的Python+大数据学习路线图,帮大家理清思路,攻破难关!文章目录前言第一阶段 大数据开发入门1.大数据数据开发基础MySQL8.0从入门到精通第二阶段 大数据核心基础2022版大数据Hadoop入门教程第三阶段 千亿级数仓技术数据离线数据仓库,企业级在线教育项目实战(Hive数仓项目完整流程)第四阶段 PB内存计算1.pytho https://blog.csdn.net/itcast_cn/article/details/1223065522022年人工智能学习路线图,清楚明确_黑马程序员官方的博客-CSDN博客_人工智能学习路线图众所周知,人工智能时代已经融入到我们的生活的当中,不论是图像识别还是语音识别的相关产品已经开始落地,就连国家都将人工智能设为了国家战略级发展规划,人工智能开发将会是是未来技术研究的前沿。下面特别给大家整理了人工智能的学习路线,希望大家都能有清楚的学习方向。文章目录第一阶段 人工智能开发入门1. 人工智能之python编程零基础入门2、4天快速入门Python数据挖掘第二阶段 机器学习核心技术第三阶段 NLP自然语言处理技术第四阶段 CV计算机视觉技术1.AI-OpenCV图像处理10小时零基础入门2

https://blog.csdn.net/itcast_cn/article/details/1223065522022年人工智能学习路线图,清楚明确_黑马程序员官方的博客-CSDN博客_人工智能学习路线图众所周知,人工智能时代已经融入到我们的生活的当中,不论是图像识别还是语音识别的相关产品已经开始落地,就连国家都将人工智能设为了国家战略级发展规划,人工智能开发将会是是未来技术研究的前沿。下面特别给大家整理了人工智能的学习路线,希望大家都能有清楚的学习方向。文章目录第一阶段 人工智能开发入门1. 人工智能之python编程零基础入门2、4天快速入门Python数据挖掘第二阶段 机器学习核心技术第三阶段 NLP自然语言处理技术第四阶段 CV计算机视觉技术1.AI-OpenCV图像处理10小时零基础入门2 https://blog.csdn.net/itcast_cn/article/details/122882407

https://blog.csdn.net/itcast_cn/article/details/122882407

详情大家可以关注Python专栏,努力为大家更新更多好内容 ↑ ↑ ↑

以上是关于连接)的主要内容,如果未能解决你的问题,请参考以下文章