(应用密码学)DES实验报告

Posted 爱吃咖喱的小熊

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了(应用密码学)DES实验报告相关的知识,希望对你有一定的参考价值。

1 DES

1.1实验目的

实验目的是理解和掌握DES密码的加密解密的过程和算法,对加密解密的运行过程有了解,提高程序设计能力。

1.2实验要求

实验要求是编写DES密码的加解密程序,运行并验证。

1.3实验原理

1.3.1 DES的基本结构

DES是一种对称密码,加密和解密用的都是同一个密钥,有效密钥长度为56位。DES是一个分组密码算法,分组长度为64位,即对数据进行加解密的单位是64位,明文和密文的长度相同。由于加密解密用的是同一算法,所以有利于硬件和软件上的实现。注意上面说的56位是有效密钥长度,事实上我们用的是64位密钥,但是第8,16,24,32,40,56和64位是奇偶校验位。

1.3.2 DES的加密过程

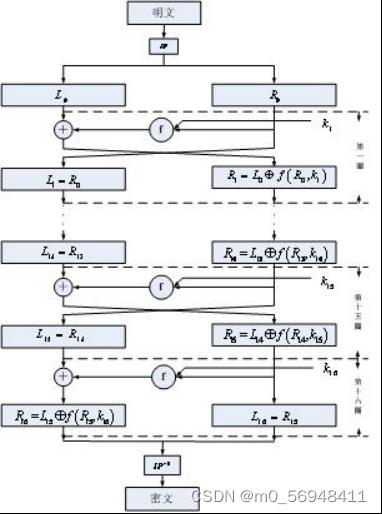

如图1-1所示,为DES算法的加密过程。

图 1-1 DES算法加密过程图

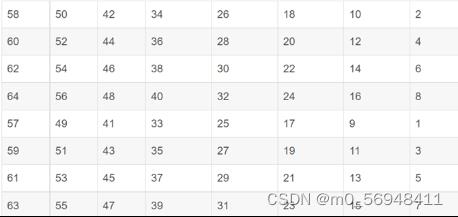

1、初始置换IP

将明文块的位进行换位,其置换表示固定的。如图1-2所示为8*8的初始置换表,第一位58表示该位置存放明文中的第58位字符。明文中第1位字符已经变换到40位的位置。

注意初始置换是固定公开的函数,因此没有密码的意义。作用不大,它们的作用在于打乱原来输入x的ASCII码字划分的关系。经过初始置换之后,64位明文分成了两组L和R,各32位。

经过初始置换,64位的输入得到了两个32位的输出。

图 1-2 初始置换表图

2、16轮的轮函数F变换

如图1-3所示,轮函数F由3个部分组成:扩展置换(E盒),非线性代换(S盒)和线性置换(P盒)。

图 1-3 轮函数F图

(1)选择扩展运算(E盒)

E盒的作用是将32位扩展为48位,其扩展规则按如图1-4置换表进行。该表大小为6*8,去掉最左和最右两行,中间的四列包含了1-32位的顺序。第1列和第6列分别是对第4和第1列的扩展。

经过扩展置换,32位的输入得到了48位的输出。

图 1-4 E盒置换表图

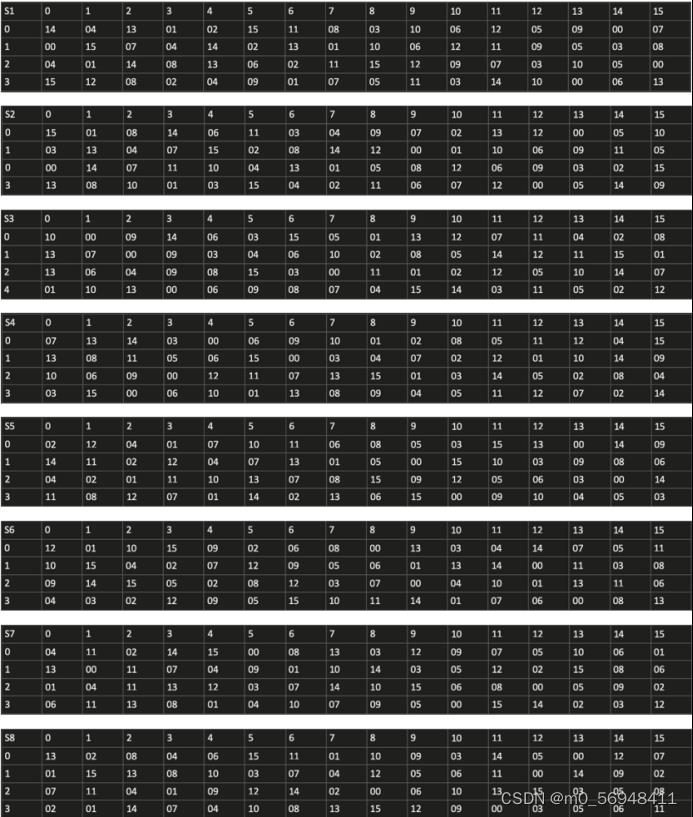

(2)选择压缩运算(S盒)

S盒的作用是进行非线性代换。S盒是DES中唯一的非线性部分,DES的安全强度主要取决于S盒的安全程度。S盒运算其实是一个查表运算。如图1-5为8个S盒。在E盒的扩展之后得到了48位的数据,将其和48位的子密钥进行异或运算,这是密钥参与运算的步骤。将其分成8个组,每组6个,送到8个S盒中去。每一个S盒都是一个6位输入4位输出的结构,也就是说,48位输入到8个S盒会得到4*8=32位的输出。6位输入到8位输出的映射关系如下表3所示,其中,第一位和最后一位作为行号,第二位到第五位作为列号。例如,101100,则行号为10=2,列好为0110=6.查得(2,6)=2,化成二进制位0010.注意,8个S盒的映射关系各不相同。

图 1-5 S盒图

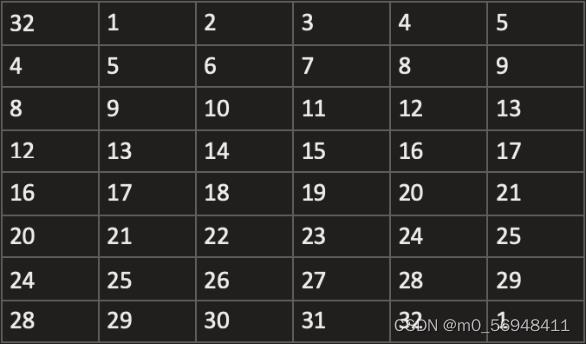

(3)置换P

P盒的作用只是进行简单的位置置换,只是简单地把一位换成另一位,不进行扩展和压缩。经过P盒操作,32位的输入得到32位的输出。

如图1-6为P盒置换表。

图 1-6 P盒置换表图

(4)异或操作

轮函数F剩下的步骤通过轮函数的组成图就可以清晰看出,这里不再详细介绍。主要就是进行异或操作。就这样对经过E盒扩展的64位数据进行16轮的变换。

3、逆初始置换

如果进行初始置换,则必须进行逆初始置换。逆初始置换的实现和初始置换一样,只是置换表不同而已。

如图1-7为逆初始置换表。

图 1-7 逆初始置换表图

4、DES子密钥生成方法

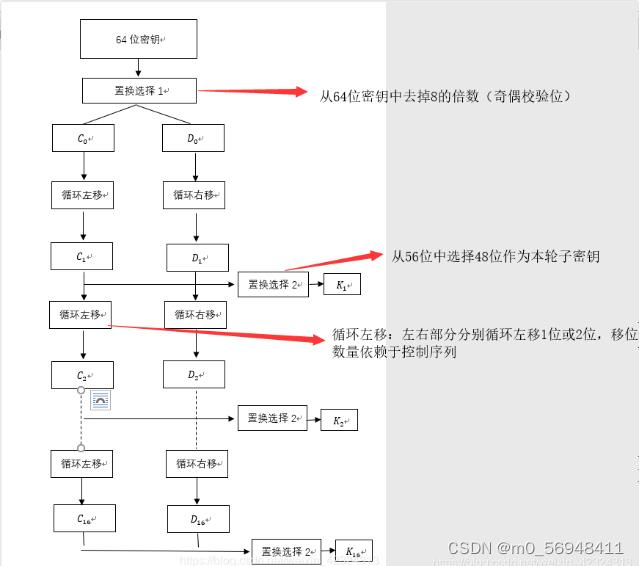

如图1-8所示为子密钥产生过程。

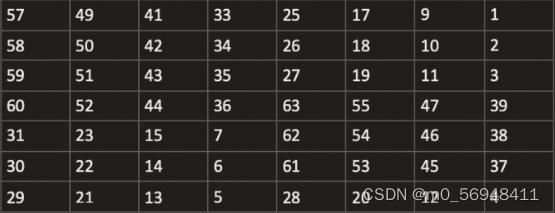

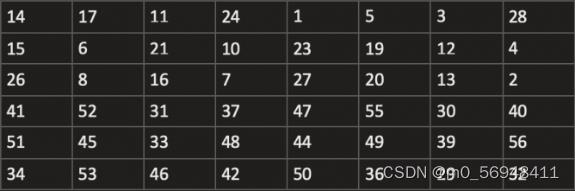

DES的初始64位密钥通过如图1-9所示的置换选择PC-1得到有效的56位密钥。这56位分为2个28位数据C0和D0 。每轮迭代中Ci-1和Di-1分别循环左移1位或2位,移位后的值作为下一轮的输入,同时也作为置换选择PC-2的输入,通过如图1-10所示的置换选择PC-2产生一个48位的输出,即为一个子密钥。 64位密钥生成了16个48位的子密钥。

图 1-8 子密钥产生过程图

图 1-9 PC-1图

图 1-10 PC-2图

1.3.2 DES的解密过程

由于DES是对合运算,所以解密和加密共用一个运算,只是子密钥使用的顺序不同。把64位密文当做明文输入,而且第一次解密迭代使用子密钥K16,第二次解密迭代使用子密钥K15,……,第十六次解密迭代使用子密钥K1,最后输出的便是64位明文。

数学公式描述如下:

Ri-1=Li

Li-1=Ri⊕f(Li,Ki)

i=16,15,14,……,1

1.4实验内容

1.4.1加密函数

//实现加密

int DES_EncryptBlock(ElemType plainBlock[8],ElemType subKeys[16][48],Elem-Type cipherBlock[8])

ElemType plainBits[64];

ElemType copyRight[48];

int cnt;

Char8ToBit64(plainBlock,plainBits);

//初始置换(IP置换)

DES_IP_Transform(plainBits);

//16轮迭代

for(cnt=0;cnt<16;cnt++)

memcpy(copyRight,plainBits+32,32)

//将右半部分进行扩展置换,从32位扩展到48位

DES_E_Transform(copyRight);

//将右半部分与子密钥进行异或操作

DES_XOR(copyRight,subKeys[cnt],48);

//异或结果进入S盒,输出32位结果

DES_SBOX(copyRight);

//P置换

DES_P_Transform(copyRight);

//将明文左半部分与右半部分异或

DES_XOR(plainBits,copyRight,32);

if(cnt!=15)

//最终完成左右部的交换

DES_Swap(plainBits,plainBits+32);

//逆初始置换(IP^-1置换)

DES_IP_1_Transform(plainBits);

Bit64ToChar8(plainBits,cipherBlock);

return 0;

1.4.2IP置换函数

//IP置换

int DES_IP_Transform(ElemType data[64])

int cnt;

ElemType temp[64];

for(cnt=0;cnt<64;cnt++)

temp[cnt]=data[IP_Table[cnt]];

memcpy(data,temp,64);

return 0;

1.4.3S盒变换

//S盒变换

int DES_SBOX(ElemType data[48])

int cnt;

int line,row,output;

int cur1;cur2;

for(cnt=0;cnt<8;cnt++)

cur1=cnt*6;

cur2=cnt<<2;

//计算在S盒中的行与列

line=(data[cur1]<<1)+data[cur1+5];

row=(data[cur1+1]<<3)+(data[cur1+2]<<2)+(data[cur1+3]<<1)+data[cur1+4];

output=S[cnt][line][row];

//化为二进制

data[cur2]=(output&0X08)>>3;

data[cur2+1]=(output&0X04)>>2;

data[cur2+2]=(output&0X04)>>1;

data[cur2+3]=output&0x01;

return 0;

1.4.4生成子密钥

//生成16个48比特的子密钥

int DES_MakeSubKeys(ElemType key[64],ElemType subKeys[16][48])

ElemType temp[56];

int cnt;

DES_PC1_Transform(key,temp);//PC1置换

for(cnt=0;cnt<16;cnt++)//16轮迭代,每轮产生1个子密钥

DES_ROL(temp,ROL_TIMES[cnt]);//循环左移

DES_PC2_Transform(temp,subKeys[cnt]);//PC2置换,产生子密钥

return 0;

1.4.5解密函数

//解密单个分组

int DES_DecryptBlock(ElemType cipherBlock[8],ElemType subKeys[16][48],Elem-Type plainBlock[8])

ElemType cipherBits[64];

ElemType copyRight[48];

int cnt;

Char8ToBit64(cipherBlock,cipherBits);

//初始置换(IP置换)

DES_IP_Transform(cipherBits);

//16轮迭代

for(cnt=15;cnt>=0;cnt--)

memcpy(copyRight,cipherBits+32,32);

//将右半部分与子密钥进行扩展置换,从32位扩展到48位

DES_E_Transform(copyRight);

//将右半部分与子密钥进行异或操作

DES_XOR(copyRight,subKeys[cnt],48);

//异或结果进入S盒,输出32位结果

DES_SBOX(copyRight);

//P置换

DES_P_Transform(copyRight);

//将明文左半部分与右半部分进行异或

DES_XOR(cipherBits,copyRight,32);

if(cnt!=0)

//最终完成左右部的交换

DES_Swap(cipherBits,copyRight,32);

//逆初始置换(IP^-1置换)

DES_IP_1_Transform(cipherBits);

DES_Bit64ToChar8(cipherBits,plainBlock);

return 0;

1.5实验结果

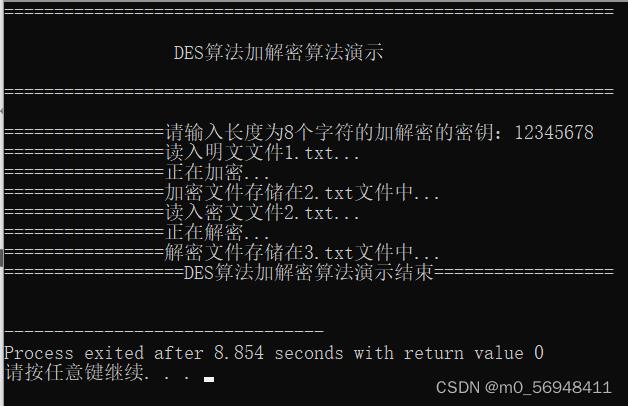

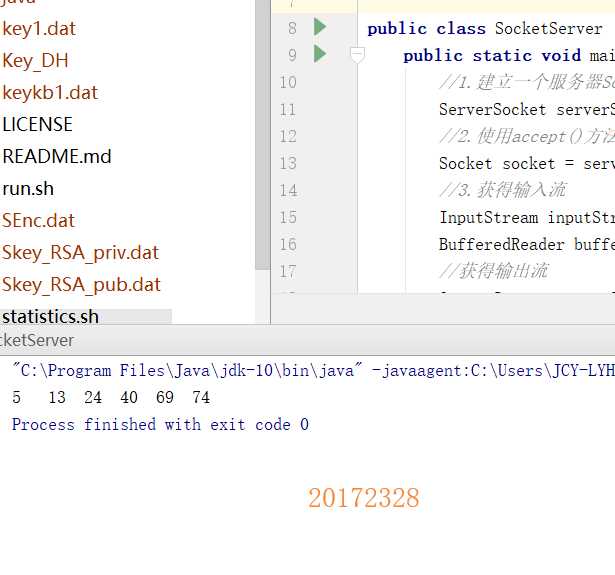

运行结果如图1-11、1-12、1-13、1-14所示。

图 1-11 结果运行图

图 1-12 加密文件1图

图 1-13 加密文件2图

图 1-14 解密文件3图

1.6实验心得

本次实验主要考察对DES的理解程度和编程熟练度。经过这次实验,我们对DES加解密过程已经十分熟悉,并且能够自己写出程序。我们实验过程中主要遇到下列几个问题:

- 编程方面:数组下标。

很多置换表中存储的都是下标,且是不为零的下标。

仔细看清楚是否为下标,下标是否要“-1”。

- 对DES的理解方面:

- S盒6-4变换的下标选择。

首先是i、j不要搞混,其次是b1b2b3b4b5b6的排列和我们惯用的b5b4b3b2b1b0形式顺序相反,切切要注意。

- 各种明文、密文、密钥长度的变化。

这一点其实不难,主要是细心。留意数组越界的问题。

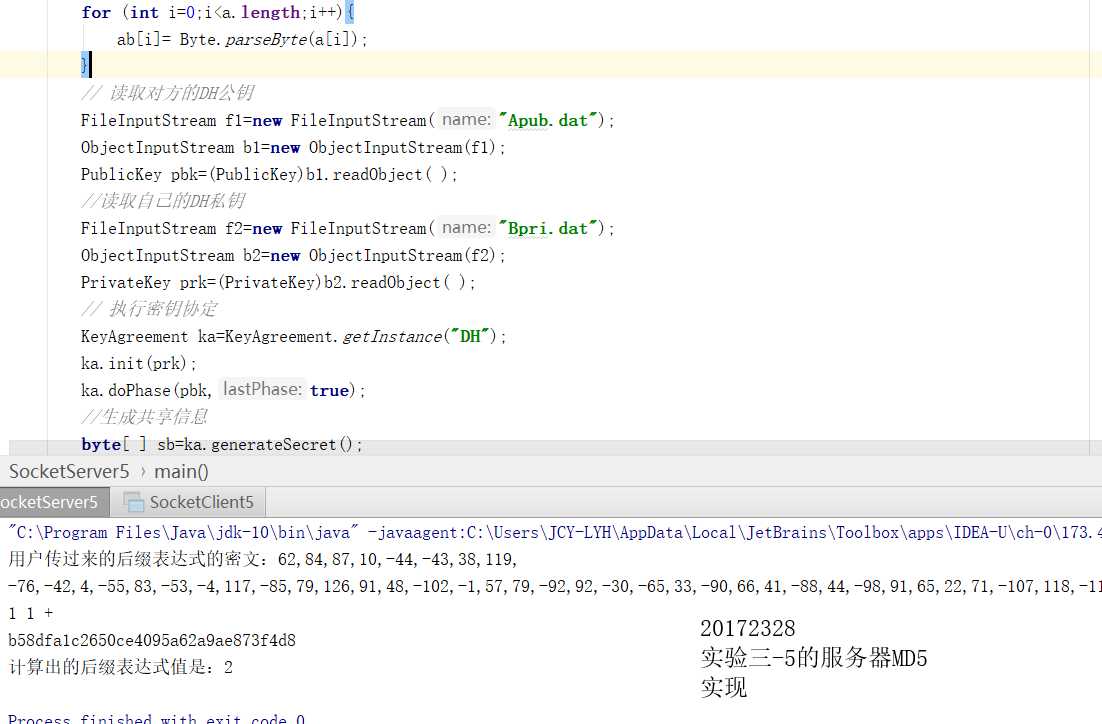

20172328《程序设计与数据结构》实验五 密码学算法应用报告

20172328《程序设计与数据结构》实验五 密码学算法应用报告

课程:《程序设计与数据结构》

班级: 1723

姓名: 李馨雨

学号:20172328

实验教师:王志强老师

实验日期:2018年6月18日

必修选修: 必修

一、实验要求内容

- 实验1:

- 参考http://www.cnblogs.com/rocedu/p/6766748.html#SECDSA

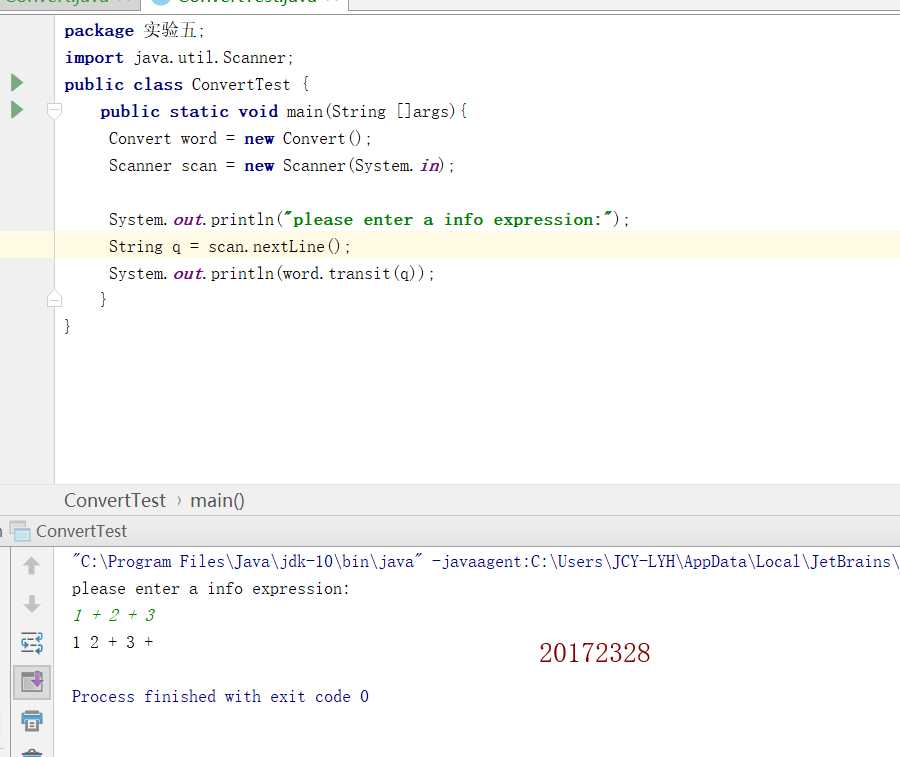

- 结对实现中缀表达式转后缀表达式的功能 Convert.java

- 结对实现从上面功能中获取的表达式中实现后缀表达式求值的功能,调用Comparision.java

- 上传测试代码运行结果截图和码云链接

- 实验2:

- 注意责任归宿,要会通过测试证明自己没有问题

- 基于Java Socket实现客户端/服务器功能,传输方式用TCP

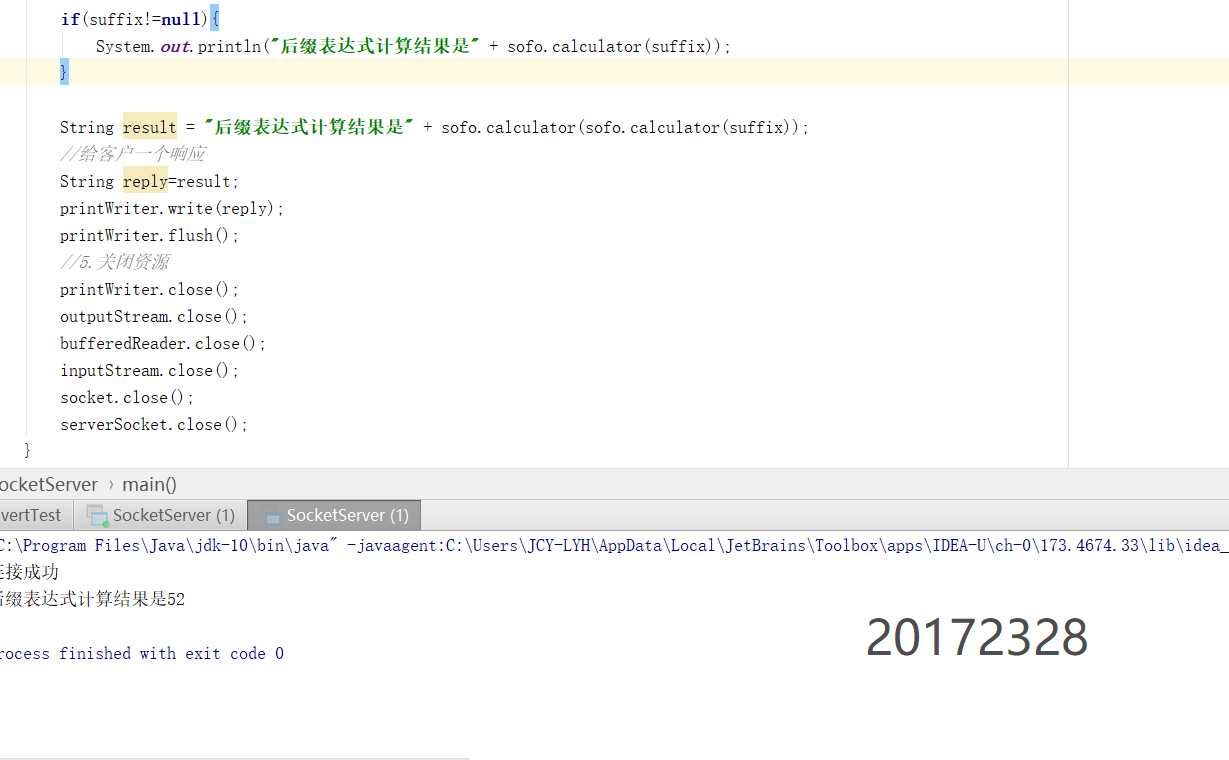

- 客户端让用户输入中缀表达式,然后把中缀表达式调用Convert.java的功能转化为后缀表达式,把后缀表达式通过网络发送给服务器

- 服务器接收到后缀表达式,调用Comparision.java的功能计算后缀表达式的值,把结果发送给客户端

- 客户端显示服务器发送过来的结果

- 上传测试结果截图和码云链接

- 实验3:

- 注意责任归宿,要会通过测试证明自己没有问题

- 基于Java Socket实现客户端/服务器功能,传输方式用TCP

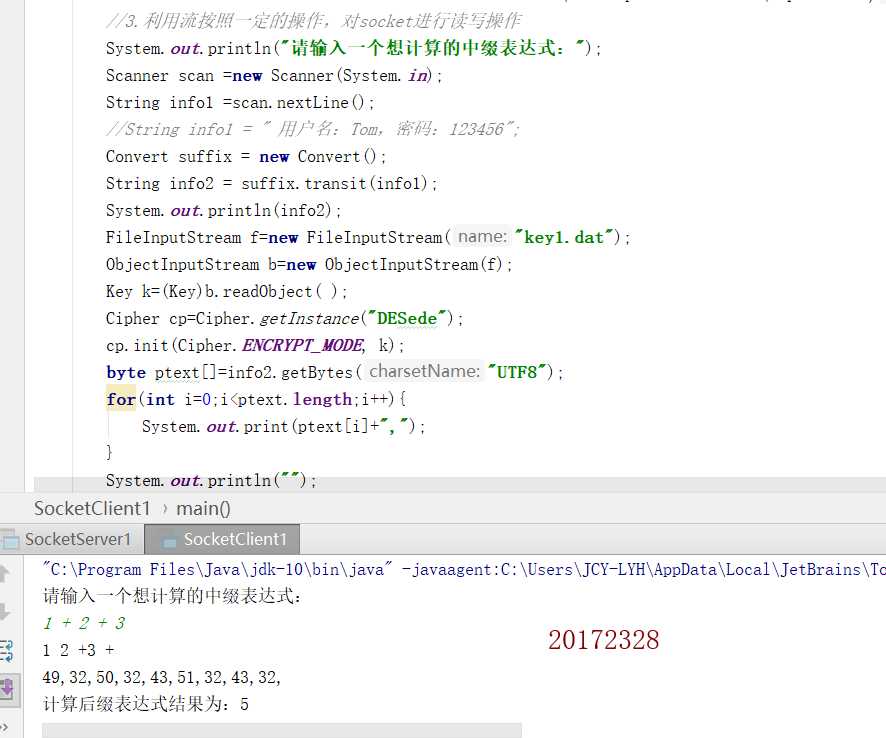

- 客户端让用户输入中缀表达式,然后把中缀表达式调用Convert.java的功能转化为后缀表达式,把后缀表达式用3DES或AES算法加密后通过网络把密文发送给服务器

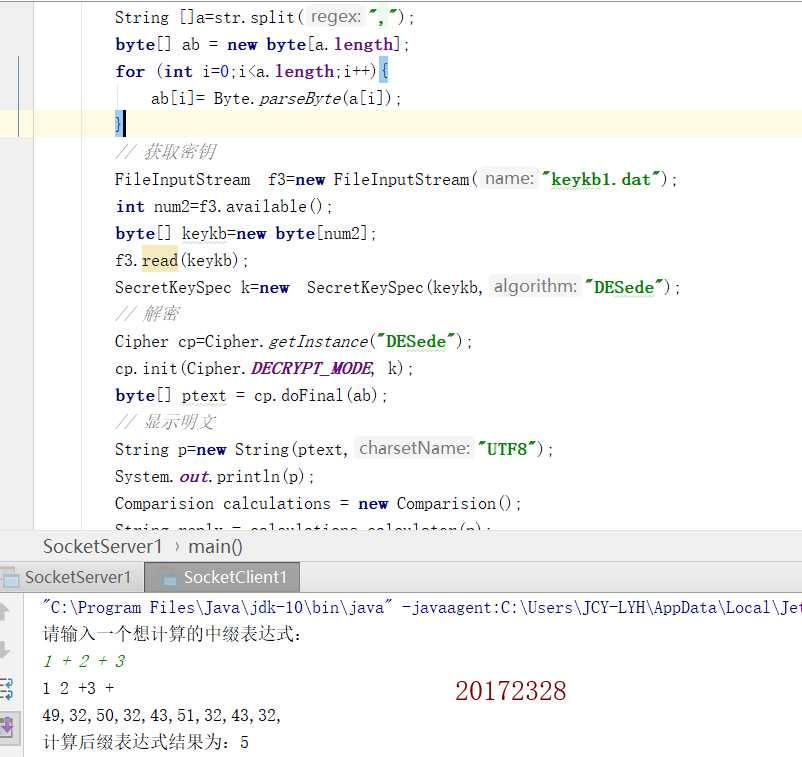

- 服务器接收到后缀表达式表达式后,进行解密(和客户端协商密钥,可以用数组保存),然后调用Comparision.java的功能计算后缀表达式的值,把结果发送给客户端

- 客户端显示服务器发送过来的结果

- 上传测试结果截图和码云链接

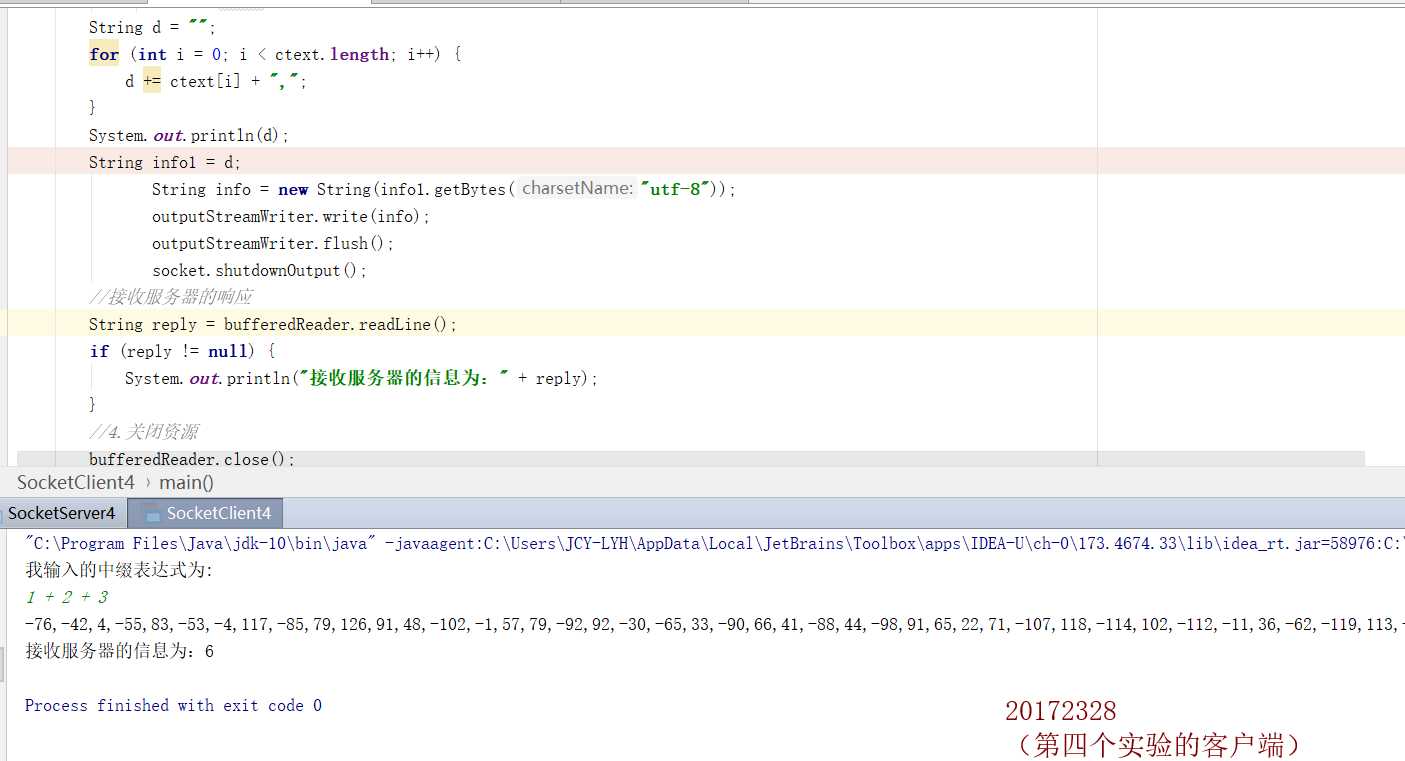

- 实验4:

- 注意责任归宿,要会通过测试证明自己没有问题

- 基于Java Socket实现客户端/服务器功能,传输方式用TCP

- 客户端让用户输入中缀表达式,然后把中缀表达式调用Convert.java的功能转化为后缀表达式,把后缀表达式用3DES或AES算法加密通过网络把密文发送给服务器

- 客户端和服务器用DH算法进行3DES或AES算法的密钥交换

- 服务器接收到后缀表达式表达式后,进行解密,然后调Comparision.java的功能计算后缀表达式的值,把结果发送给客户端

- 客户端显示服务器发送过来的结果

- 上传测试结果截图和码云链接

- 实验5:

- 注意责任归宿,要会通过测试证明自己没有问题

- 基于Java Socket实现客户端/服务器功能,传输方式用TCP

- 客户端让用户输入中缀表达式,然后把中缀表达式调用Convert.java的功能转化为后缀表达式,把后缀表达式用3DES或AES算法加密通过网络把密文和明文的MD5値发送给服务器

- 客户端和服务器用DH算法进行3DES或AES算法的密钥交换

- 服务器接收到后缀表达式表达式后,进行解密,解密后计算明文的MD5值,和客户端传来的MD5进行比较,一致则调用Comparision.java的功能计算后缀表达式的值,把结果发送给客户端

- 客户端显示服务器发送过来的结果

- 上传测试结果截图和码云链接

二、实验过程及结果

- 实验1:

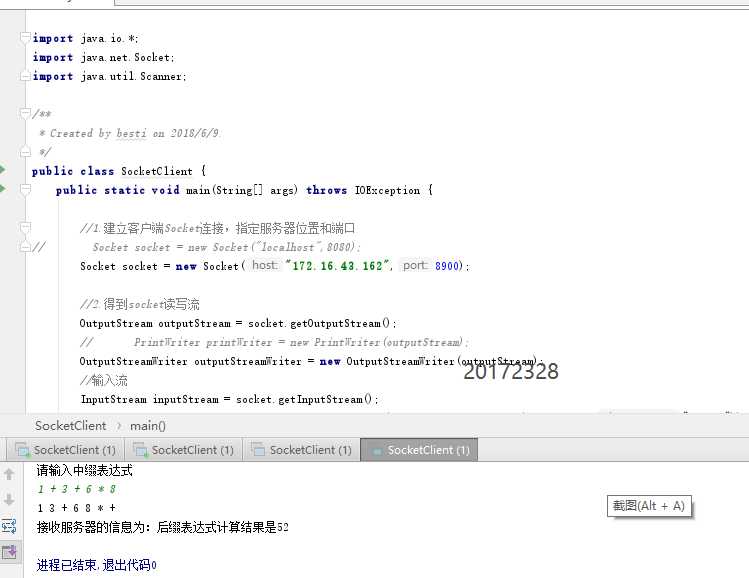

- 实验2:

客户端负责让用户输入中缀表达式并转成后缀表达式传给服务器,服务器通过字节流读取,得到相应的后缀表达式,再进行求值,把结果返回给客户端。

- 实验3:

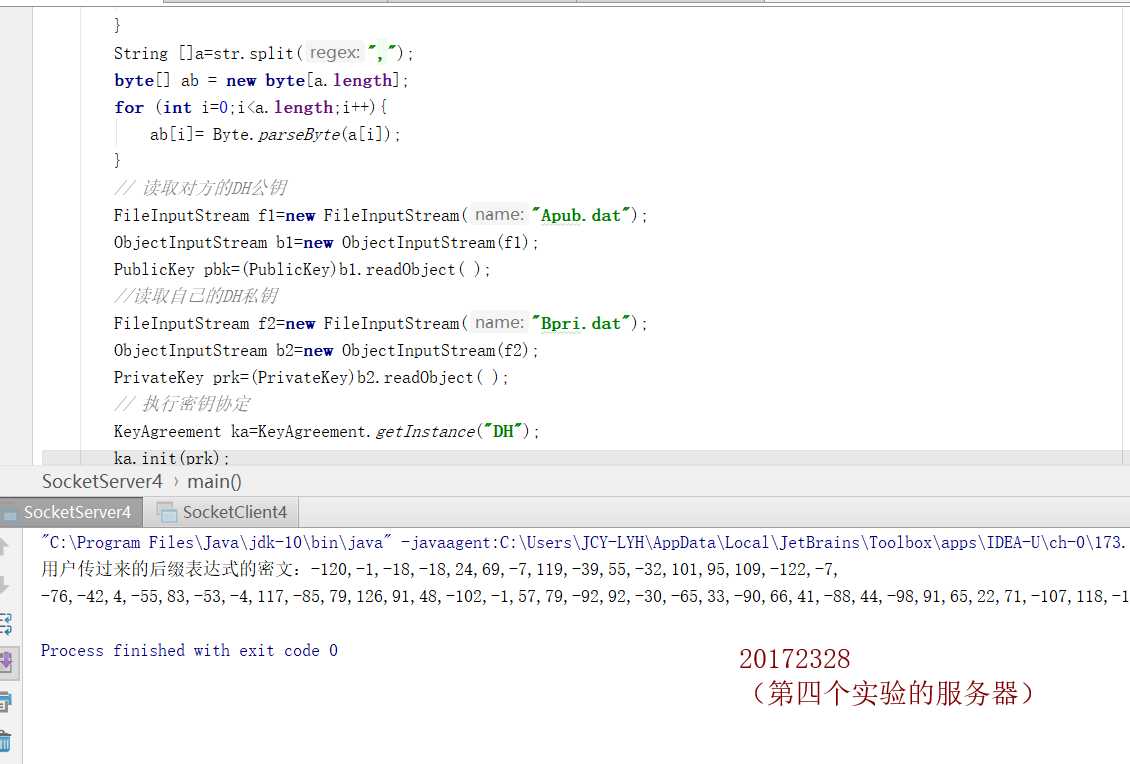

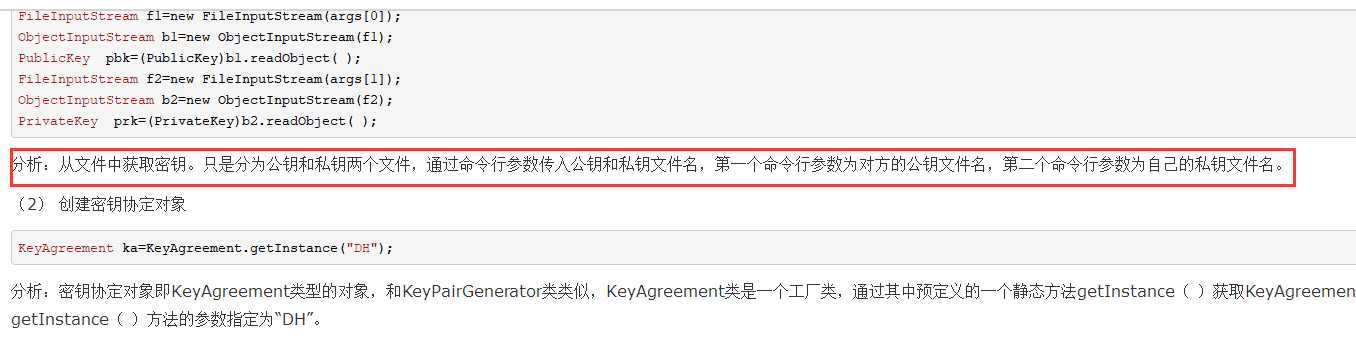

- 实验4:双方各自建立自己的工钥和私钥,客户端获取自己的私钥和对方的公钥对同一段后缀表达式进行加密,加密后传给服务器,服务器用自己的私钥和对方的公钥对其进行解密,而后对解密后的后缀表达式进行求值再返回给客户端。

- 需要注意的几点:

- 若A和B之间想秘密传送大量数据,一方(如A)先创建公私钥对,公钥对外公布,另一方(如B)创建对称密钥,然后使用A的公钥加密对称密钥,传递给A,A收到后用自己的私钥解密,得到对称密钥,以后A和B之间就可以使用对称密钥加密通信了。

- 使用密钥协定来交换对称密钥。执行密钥协定的标准算法是DH算法(Diffie-Hellman算法)。

- Java中KeyAgreement类实现了密钥协定,它使用init( )方法传入自己的私钥,使用doPhase( )方法传入对方的公钥,进而可以使用generateSecret( )方法生成共享的信息

- 实验5:只需要选定指定字符串,再使用Java计算指定字符串的消息摘要。要注意的几点就是:

- MessageDigest类也是一个工厂类,其构造器是受保护的,不允许直接使用new MessageDigist( )来创建对象,而必须通过其静态方法getInstance( )生成MessageDigest对象。其中传入的参数指定计算消息摘要所使用的算法,常用的有"MD5","SHA"等。

m.update(x.getBytes("UTF8" ));

x为需要计算的字符串,update传入的参数是字节类型或字节类型数组,对于字符串,需要先使用getBytes( )方法生成字符串数组。

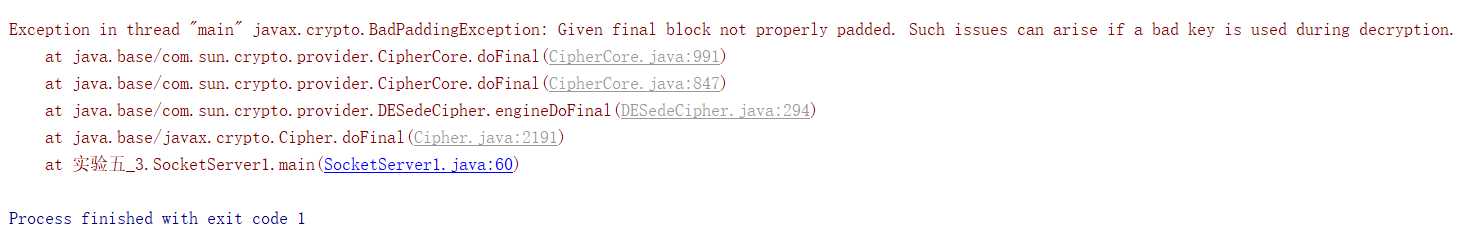

三、实验过程中遇到的问题和解决过程

1.在做第三个小实验的时候遇到BadPaddingException.当时去查得到:如果传给解密dofinal方法的参数是普通的一个字符串产生的byte数组,那么就会抛出

javax.crypto.badpaddingexception: data must start with zero

- 问题1的解决:检查了一下,果然是传给解密子句的byte数组出了问题,让传入正确的已加密数组即可。

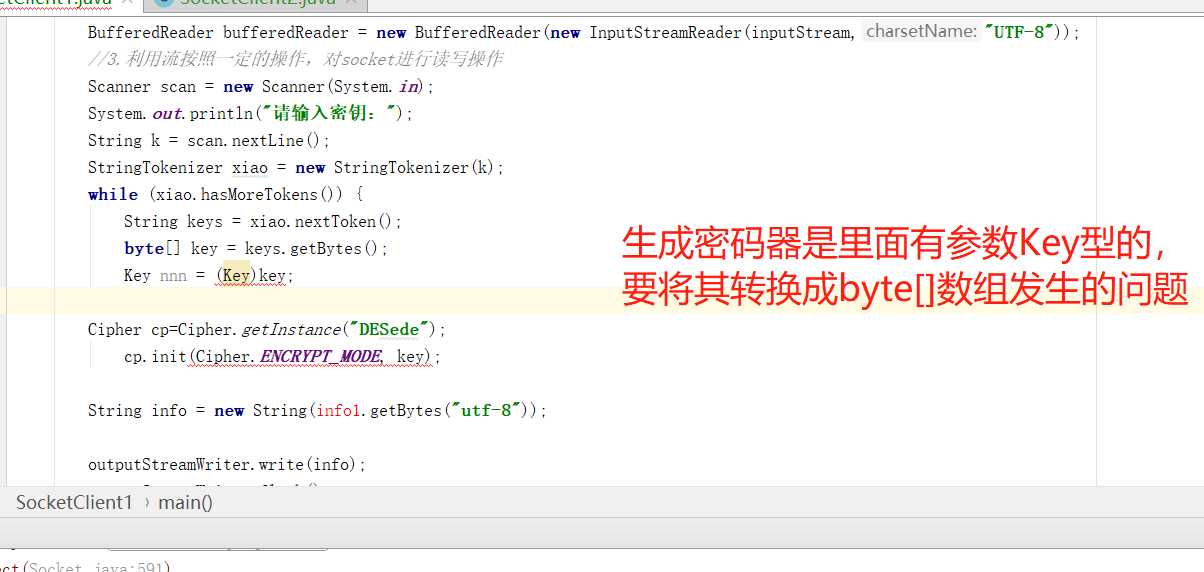

- 2.在做实验3时我和结对伙伴讨论的第一个思路是双方既定密钥,让服务器生成密钥,然后通过其他途径告诉客户端,在客户端中用Scanner让用户输入密钥,继而在客户端中把中缀表达式转成后缀表达式然后加密再发给服务器,让服务器去解密而后计算后缀表达式的值再把值发给客户端。但是没有考虑到每运行一次密钥都会有所差异,并且也长度很长很难输入。在写这段代码时,我们遇到的错误是如何把客户端输入的一串密钥编程key型,因为我们要给明文加密,需要key型的密钥。

问题2的解决:郭恺同学解决的这个问题,用代码

```

KeyGenerator kg = KeyGenerator.getInstance("DES");

Key key = kg.generateKey();

byte[] keyBytes = key.getEncoded();

SecretKey key = new SecretKeySpec(keyBytes, "DES");

```

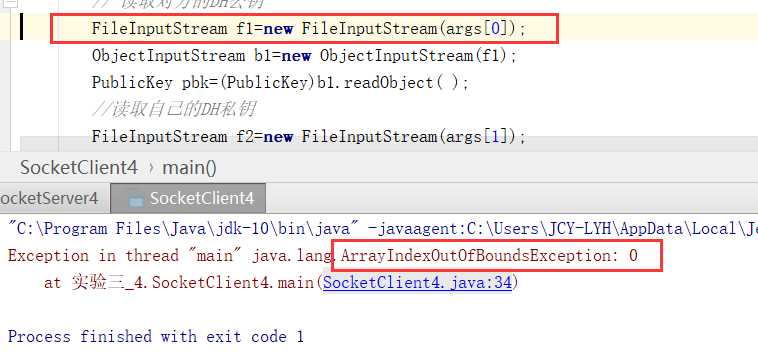

3.在做实验4使用DH算法加密,遇到了许多问题,其中一个就是下面的只复制忘记思考的命令行问题!

问题3的解决:用 Key_DH文件分别生成文件Apub.dat和Apri.dat,前者保存着A的公钥,后者保存着A的私钥;Bpub.dat和Bpri.dat,前者保存着B的公钥,后者保存着B的私钥。这样的话就可以将arg[0]和arg[1]换成相应的文件啦。

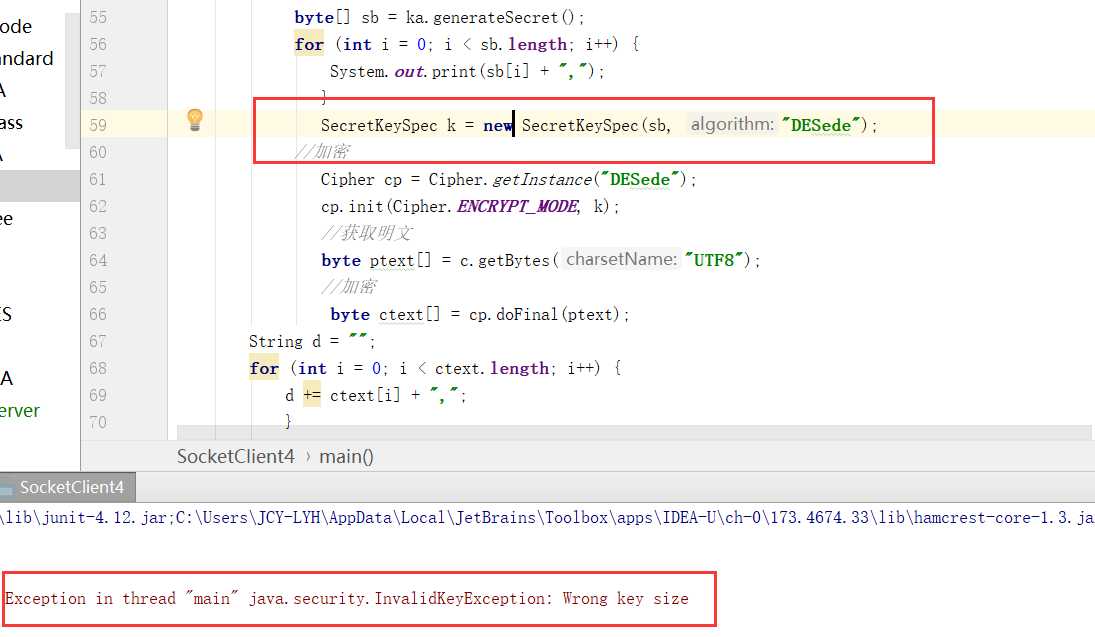

4.不正确的秘钥长度!To be honest,看到的时候真的没有什么解决的头绪。

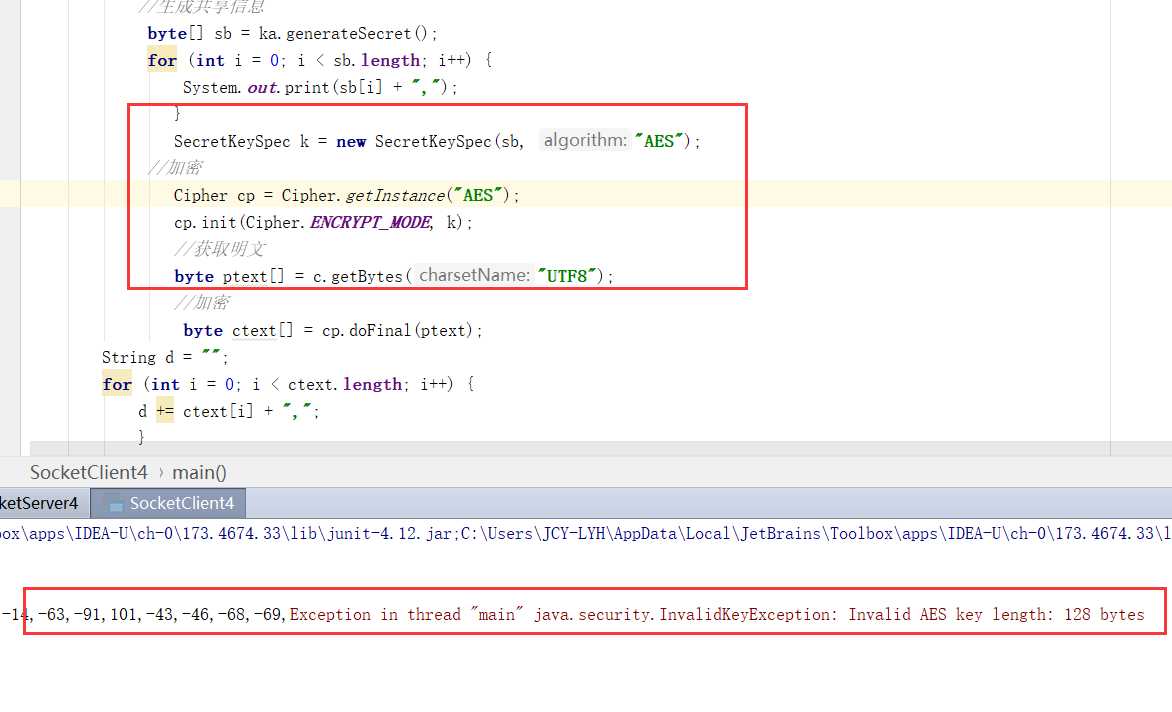

- 问题4的解决:询问了王文彬同学,经过提点是因为我直接创建的密钥有128位,但是后面要用的3DES算法只需要24位密钥(这个我没查到(◎_◎),然后办法就是要不变成符合我秘钥长度的算法、要不缩短我的秘钥长度,满足24位的要求。

变成符合我秘钥长度的算法,用AES算法试了试,(毕竟资料里面有说过

若是“AES”,可以是128, 192或256位),结果出现:

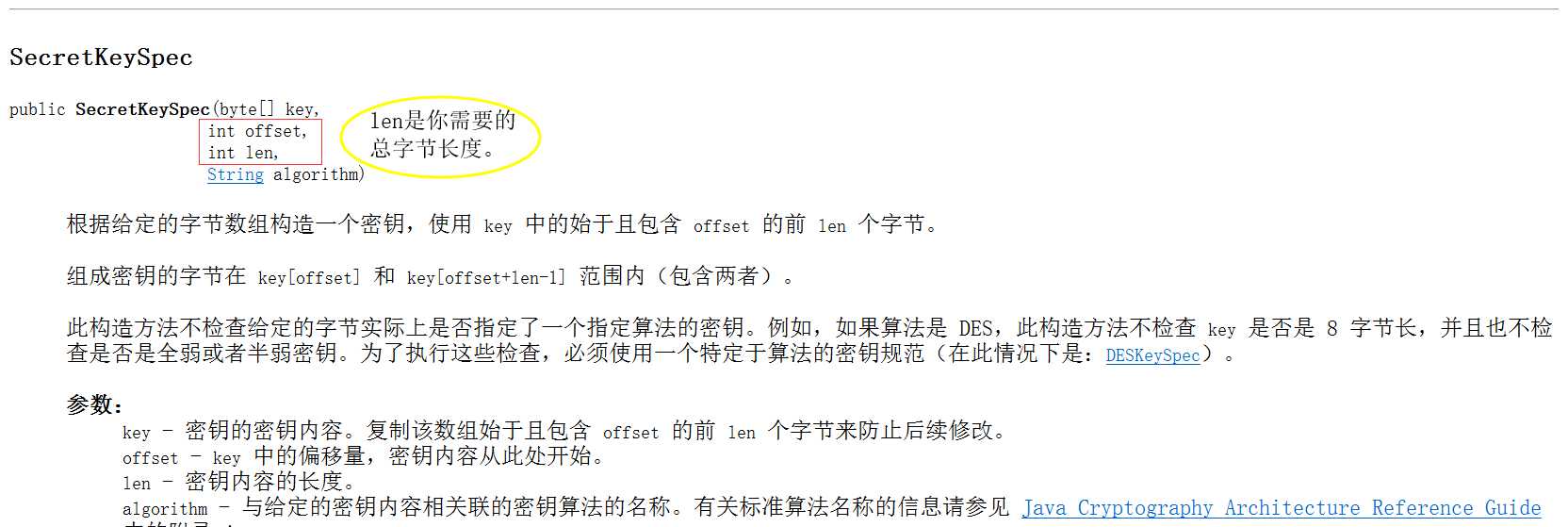

缩短我的秘钥长度:王文彬同学提醒我可以看看SecretKeySpec的JDK文档,果然找到了制胜法宝,噔噔噔噔!

于是就解决了啊。

其他(感悟、思考等)

这次实验在密码学方面有所扩充,让我对对称密码、分组密码、非对称密码的算法总有了一点了解。

国际上窃密和反窃密斗争的焦点,将永远是互相征收和破译密码,所以说密码涉及数学、通信学、信息学、计学、逻辑学等多门课程,是高新知识和技术的系统集成,是非常有深度的一门知识啊。

四、参考资料

- 密码学内容

- [DES算法](https://baike.so.com/doc/5447735-5686103.html

- 对称加密算法-DES以及DESede算法

- 非对称加密算法-DH算法

- 关于javax.crypto.BadPaddingException: Blocktype异常的几种解决办法

以上是关于(应用密码学)DES实验报告的主要内容,如果未能解决你的问题,请参考以下文章