2021年上半年软件设计师上午真题及答案解析

Posted Zhang Jun

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2021年上半年软件设计师上午真题及答案解析相关的知识,希望对你有一定的参考价值。

1、在CPU中,用( )给出将要执行的下一条指令在内存中的地址。

A.程序计数器

B.指令寄存器

C.主存地址寄存器

D.状态条件寄存器

参考答案:A

答案解析:

-

程序计数器是用于存放下一条指令所在单元的地址的地方。在程序执行前,必须将程序的起始地址,即程序的一条指令所在的内存单元地址送入程序计数器,当执行指令时,CPU将自动修改程序计数器的内容,即每执行一条指令程序计数器增加一个量,使其指向下一个待指向的指令。程序的转移等操作也是通过该寄存器来实现的。

-

指令寄存器一般用来保存当前正在执行的一条指令。

-

地址寄存器一般用来保存当前CPU所访问的内存单元的地址,以方便对内存的读写操作。

-

状态条件寄存器

(PSW, Program Status Word)保存由算术指令和逻辑指令运行或测试的结果建立的各种条件码内容,如运算结果进位标志(C),运算结果溢出标志(V),运算结果为零标志(Z),运算结果为负标志(N),中断标志(I),方向标志(D)和单步标识等。

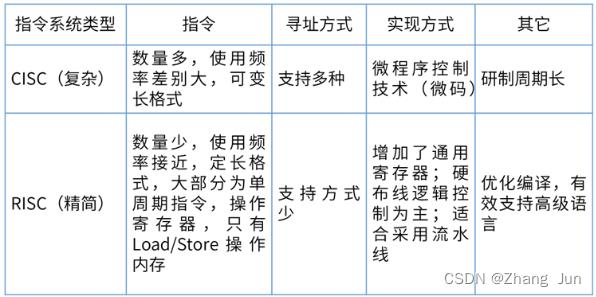

2、以下关于RISC和CISC计算机的叙述中,正确的是( )。

A.RISC不采用流水线技术,CISC采用流水线技术

B.RISC使用复杂的指令,CISC使用简单的指令

C.RISC采用很少的通用寄存器,CISC采用很多的通用寄存器

D.RISC采用组合逻辑控制器,CISC普遍采用微程序控制器

参考答案:D

答案解析:

- CISC的英文全称是

complex instruction set computer,既复杂指令系统。 - RISC的英文全称是

reduced instruction set computer,既精简指令系统。 - A选项:RISC适合流水线,CISC不适合。

- B选项:RISC是精简指令集系统计算机简称,使用简单的指令。CISC是复杂指令集系统计算机简称,使用复杂的指令。

- C选项:RISC多寄存器寻址,所以会在实现过程中增加通用寄存器,CISC不需要采用很多通用寄存器。

- D选项:RISC采用硬布线逻辑(即组合逻辑控制器)实现,CISC采用微码(即微程序)实现。D选项的说法是正确的。

指令的寻址方式包含顺序寻址方式和跳跃寻址方式:

- 顺序寻址方式是当执行一段程序时,是一条指令接着一条指令地顺序执行。

- 跳跃寻址方式是指下一条指令的地址码不是由程序计数器给出的,而是由指令直接给出的。程序跳跃后按新的指令地址开始顺序执行,因此程序计数器的内容也必须相应的改变,以便及时跟踪新的指令地址。

指令操作数的寻址方式包含立即寻址方式、直接寻址方式、间接寻址方式、寄存器寻址方式、其他寻址方式。

-

立即寻址方式:指令的地址码字段指出的不是地址,而是操作数本身。

-

直接寻址方式:在指令的地址字段中直接指出操作数在主存中的地址。

-

间接寻址方式:指令地址码字段所指向的存储单元中存储的是操作数的地址。

-

寄存器寻址方式:指令中的地址码是寄存器的编码。

指令流水线的原理是将指令分成不同段,每段由不同的部分去处理,因此可以产生叠加的效果,所有的部件去处理指令的不同段。

3、采用DMA方式传送数据时,每传送一个数据都需要占用一个( )。

A.指令周期

B.总线周期

C.存储周期

D.机器周期

参考答案:C

答案解析:

- DMA 全称

Direct Memory Access,即直接存储器访问。 - DMA传输将数据从一个地址空间复制到另一个地址空间,提供在外设和存储器之间或者存储器和存储器之间的高速数据传输。当CPU初始化这个传输动作,传输动作本身是由DMA控制器来实现和完成的。

- DMA传输方式无需CPU直接控制传输,也没有中断处理方式那样保留现场和恢复现场过程,通过硬件为RAM和IO设备开辟一条直接传输数据的通道,使得CPU的效率大大提高。

- 存储周期,是指主存储器两次启动操作之间需要的最小时间间隔,也称之为主存储器周期时间。

- DMA获得内存总线的控制权,单纯的是为了做内存访问,所以仅需要一个存取周期。

4、以下关于闪存(Flash Memory)的叙述中,错误的是( )。

A.掉电后信息不会丢失,属于非易失性存储器

B.以块为单位进行删除操作

C.采用随机访问方式,常用来代替主存

D.在嵌入式系统中可以用Flash来代替ROM存储器

参考答案:C

答案解析:

- 闪存(Flash Memory)是一种长寿命的非易失性(在断电情况下仍能保持所存储的数据信息)的存储器,数据删除不是以单个的字节为单位而是以固定的区块为单位,区块大小一般为256KB到20MB。

- 闪存是电子可擦除只读存储器(

EEPROM)的变种,与EEPROM不同的是,它能在字节水平上进行删除和重写而不是整个芯片擦写,这样闪存就比EEPROM的更新速度快。由于其断电时仍能保存数据,闪存通常被用来保存设置信息。 - 闪存不像RAM(随机存取存储器)一样以字节为单位改写数据,因此不能取代RAM,也不能替换主存,因此C选项错误。但是在嵌入式中,可以用闪存代替ROM存储器。

根据硬件上存储原理的不同,Flash Memory 主要可以分为 NOR Flash 和 NAND Flash 两类。 主要的差异如下所示:

- NAND Flash 读取速度与 NOR Flash 相近,根据接口的不同有所差异;

- NAND Flash 的写入速度比 NOR Flash 快很多;

- NAND Flash 的擦除速度比 NOR Flash 快很多;

- NAND Flash 最大擦次数比 NOR Flash 多;

- NOR Flash 支持片上执行,可以在上面直接运行代码;

- NOR Flash 软件驱动比 NAND Flash 简单;

- NOR Flash 可以随机按字节读取数据,NAND Flash 需要按块进行读取;

- 大容量下 NAND Flash 比 NOR Flash 成本要低很多,体积也更小。

5、若磁盘的转速提高一倍,则( )。

A.平均存取时间减半

B.平均寻道时间加倍

C.旋转等待时间减半

D.数据传输速率加倍

参考答案:C

答案解析:

- 磁盘的平均存取时间、数据传输速率与磁盘转速以及移臂调度时间都相关,所以无法直接通过磁盘的转速提高一倍就直接提高效率。

- 磁盘的平均寻道时间与磁盘转速无关,与移臂调度有关,也无法因此加倍。

- 只有C选项中,磁盘的旋转延迟时间至于磁盘转速相关,转速提高一倍,其时间会减半。

6、异常是指令执行过程中在处理器内部发生的特殊事件,中断是来自处理器外部的请求事件。以下关于中断和异常的叙述中,正确的是( )。

A.DMA传送结束、除运算时除数为0都为中断

B.DMA传送结束为中断,除运算时除数为0为异常

C.DMA传送结束为异常、除运算时除数为0为中断

D.DMA传送结束、除运算时除数为0都为异常

参考答案:B

答案解析:

- DMA处理过程由DMAC负责,传送后会给CPU发送通知,此时属于处理器外部事件,因此属于中断。

- 异常指当前运行指令引起的中断事件。包括错误情况引起的故障,如除零算数错误,缺页异常;也包括不可恢复的致命错误导致的终止,通常是一些硬件错误。

7、下列协议中,属于安全远程登录协议的是( )。

A.TLS

B.TCP

C.SSH

D.TFTP

参考答案:C

答案解析:

- A选项:TLS安全传输层协议用于在两个通信应用程序之间提供保密性和数据完整性。

- B选项:TCP是可靠的传输层协议,与安全无关。

- C选项:SSH 为 Secure Shell 的缩写,由 IETF 的网络工作小组(Network Working Group)所制定;SSH 为建立在应用层和传输层基础上的安全协议。SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。本题选择C选项。

- D选项:TFTP(Trivial File Transfer Protocol,简单文件传输协议)是TCP/IP协议族中的一个用来在客户机与服务器之间进行简单文件传输的协议,提供不复杂、开销不大的文件传输服务。

8、下列攻击类型中,( )是以被攻击对象不能继续提供服务为首要目标。

A.跨站脚本

B.拒绝服务

C.信息篡改

D.口令猜测

参考答案:B

答案解析:

- A选项:跨站脚本(cross-site scripting,XSS),一种安全攻击,其中,攻击者在看上去来源可靠的链接中恶意嵌入译码。它允许恶意用户将代码注入到网页上,其他用户在观看网页时就会受到影响。不影响服务的提供。

- B选项:拒绝服务,对信息或其它资源的合法访问被无条件地阻止,会让服务器拒绝提供服务。本题选择B选项。

- C选项:信息篡改,指主动攻击者将窃听到的信息进行修改(如删除或替代部分或者全部信息)之后再将信息传送给原本的接受者。与提供服务无关。

- D选项:口令猜测,攻击者攻击目标时常常把破译用户的口令作为攻击的开始。只要攻击者能猜测或者确定用户的口令,他就能获得机器或者网络的访问权,并能访问到用户能访问到的任何资源。与提供服务无关。

9、下列算法中属于非对称加密算法的是( )。

A.DES

B.RSA

C.AES

D.MD5

参考答案:B

答案解析:

- 典型的对称加密算法:DES,3DES,AES等。

- 典型的非对称加密算法:RSA,ECC等。本题选B选项。

- 典型的摘要算法:SHA,MD5等。

10、SQL是一种数据库结构化查询语言,SQL注入攻击的首要目标是( )。

A.破坏Web服务

B.窃取用户口令等机密信息

C.攻击用户浏览器,以获得访问权限

D.获得数据库的权限

参考答案:D

答案解析:

SQL注入攻击,就是通过把SQL命令插入到 Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。其首要目的是获取数据库访问权限。

以上是关于2021年上半年软件设计师上午真题及答案解析的主要内容,如果未能解决你的问题,请参考以下文章