信域安全云网产品架构

Posted 绎云

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了信域安全云网产品架构相关的知识,希望对你有一定的参考价值。

信域组件

信域安全云网由6个关键组件构成:

TMC-信域管理控制平台

TMC是整个信域安全云网的管理控制中心,其主要功能包括:云网监控、帐号和终端管理、业务资源管理、认证策略管理、南北向和东西向授权策略配置、访问控制策略实时计算和全网同步、帐号终端的认证和授权、第三方开放接口等。

TMC可部署在任意位置,无需对互联网开放任何端口。

TMG-信域网关

TMG通过传输层代理、应用层代理和路由转发三种模式,将业务资源接入到信域安全云网中,对所有业务访问行为进行识别和流量采集,并执行传输层和应用层访问控制。

TMG可部署在数据中心、云环境等任意位置,仅需对外开放一个UDP端口。TMG支持集群部署,支持自动最佳路径选择,终端可根据链路质量自动选择最佳访问路径。

TMA-信域客户端

TMA是在用户终端上安装的轻量级访问代理软件,支持Windows、MacOS、ios、android等常见终端操作系统。

终端用户通过TMA进行帐号和终端的身份认证以及本地环境检查,被授权的业务资源将显示在TMA的资源列表中,用户可同时访问部署在任意位置的授权业务资源,但被禁止向任何未授权业务资源发送任何网络数据包。

另外,TMA自带安全浏览器,管理员可强制终端用户访问某些重要业务资源时须使用带有水印的安全浏览器,并对终端用户的敏感数据访问行为进行审计。

TMD-信域域名解析服务

TMD为信域安全云网提供独立的域名解析服务。当终端用户接入云网后,可通过域名直接访问信域安全云网中的的业务资源,管理员无需修改原内网DNS服务器的解析记录。

TMD可部署在任意位置,无需对互联网开放任何端口。

TMI-信域智能分析平台

TMI是信域安全云网的智能分析和决策中心。

TMI通过采集到的帐号信息、终端环境信息、业务系统信息、应用访问日志、流量日志等基础安全数据,生成主客体安全画像,并进行场景化威胁分析,识别异常或威胁行为,对帐号、终端和业务资源进行可信评估和实时处置。

TMC在收到TMI的动态策略后,可实时地对帐号终端的认证策略和授权策略进行调整,实现持续可信检测、动态策略调整的能力。

TMI可部署在任意位置,无需对互联网开放任何端口。

TME-信域边缘网关

TME是部署在信域安全云网互联网边缘的统一业务访问门户,用户无需在终端上安装TMA客户端即可利用操作系统自带浏览器进行身份验证和授权,并通过浏览器统一访问发布在信域安全云网里的Web资源、SSH资源和RDP资源。

网络架构

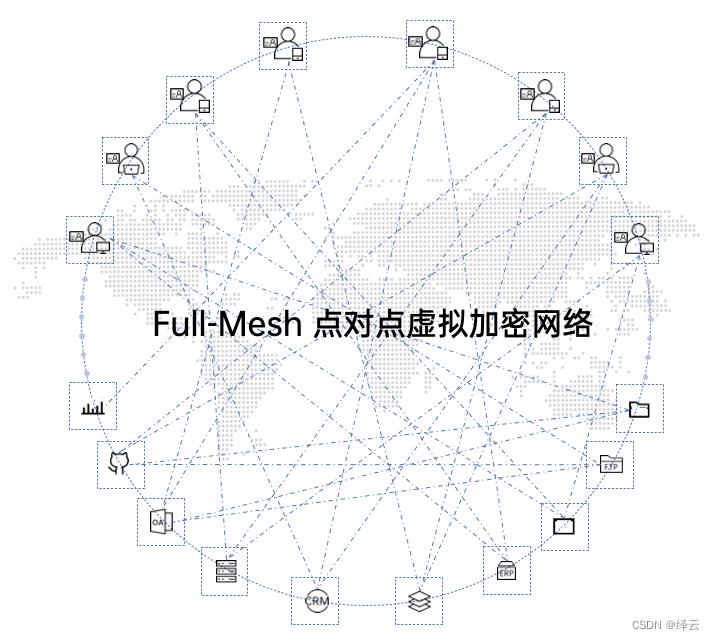

Mesh虚拟网络

信域安全云网是通过多个组件协同工作,为客户构建的一张Full-Mesh结构的虚拟化网络。信域安全云网采用SDN思想,将网络控制平面与数据平面分离,控制平面由TMC、TMI构成,数据平面由TMA、TMG、TME、TMD构成。

各组件之间采用Overlay网络技术实现二层和三层组网,使各组件之间构建成Full-Mesh结构的虚拟化网络,实现跨地域互联互通。

隐身网络

信域关键组件部署在单向访问的局域网中,对外部网络完全隐身。信域网关通过网络层代理、应用层反向代理和云网路由方式将业务资源接入到信域安全云网中,业务资源只需跟信域网关可通信即可,无需对外开放任何接口。

经过认证和授权的人和终端通过信域网关访问隐藏在单向局域网中的业务资源,所有业务访问数据包都被重新封装成无状态的UDP数据包,并且基于身份进行逐包加密,信域网关在收到数据包后基于对应的人和终端的身份进行逐包认证和解密,无法正常认证的数据包都将直接丢弃,不做任何回应。

信域安全云网通过这种方式实现了业务资源和信域关键组件在不可信网络中完全隐身,所有业务访问流量在终端与信域网关之间实现点对点逐包认证、逐包加密。攻击者在不可信网络中无法经过身份验证和授权,无法接入到信域安全云网,业务资源和云网组件始终保持对攻击者完全不可见,有效避免了绝大多数的网络攻击。

组网方式

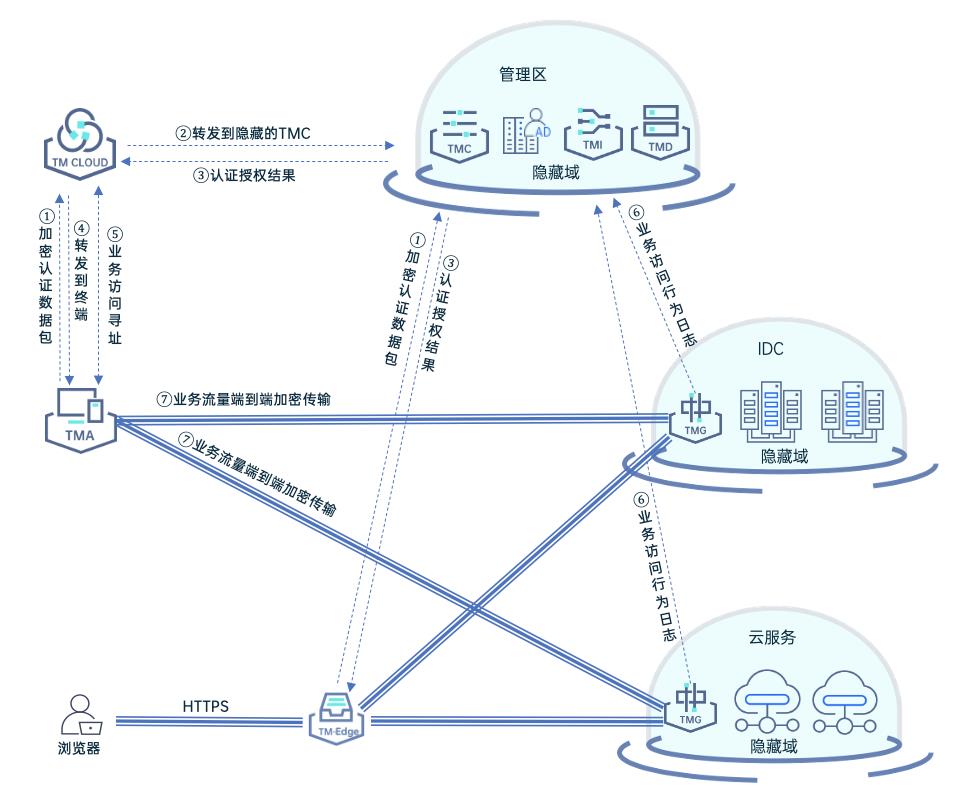

终端用户的接入访问流程如下图所示:

终端接入流程如下:

-

终端用户安装好TMA以后,打开TMA输入帐号和密码(或通过扫码、短信等其他认证方式),将认证信息加密后发送给TM Cloud。

-

TM Cloud不对认证请求进行处理,而是通过反向连接直接转发到部署在客户局域网中的TMC。

-

由TMC对帐号进行认证(或者通过第三方认证系统进行认证),认证通过后将认证结果、网络配置以及授权信息加密后发送到TM Cloud。

-

TM Cloud不对加密的认证结果、网络配置和授权信息进行处理,而是直接转发到对应的TMA。TMA收到认证通过的确认信息后,根据网络配置信息将终端接入到信域安全云网中,同时在终端启用对应的访问控制策略,TMA上显示用户终端可访问的业务资源列表。

-

终端用户点击业务资源图标访问业务资源,TMA向TM Cloud发起业务寻址请求。

-

当TM Cloud接收到TMA发起的业务资源寻址请求后,会将代理业务资源的TMG的访问方式返回给TMA。

-

TMA将业务访问的数据包通过身份信息逐包加密后发送到对应的TMG,TMG在收到业务访问数据包后,利用访问源身份进行逐包解密,并将解密后的数据包转发到对应的业务资源。

-

如果终端用户没有安装TMA,也可以通过HTTPS协议访问TME的Portal页面,输入用户名、密码(或通过扫描二维码、短信等认证方式),TME将认证信息加密后发送给TMC。

-

TMC对帐号进行认证(或者通过第三方认证系统进行认证),认证通过后将认证结果以及授权信息加密后发送到TME。终端用户浏览器上显示登陆成功,并可看到授权访问的业务资源,点击资源图标即可通过终端浏览器直接访问业务资源。

功能架构

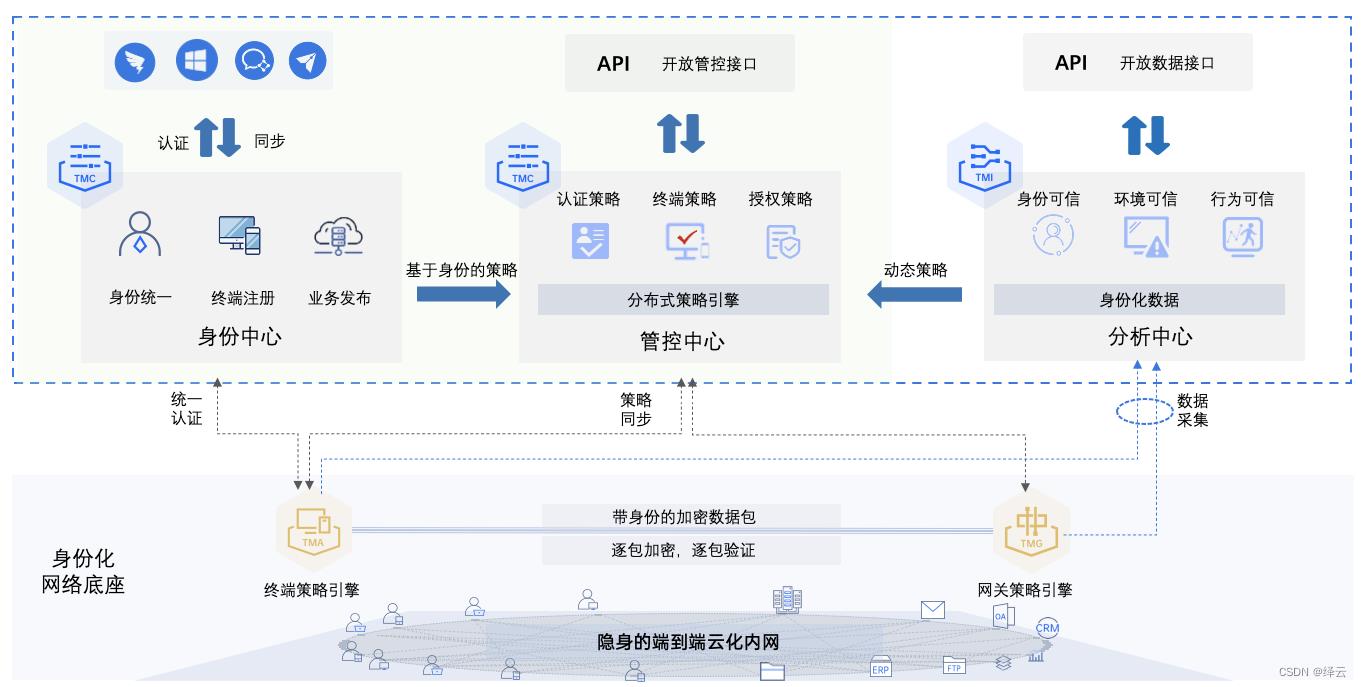

信域安全云网的功能架构如下图所示:

身份化网络底座

身份化的网络底座是由TMA、TMG、TME、TMD组成的Full-Mesh结构的点对点实名制虚拟网络,是信域安全云网的数据平面。

在这个网络里,所有分布在各地的终端、分布在多云、多数据中心的业务资源都将被重新整合在一张网络里,每个终端与所有业务资源在虚拟网络中都是直连关系,已授权终端可以同时访问部署在多个地方的业务资源,无需切换链路。

所有的网络数据包在数据平面转发时,都将携带帐号、终端的身份信息,网络访问控制策略将不再使用IP地址作为控制因素,而是使用帐号、终端的身份做为控制因素,在每一个终端和网关上分布式执行。

TMC身份中心

TMC的身份中心主要用于同步企业已建的统一身份(如:AD/LDAP、钉钉、企微、飞书、CA等)或创建独立的自然人身份,对加入网络的终端进行审批和管理,发布企业内部的业务资源(包括:Web应用资源、主机类应用资源、DNS服务资源、路由资源等)。

TMC管控中心

TMC的管控中心基于这些帐号、终端和业务资源进行集中的策略编排,包括认证策略、终端环境检测策略、和访问授权策略。

其中授权策略将根据实际环境中动态变化的帐号、终端或业务,实时地计算生成基于身份的细粒度网络访问控制策略。

所有动态变化的细粒度访问控制策略将实时地同步到所有TMA、TMG和TME上分布式地执行,实现在分布式网络中集中策略编排,分布式执行的网络访问控制能力。

TMI分析中心

分析中心实时地采集终端和网络流量数据,将数据打上身份标签后存储在分析中心,用于集中的、基于身份的跨域上下文行为分析。

所有数据将自动以身份为中心进行聚合,并基于AI算法,对每一个人、每一个端的行为特征进行基线学习,例如:访问时间、地点、协议、业务范围、访问频率、读取敏感数据类型等等。

终端用户的行为偏离了基线,分析中心会自动进行二次研判,或直接对帐号或终端在全网范围内进行处置。与

云网络浅析 - 负载均衡产品遇到的问题

云网络浅析 - 负载均衡产品遇到的问题

1. 概述

负载均衡产品(即SLB),是比较重要的公有云产品。其基本架构是DNS+L7LB+L4LB+RS集群。对于租户,使用SLB,再配合调度,可以将自己的服务弹性扩容。下面重点讲述在做SLB的过程中遇到的疑难杂症。

2. 产品架构遇到的问题

SLB的业务、架构比较成熟,那怎么在众多产品中作出优势?

从单个用户的角度出发分析,功能方面:

http方面:http-1.1及以下、https等。这个nginx可以cover。

https双向认证,这个TC支持了,MT没有。

UDP L4LB,JS就不支持这个,说明他们有可能根本就没用L4LB。

调度算法,有静态调度(RR、WRR),动态调度(LC),还有会话保持调度(SIP、IP-hash、consistant-hash),最后这个是强需求。

重定向,http可以重定向,这个nginx可以搞,不过有些客户还需要https重定向。

从单个用户的角度出发分析,性能方面:

可用性,即不能302。

延时,延时太高肯定不行,参考3秒原则。

并发量。

从集群角度(多个租户)出发,性价比高的实现方案:如果受经费限制的话,最好做成共享带宽的模式,计费可以在外部实现。阿里、ucloud等使用listener的模式,计费在内部实现。集群肯定比主备方案好。

3. 组网遇到的问题

上述产品feature决定了组网。

都有哪些组网方案?一共6种,不过最终选择了主流的EIP+L4LB+L7LB+RS模式。这种优势在于1)扩容方便,2)用户操作方便。

L4LB使用哪种网络方案?fullnat。cip携带问题有现成方案。

已有EIP用户如何平滑升级到ELB?EIP加到L4LB上,计费在外网核心单独计费。

4. 研发遇到的问题

L4LB几个大问题:

session同步

配置统一管理

IPv6

QUIC

5. 测试遇到的问题

测试视角很重要。

性能测试?主要从用户视角考虑,测试的性能指标包括测试请求的平均响应时间、最大响应时间、50%请求的响应时间、99%请求的响应时间,通过这些指标来判断用户实际获得的性能体验如何。

压力测试?主要从运维视角考虑,测试的性能指标包括处理能力、各种硬件资源占用,通过这些指标来了解目前应用的处理能力,通过业务增长了解何时需要进行扩容。

6. 运营遇到的问题

如何排查问题?总结一个流程。例如,如果遇到用户反馈客户端出现不成功(3XX、4XX、5XX):

查看是L4LB还是L7LB问题。

检查L4LB健康状态。

检查URL-VIP映射是否正常,检查VIP-RS映射是否正常。

如何发现问题?压测、演练、监控。

监控哪些项目?

客户端监控,即自建或者借助客户反馈,MT自建

设备监控,即LB设备的状态监控,这个需要自己开发,走管理网

L4LB-L7LB监控,可以把L7LB看作RS,LVS标准方案。

L7LB-RS监控,nginx方案。

以上是关于信域安全云网产品架构的主要内容,如果未能解决你的问题,请参考以下文章