cisco asa5505 web管理的配置

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了cisco asa5505 web管理的配置相关的知识,希望对你有一定的参考价值。

现在手头有个5505的防火墙,想配置一下,从而可以从web访问,在网上找到了如下设置方法:

——————————————————————————————

在串口下输入以下命令:

ciscoasa>

ciscoasa> en

Password:

ciscoasa# conf t 进入全局模式

ciscoasa(config)# webvpn 进入WEBVPN模式

ciscoasa(config-webvpn)# username cisco password cisco 新建一个用户和密码

ciscoasa(config)# int m 0/0 进入管理口

ciscoasa(config-if)# ip address 192.168.4.1 255.255.255.0 添加IP地址

ciscoasa(config-if)# nameif guanli 给管理口设个名字

ciscoasa(config-if)# no shutdown 激活接口

ciscoasa(config)#q 退出管理接口

ciscoasa(config)# http server enable 开启HTTP服务

ciscoasa(config)# http 192.168.4.0 255.255.255.0 guanli 在管理口设置可管理的IP地址

ciscoasa(config)# show run 查看一下配置

ciscoasa(config)# wr m 保存

经过以上配置就可以用ASDM配置防火墙了。

首先用交叉线把电脑和防火墙的管理口相连,把电脑设成和管理口段的IP地址,本例中设为192.168.4.0 段的IP打开浏览器在地址栏中输入管理口的IP地址:

https://192.168.4.1

————————————————————————————

请问,我的5505怎么不认识这个m0/0端口,貌似只有e端口

还要配置vty和console密码,和特权密码! 参考技术B 用 show ip

就能看到是什么类型的端口了

Cisco ASA 高级配置之URL过滤

现在呢,有很多管理上网行为的软件,那么ASA作为状态化防火墙,它也可以进行管理上网行为,我们可以利用ASA防火墙iOS的特性实施URL过滤可以对访问的网站域名进行控制,从而达到某种管理目的。实施URL过滤一般分成以下三个步骤:

1、创建class-map(类映射),识别传输流量。

2、创建policy-map(策略映射),关联class-map。

3、应用policy-map到接口上。

配置实例:

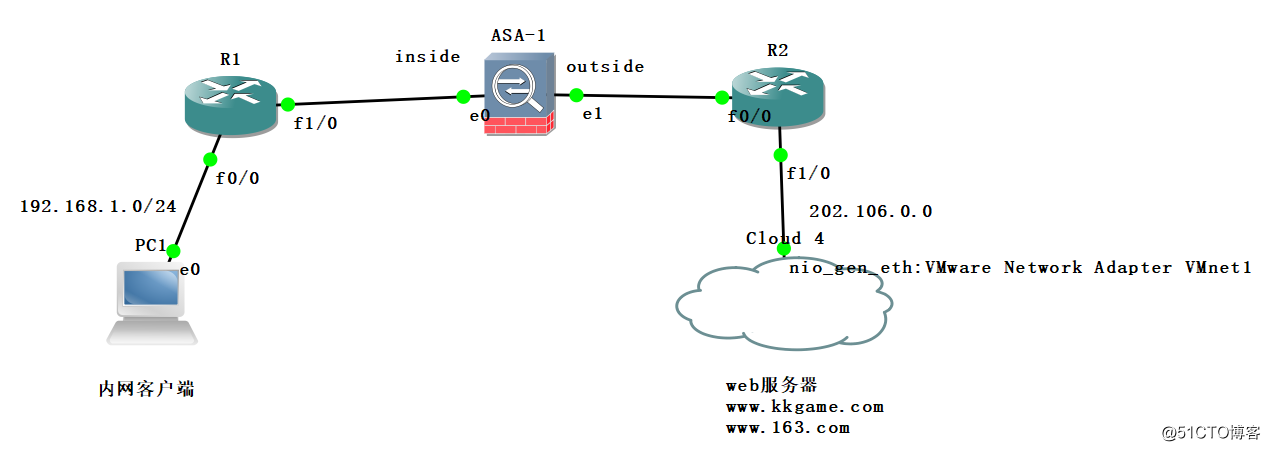

使用下面简单的网络拓扑图,在内网主机上编辑hosts文件,添加如下记录(若是生产环境,DNS服务器等齐全,则可省略这步):

- 172.16.1.1 :www.kkgame.com 。

-

172.16.1.1 :www.163.com 。

实现内网网段192.168.1.0/24中的主机禁止访问网站www.kkgame.com 但允许访问其他网站(如www.163.com )。

配置步骤如下(接口等基本配置省略):

(1)、创建class-map,识别传输流量:

ciscoasa(config)# access-list tcp_filter1 permit tcp 192.168.1.0 255.255.255.0 any eq www

ciscoasa(config)# class-map tcp_filter_class1

ciscoasa(config-cmap)# match access-list tcp_filter1 #在class-map中定义允许的流量。

ciscoasa(config-cmap)# exit

ciscoasa(config)# regex url1 "\.kkgame\.com" #定义名称为urll的正则表达式,

表示URL扩展名是“.kkgame.com”

ciscoasa(config)# class-map type regex match-any url_class1 #创建名称为

url_class1的clas-map,类型为regex。关键字match-any表示匹配任何一个。

ciscoasa(config-cmap)# match regex url1

ciscoasa(config)# class-map type inspect http http_url_class1 #创建

名为http-url-class1的class-map,类型为inspect http(检查http流量)

ciscoasa(config-cmap)# match request header host regex class url_class1 #匹配http请求

报文头中的host域中的URL扩展名“.kkgame.com”,url_class1表示调用名称为url_class1的class-map。

ciscoasa(config-cmap)# exit(2)、创建policy-map,关联class-map。

ciscoasa(config)# policy-map type inspect http http_url_policy1

#创建名称为 http_url_policy1的policy-map,类型为inspect http(检查http流量)

ciscoasa(config-pmap)# class http_url_class1 #调用之前创建的class-map

ciscoasa(config-pmap-c)# drop-connection log #drop数据包并关闭连接,并发送系统日志。

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

ciscoasa(config)# policy-map inside_http_url_policy #创建名称为 inside_http_url_policy 的policy-map,

它将被应用到接口上。

ciscoasa(config-pmap)# class tcp_filter_class1 #调用之前创建的class-map

ciscoasa(config-pmap-c)# inspect http http_url_policy1 #检查http流量

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit(3)、应用policy-map到接口上:

ciscoasa(config)# service-policy inside_http_url_policy interface inside至此,已经实现了需求,需要注意的是,一个接口只能应用一个policy-map。

以上是关于cisco asa5505 web管理的配置的主要内容,如果未能解决你的问题,请参考以下文章

请问下CISCO asa5505防火墙,能不能作为路由器使用。进行NAT让内部两个VLAN访问互联网。怎么实施呢?

cisco ASA5505 与 fortinet防火墙 组建IPSEC VPN 能实现吗? 如何配置。

Cisco ASA 5505配置Ipsec VPN,Cisco vpn客户端可以拔上来,也可以获取IP,但是无法访问内网。