使用OneDNS完美解决办公网络优化问题

Posted 林小鹿@

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了使用OneDNS完美解决办公网络优化问题相关的知识,希望对你有一定的参考价值。

前言

企业办公中,你是不是经常遇到下列问题:

- 自己的电脑上被安装上一些莫名其妙的应用程序,拖慢电脑速度,影响办公效率;

- 电脑桌面上总是会不定时出现一些广告弹窗,让人烦不胜烦;

- 有其他人总是在上班时间打开公司命令禁止访问的网站,比如网页游戏、赌博网站等;

- 公司服务器半夜总是莫名重启,怀疑被“恶意挖矿”,但又找不到具体被感染的文件……

一般遇到这种问题,很可能是DNS劫持或者遭遇了CSRF 攻击。

DNS解析过程

假设你要查询 www.baidu.com 的 IP 地址:

- 首先会查找浏览器的缓存,看看是否能找到www.baidu.com对应的IP地址,找到就直接返回;否则进行下一步。

- 将请求发往给本地DNS服务器,如果查找到也直接返回,否则继续进行下一步;

- 本地DNS服务器向根域名服务器发送请求,根域名服务器返回负责com的顶级域名服务器的IP地址的列表。

- 本地DNS服务器再向其中一个负责com的顶级域名服务器发送一个请求,返回负责baidu.com的权限域名服务器的IP地址列表。

- 本地DNS服务器再向其中一个权限域名服务器发送一个请求,返回www.baidu.com所对应的IP地址。

由于递归查询对于被查询的域名服务器负担太大,通常采用以下模式:从请求主机到本地域名服务器的查询是递归查询,而其余的查询是迭代查询。

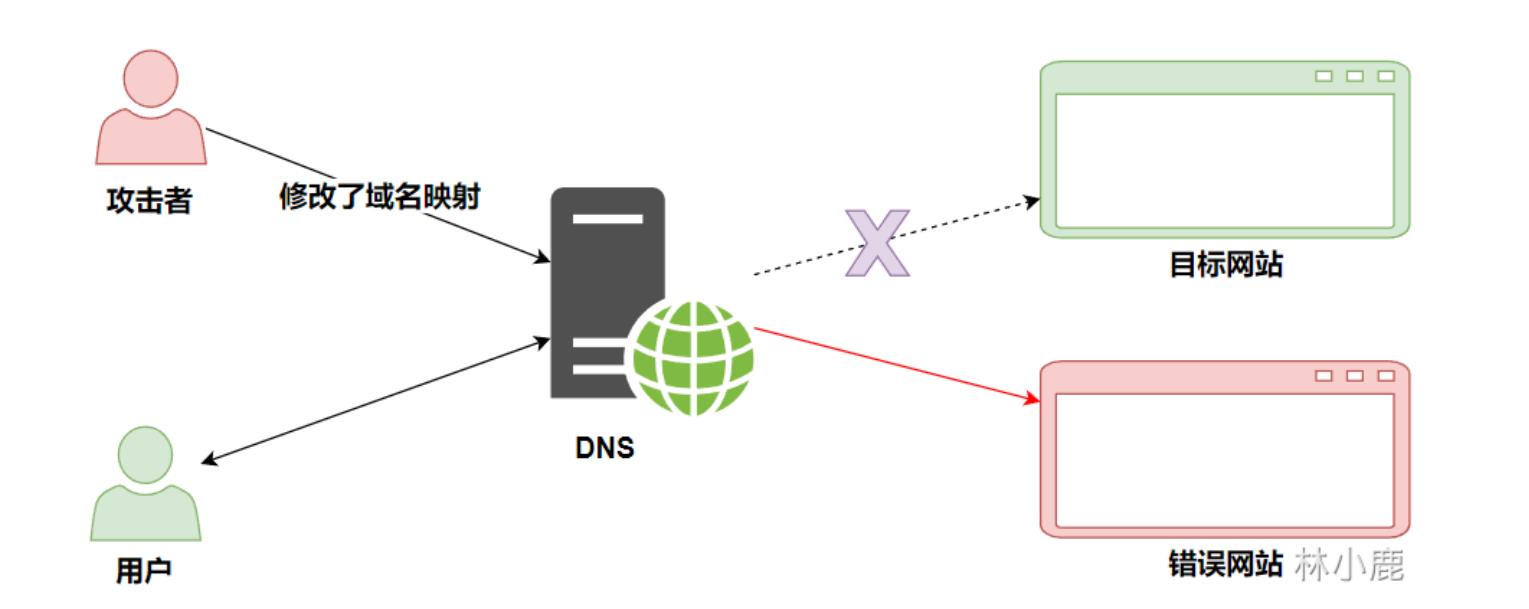

DNS劫持

DNS劫持即域名劫持,是通过将原域名对应的IP地址进行替换,从而使用户访问到错误的网站,或者使用户无法正常访问网站的一种攻击方式。

CSRF 攻击

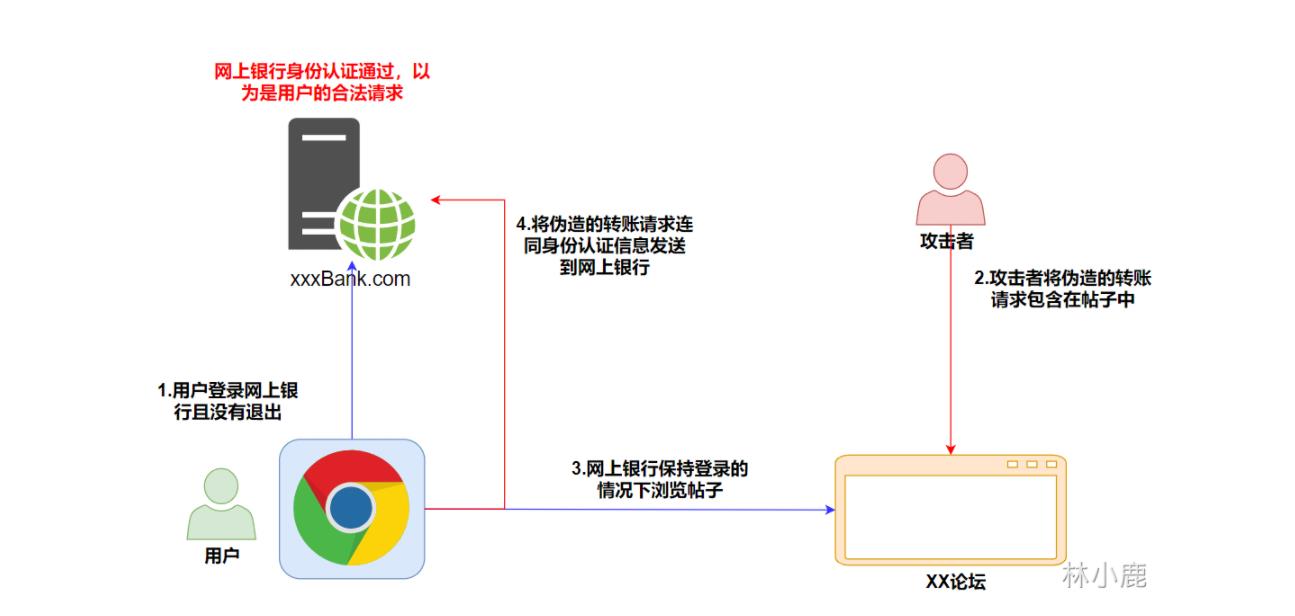

CSRF,跨站请求伪造(英文全称是 Cross-site request forgery),是一种挟持用户在当前已登录的 Web 应用程序上执行非本意的操作的攻击方法。

例子:

- 用户登陆银行,没有退出,浏览器包含了用户在银行的身份认证信息。

- 攻击者将伪造的转账请求,包含在帖子中。

- 用户在银行网站保持登陆的情况下,浏览帖子。

- 将伪造的转账请求连同身份认证信息,发送到银行网站。

- 银行网站看到身份认证信息,以为就是用户的合法操作,最后造成用户资金损失。

如何解决DNS劫持和避免CSRF 攻击?

方法一

解决DNS劫持:

-

直接通过IP地址访问网站,避开DNS劫持

-

由于域名劫持往往只能在特定的网络范围内进行,因此一些高级用户可以通过网络设置让DNS指向正常的域名服务器以实现对目标网址的正常访问,例如计算机首选DNS服务器的地址固定为8.8.8.8。

避免CSRF 攻击

- 检查 Referer 字段:HTTP头中的Referer字段记录了该 HTTP 请求的来源地址。在通常情况下,访问一个安全受限页面的请求来自于同一个网站,而如果黑客要对其实施 CSRF攻击,他一般只能在他自己的网站构造请求。因此,可以通过验证Referer值来防御CSRF 攻击。

- 添加校验 token:在 HTTP 请求中以参数的形式加入一个随机产生的 token,并在服务器端建立一个拦截器来验证这个 token,如果请求中没有token或者 token 内容不正确,则认为可能是 CSRF 攻击而拒绝该请求。

- 敏感操作多重校验:对一些敏感的操作,除了需要校验用户的认证信息,还可以通过邮箱确认、验证码确认这样的方式多重校验。

方法二

安装OneDNS

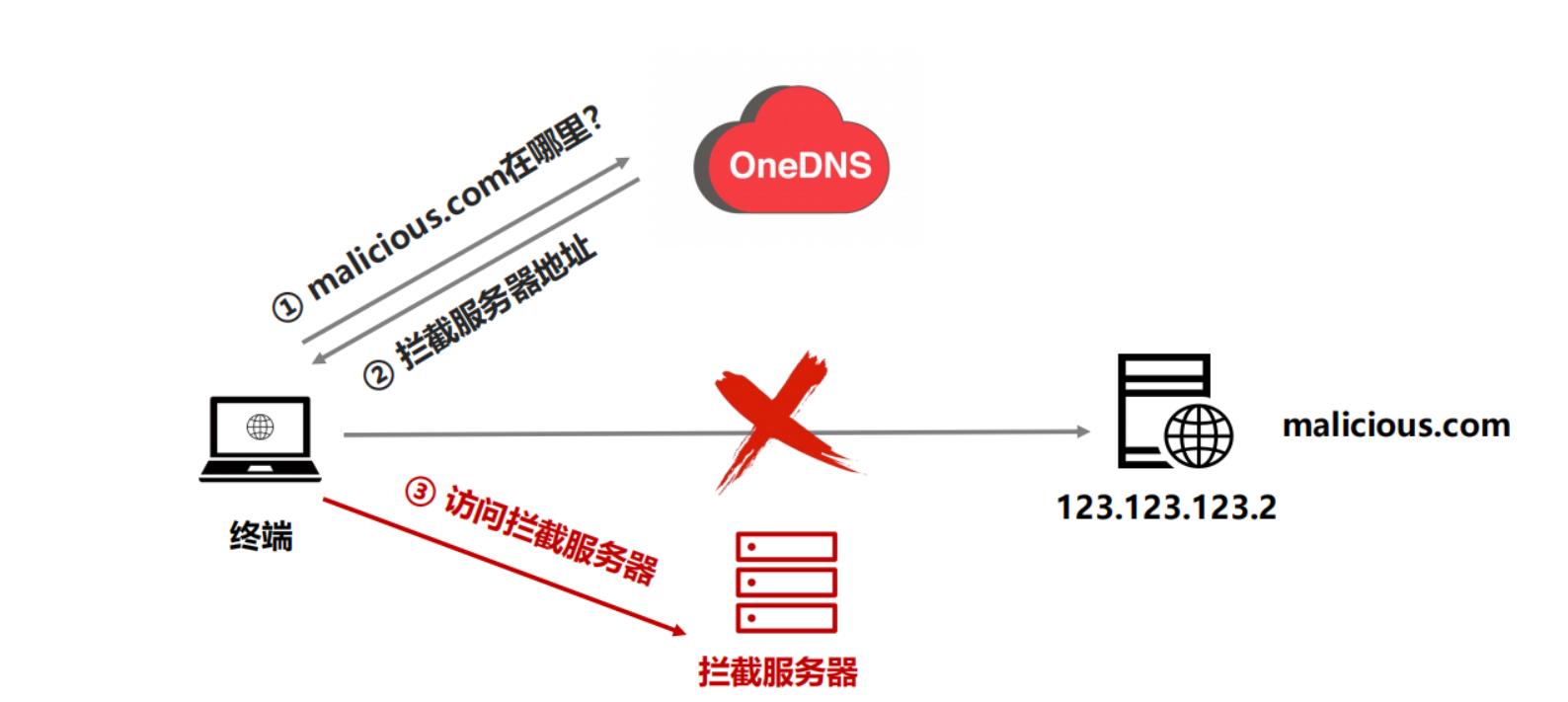

OneDNS防护原理

OneDNS拿到请求域名,与云端情报库实时碰撞,安全域名稳定高效解析,返回解析IP给用户进行访问; 检测到恶意域名不做解析,直接拦截,返回拦截页面,实现安全防护。

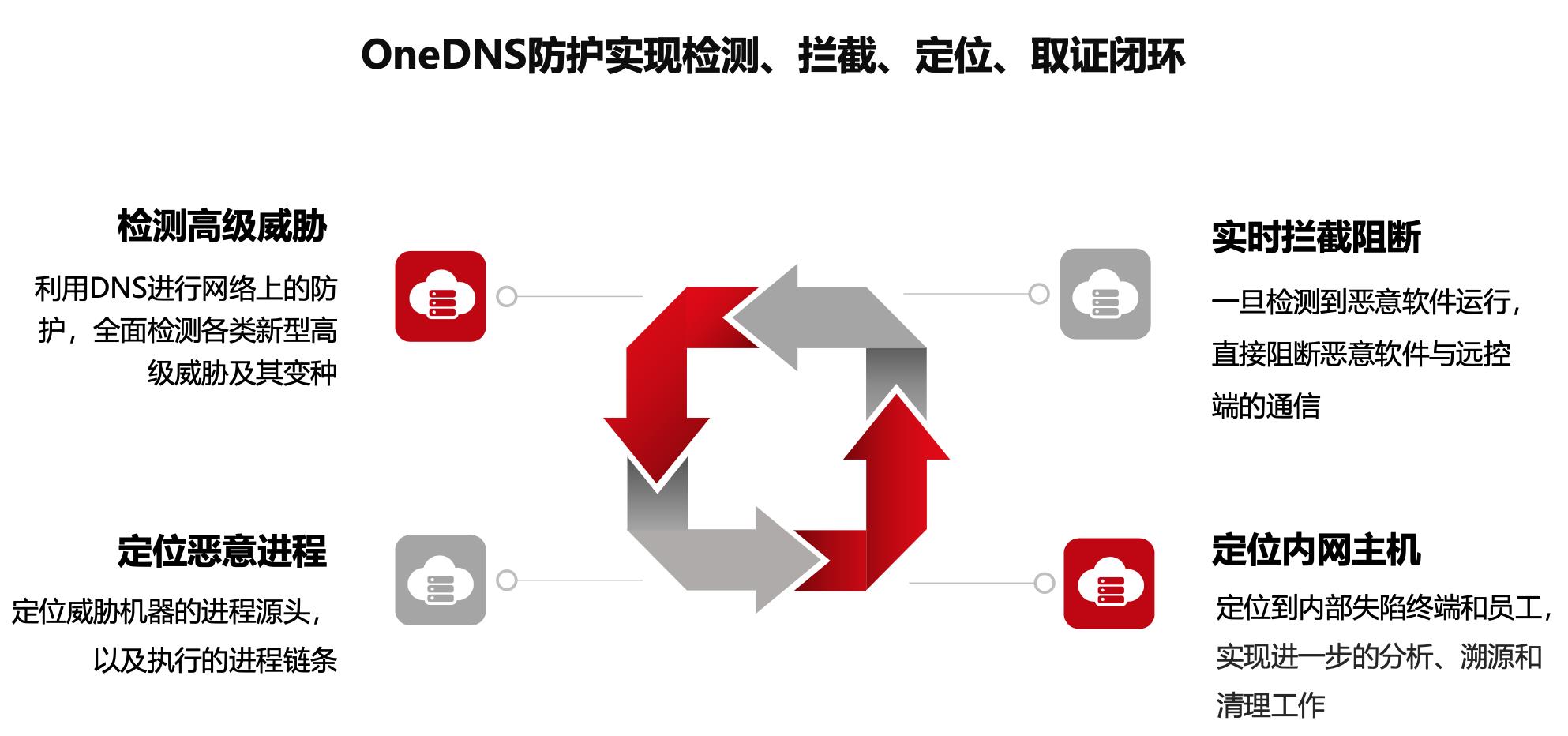

OneDNS 安全响应闭环能力

OneDNS防护实现检测、拦截、定位、取证闭环:

-

检测高级威胁

利用DNS进行网络上的防 护,全面检测各类新型高 级威胁及其变种 -

实时拦截阻断

一旦检测到恶意软件运行,直接阻断恶意软件与远控端的通信 -

定位恶意进程

定位威胁机器的进程源头,以及执行的进程链条 -

定位内网主机

定位到内部失陷终端和员工,实现进一步的分析、溯源和清理工作

以上是关于使用OneDNS完美解决办公网络优化问题的主要内容,如果未能解决你的问题,请参考以下文章