macOS:半分钟获取FileVault 2的密码 - PCILeech

Posted afatgoat

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了macOS:半分钟获取FileVault 2的密码 - PCILeech相关的知识,希望对你有一定的参考价值。

没有看错,只要你的Mac没有关机,即便是进入睡眠或者屏幕保护等锁屏状态,黑客就可以在半分钟内窃取你的FileVault 2密码,然后......就没有然后了,你加密了硬盘也没有用了额,没有秘密可言了。

这不是危言耸听,首先咱们重温一下安全守则:不要让Mac电脑离开自己;离开前关机。是这样的,不是开玩笑,当然装13的咱不管,里面就是点自己的动作片,曝光了说不定能火一把呢。

是真的吗?不明白没有关系,视频上传到了优酷,不知什么时候才能通过审查,不过也不知道这里如何贴视频。

这都是题外话,咱还是说点干货。

==========

== 浅析 ==

==========

视频通过了:http://v.youku.com/v_show/id_XMTg2NzM5NTQyOA==.html

操作是这样的:拿来一台打开FileVault 2的Mac机器,锁频或者合上屏幕等,连接还破解设备并运行相关程序,看见它提示让你重新启动后,重新启动Mac机器(同时按ctrl+cmd+power键),然后看破解电脑上提示的密码,在FileVault 2的开机登录界面中输入,就可以成功进入了。

原理大致是这样的:10.12.2之前的系统(10.12.2已经修复了)用户输入的密码会在内存中以明码的Unicode的形式存在,而且在每次重新热启动的时候,在没有载入操作系统的时候,这些内存没有被刷新,所以密码依然存在内存中的某个地方。而在Mac热启动到FileVault 2开机登录界面时,正好还没有启动操作系统,于是这就有了可能。而破解设备就是要在开机后,通过还没有被操作系统掌控的DMA来对内存直接存取,扫面明码可能的密码。在操作系统启动后,那些系统保护区域的内存和DMA都被系统接管,其它程序就很难突破了。看到这里可以大致理解了吧。

==========

== 关键 ==

==========

从上面的讲述看,关键的就是那个“破解设备”了。这套设备关键是,一个USB到雷电2的设备,一台Windows 10破译机和相关软件。目前可以做到的就是使用USB3380芯片的板子,再将其刷特殊的固件程序,然后使用USB到雷电的转接器,雷电接Mac,USB设备安置在PC电脑上,PC再运行相应软件就可以做到了。可以看出,就目前的情况来看,雷电2的Mac电脑是被攻击目标机,还没有看到有人报告说USB-C接口的机器是否同样有次漏洞。

这一套的核心就是那套软件了,它的名字叫: PCILeech,是一个在GitHub上的开源项目。有兴趣的可以移步哪里,它有详细的使用说明。

==========

== 看图 ==

==========

下面补几个截屏,可以更直观看到如何破解密码的:下图是设备连接:

图片来源于:https://4.bp.blogspot.com/-kjlte_dFDi4/WDyrCymmyrI/AAAAAAAAAHg/JG_NOSp_6qEWzTM2RU5bBZDOE2Uvr9x6wCLcB/s1600/mac_pcileech.jpg

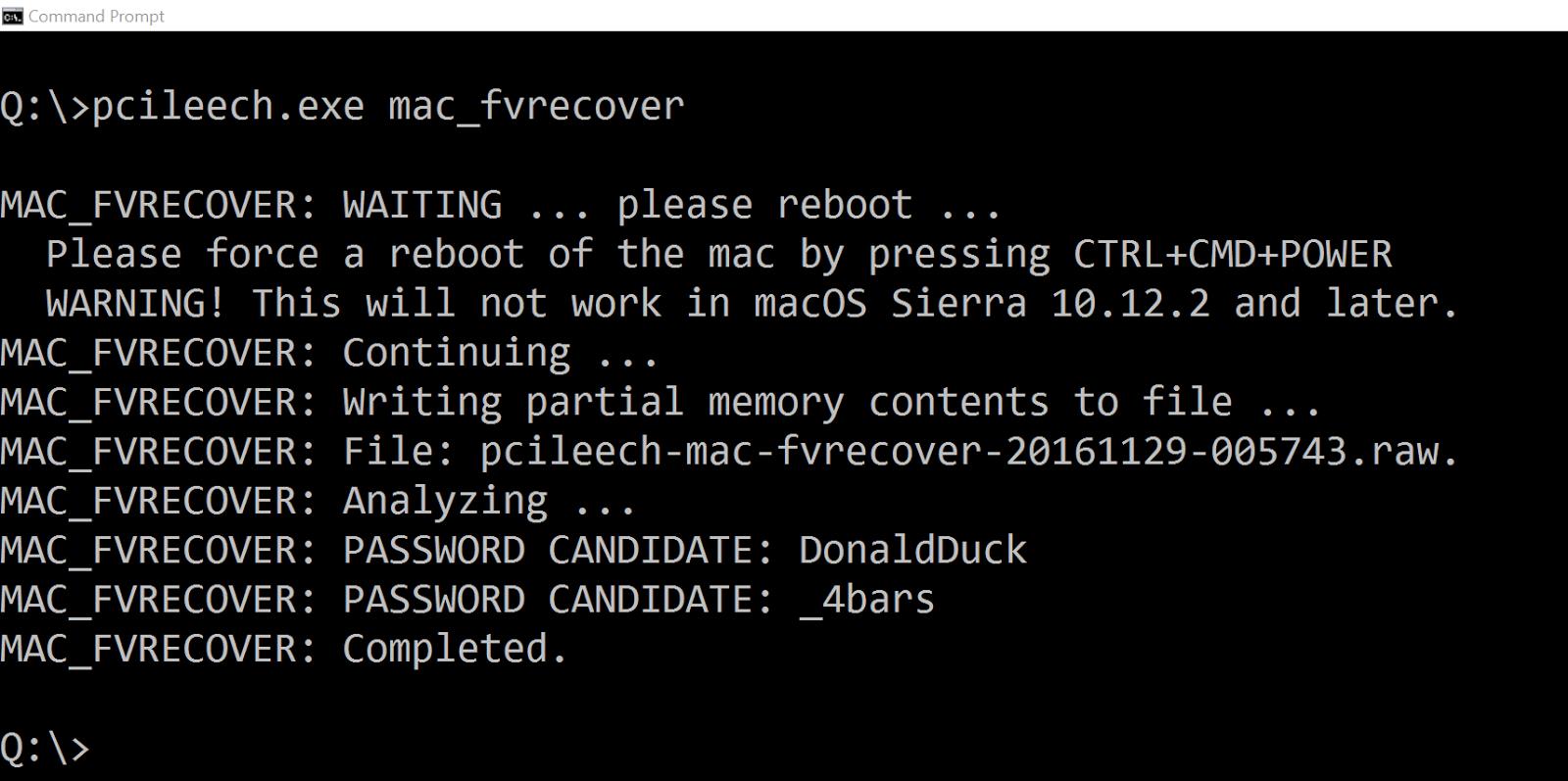

下图是执行mac_fvrecover命令后,它提示热启动机器。通过内存读取和解析,获得两个可能的密码:

图片来源:https://2.bp.blogspot.com/-9WZuCisUb9c/WD1QUagWp5I/AAAAAAAAAH4/Z_sco98qVNY1QH8rhFatb8HPqhfyzVo0QCEw/s1600/fvrecover_cmd.png

==========

== 历史 ==

==========

- 这个漏洞早在2016年7月被发现

- 在8月5日的DEF CON 24上做了PCILeech的演示

- 8月15日苹果被通知有此漏洞

- 8月16日苹果确认了这个漏洞并要求不要公布细节

- 12月13日的macOS 10.12.2版本做了补救,目前已知没有发现那个版本的机器有此漏洞

- 12月14日细节被公布

==========

== 后记 ==

==========

如果新有兴趣可以参考一篇英文的blog: macOS FileVault2 Password Retrieval

开发者涨薪指南

开发者涨薪指南

48位大咖的思考法则、工作方式、逻辑体系

48位大咖的思考法则、工作方式、逻辑体系

以上是关于macOS:半分钟获取FileVault 2的密码 - PCILeech的主要内容,如果未能解决你的问题,请参考以下文章