Kali工具集测试-(盲破)协议主动探测

Posted 千夫长-向往生

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Kali工具集测试-(盲破)协议主动探测相关的知识,希望对你有一定的参考价值。

1.场景和工具

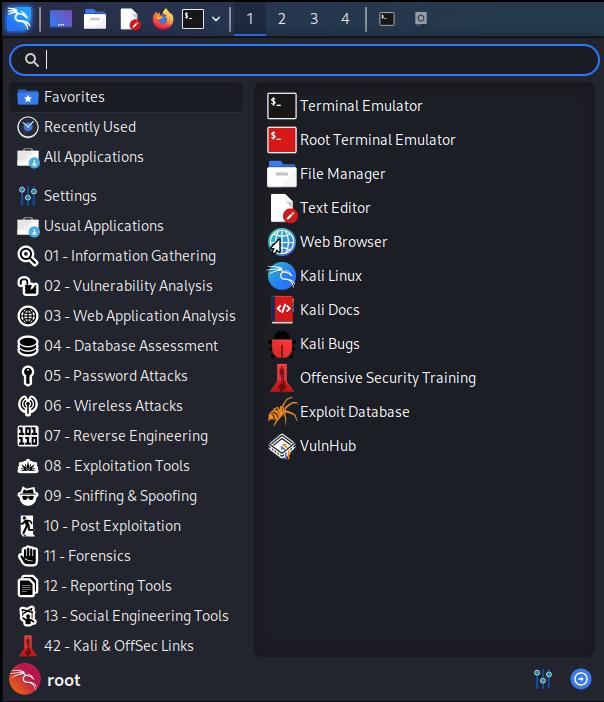

在目标机安静的情况下,要找到它支持的网络服务,需要用到kali系统的各种工具,在虚拟机中打开kali系统,可以看到,已经预安装了13类工具。

2.主动探测的一般流程

1.主机发现和端口扫描

2.敏感目录文件扫描

3.本地文件包含漏洞

4.fuzz获得正确参数

5.wordPress后台利用

6.msfvnom生成反弹shell

7.ubntu内核漏洞提取

3.靶场的建立

包含漏洞的各个版本的靶机系统网站

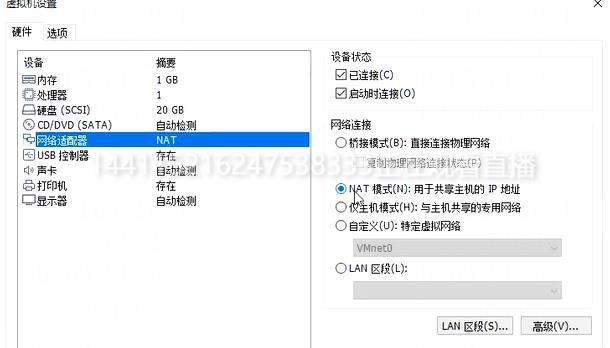

两个虚拟机镜像在同一个局域网的设置方法。

4.详细流程及代码

0.确定目标;

与相关方确定安全检查的目标

1.nmap扫描,确定主机IP

nmap -sP 192.168.142.1/24 #24是24bit的子网掩码2.扫端口

nmap -p 1-65535 -A 192.168.142.138 #扫描该主机的1-65535端口是否打开3.扫描操作系统类型

nmap -o --osscan-guess 192.168.157.1374.web目录扫描

dirb http://192.168.10.121/

dirb http://192.168.10.121/ -X .zip .txt #查找

dirb http://192.168.1.116 /usr/share/wordlists/dirb/big.txt

5.WFUZZ工具

wfuzz -w /usr/share/wfuzz/wordlist/genneral/common.txt http://192.168.142.138/index.php?FUZZ

#通过wfuzz调用common.txt中的字符串,来放在FUZZ位置,发起一次http请求

#指定过滤 --h 12 过滤掉6.漏洞利用

利用任意文件访问漏洞/wordprelss/内核漏洞等,得到root权限。

7.维持权限(后渗透)

8.渗透测试报告。

5.总结

这是主动探测的一般流程,其中到了第四步就会有不同的走向,这个演示流程是为了提权,而如果只是想知道目标机有哪些入口,可以开始对一发现的端口做进一步的分析,比如hydra等。

以上是关于Kali工具集测试-(盲破)协议主动探测的主要内容,如果未能解决你的问题,请参考以下文章