[NEWSCTF 2021]easy_web 和 签到

Posted F1gh4

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[NEWSCTF 2021]easy_web 和 签到相关的知识,希望对你有一定的参考价值。

~

[NEWSCTF 2021]easy_web 和 签到

~

之前打了萌新杯,然后就是这样,

题目的质量很高,也得到了很多新的经验

也得到了新的知识,题目是新奇的。

[newsCTF 2021] easy_web

界面:

进入:

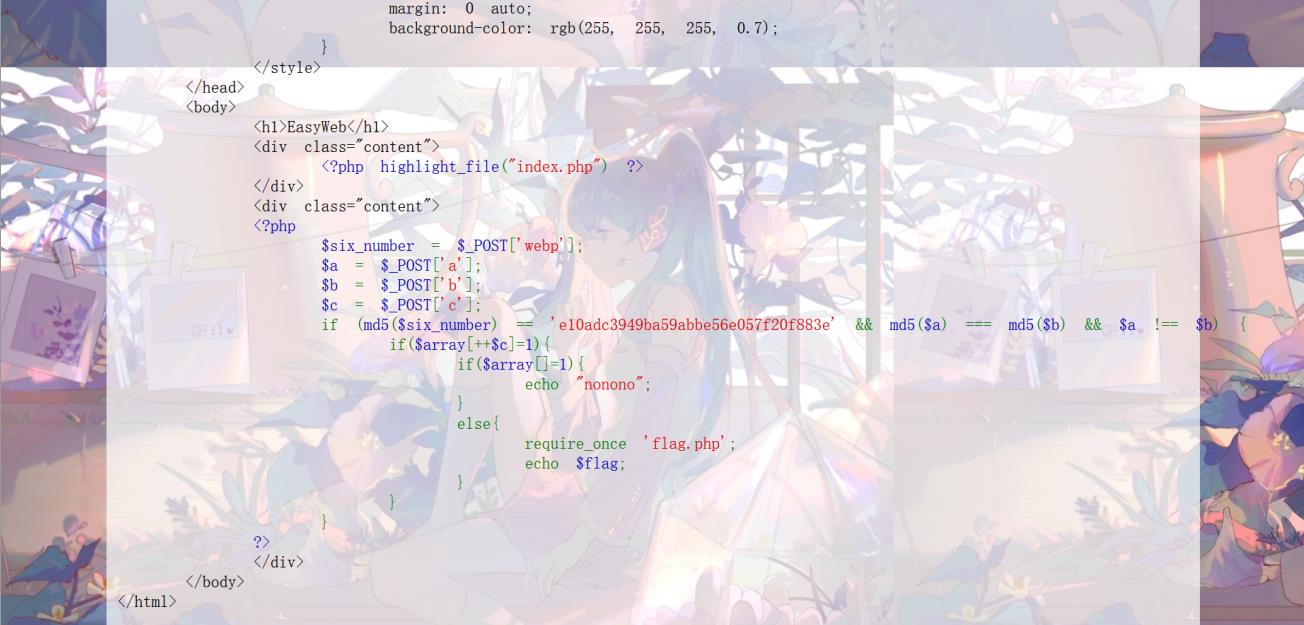

就这么多源码:

<?php highlight_file("index.php") ?>

</div>

<div class="content">

<?php

$six_number = $_POST['webp'];

$a = $_POST['a'];

$b = $_POST['b'];

$c = $_POST['c'];

if (md5($six_number) == 'e10adc3949ba59abbe56e057f20f883e' && md5($a) === md5($b) && $a !== $b)

if($array[++$c]=1)

if($array[]=1)

echo "nonono";

else

require_once 'flag.php';

echo $flag;

?>

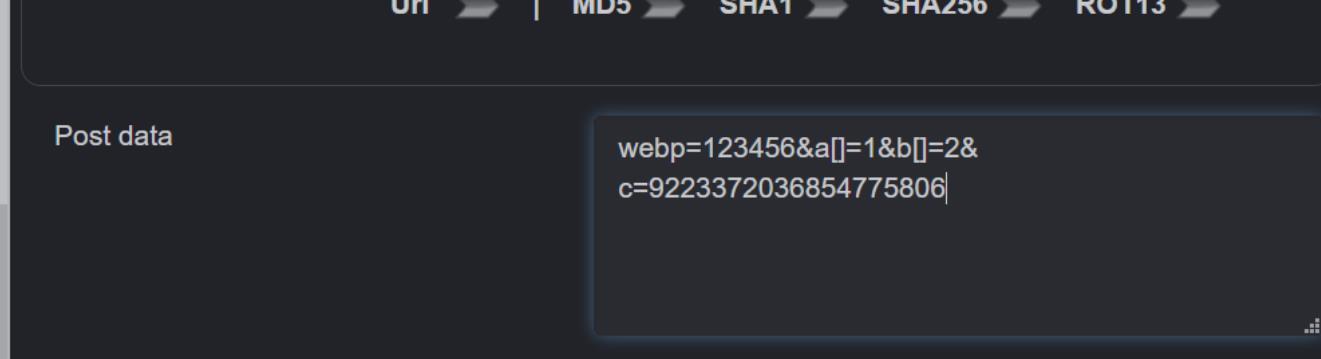

查询得到six_number的md5值对应的原文为123456,MD5可以数组绕过

绕过数组,输入c为long int 中最大值,则可以让其为$array[]添加数的行为报错,从而进入下一步,是一种第一次见到的绕过姿势,很奇怪

并不常见,可能是比较老或者新颖的点吧

payload:

webp=123456&a[]=1&b[]=2&c=9223372036854775806

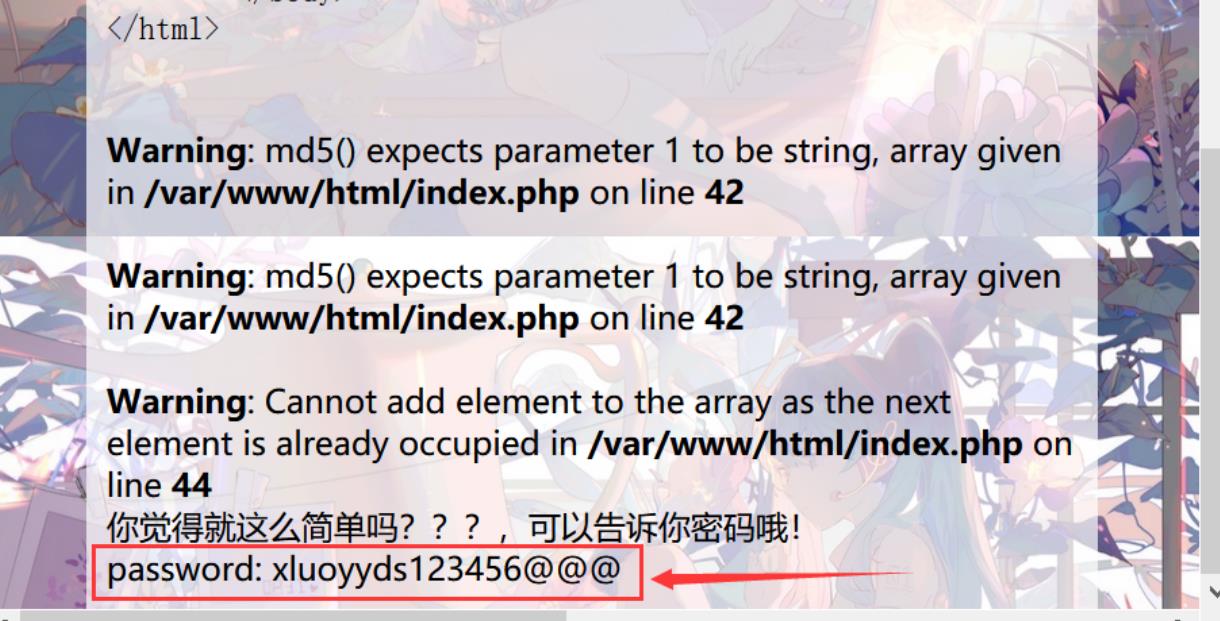

很像是压缩包的密码:参考之前的提示

提示图片藏有东西:

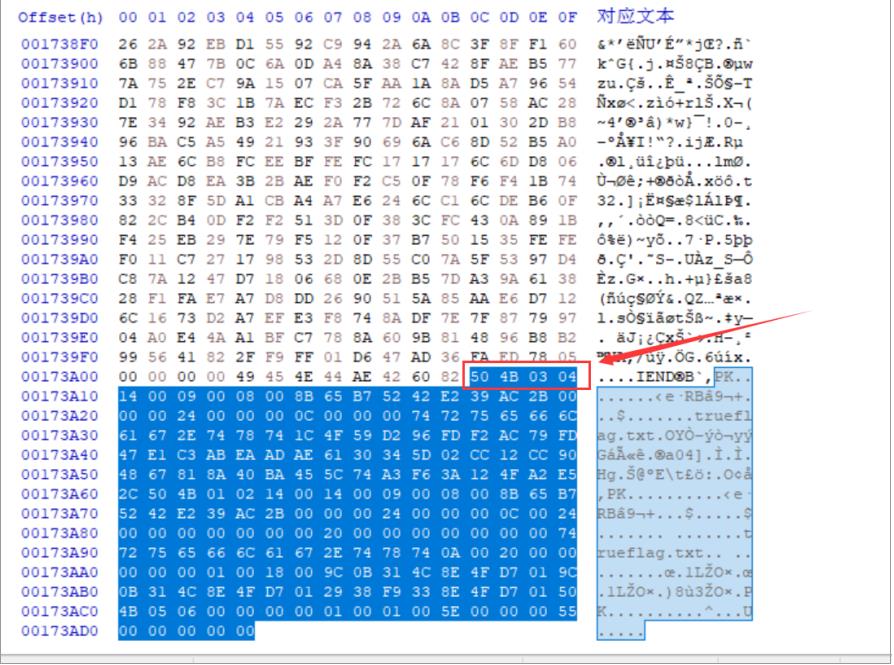

F12去找图片路径,然后把图片下载下来:

hex查看,看到有zip文件头:

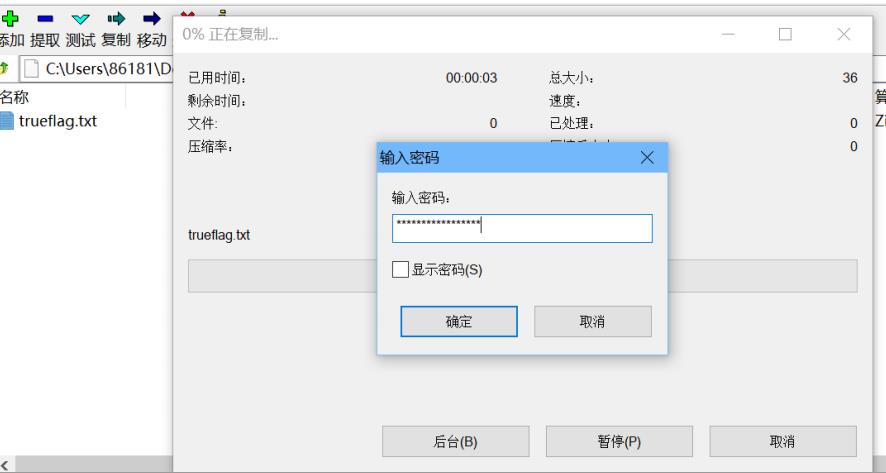

把代码截取出来,生成一个文件,用7-zip打开:

是一个压缩包:

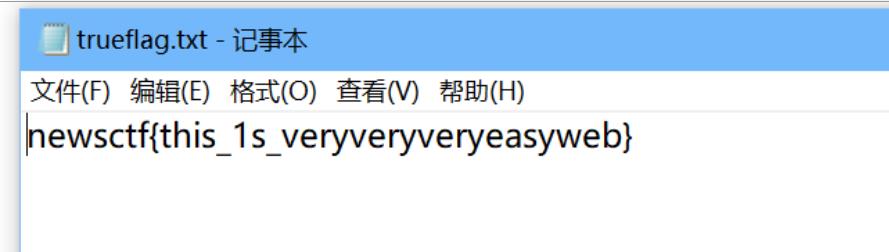

得到flag:

[NEWSCTF 2021]misc 签到

阿巴阿巴,只会混个签到,白给

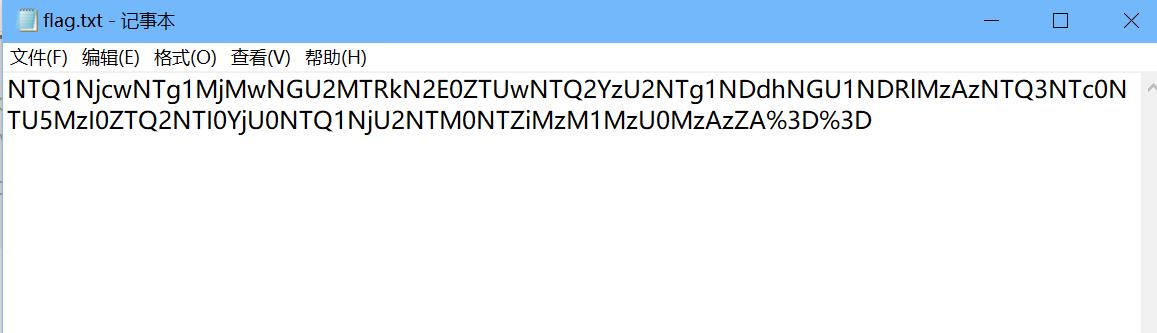

下载得到:

NTQ1NjcwNTg1MjMwNGU2MTRkN2E0ZTUwNTQ2YzU2NTg1NDdhNGU1NDRlMzAzNTQ3NTc0NTU5MzI0ZTQ2NTI0YjU0NTQ1NjU2NTM0NTZiMzM1MzU0MzAzZA%3D%3D

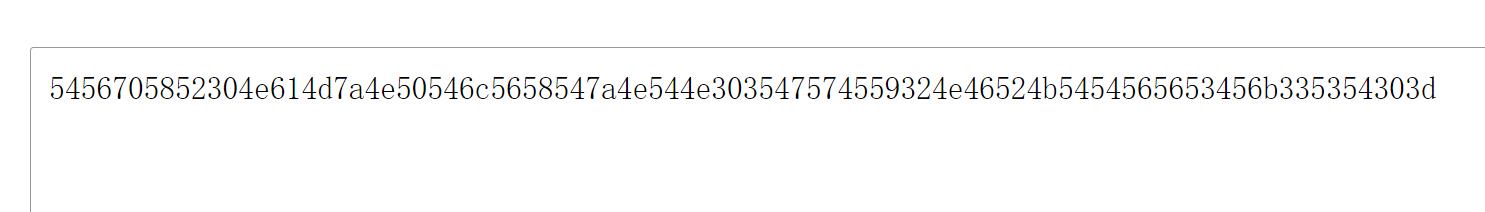

先base64解一波:

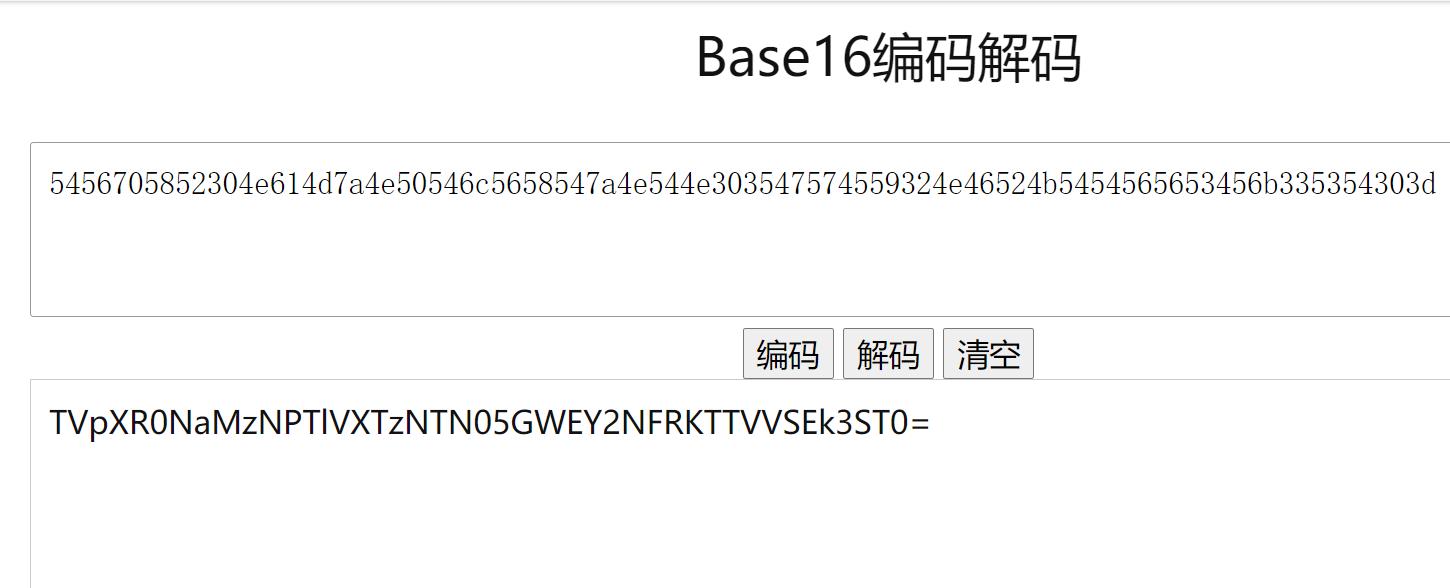

然后base16解密:

再base64解密:

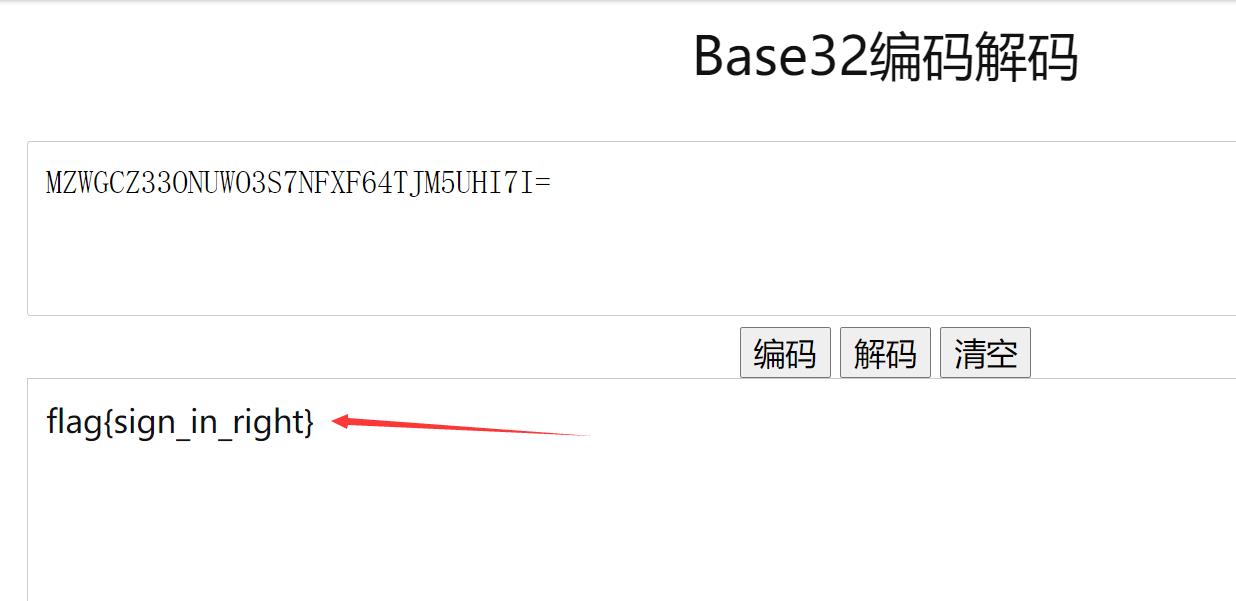

再base32解密:

OK

以上是关于[NEWSCTF 2021]easy_web 和 签到的主要内容,如果未能解决你的问题,请参考以下文章