两个分公司通过IPSEC/VPN方式访问总部,请问这两个公司之间能通过总部网络互访吗

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了两个分公司通过IPSEC/VPN方式访问总部,请问这两个公司之间能通过总部网络互访吗相关的知识,希望对你有一定的参考价值。

设备全是思科的,请问这两个分公司能通过总部路由器相互访问吗,我想既然都通过VPN与总部相连了,那么对于总部而言两个分公司网段就相当于内网了,是不是加什么策略就能使两个分公司之间能相互访问呢,谢谢!

可以的.用IPSEC VPN连接总部,总部只要开启VPN HUB下面的两个分公司就能够互访了.也就能这么理解 就是把总部的设备当做了交换机在使用,就是说 两个分公司之间和总部都是可以互通互访的,那么你分公司再多些也都可以互访.. 侠诺VPN设备里面就有一项是 VPN HUB,这功能相当不错.侠诺VPN技术 Q 858982185 参考技术A 完全可以,只要在路由器上设置相应的路由就行了。追问

你好,多谢你的回答,总部的边界设备是思科防火墙,是不是在外网口写两条路由目的IP指向分公司公网IP是吗,还是如何指向呢,谢谢!

例如:子公司A的网段是192.168.1.0 公网IP是192.168.1.1

子公司B的网段是192.168.2.0 公网IP是192.168.2.1

总部C的网段是192.168.3.0 公网IP是192.168.3.1

这路由如何写呢,只需要在总部防火墙上写还是两个子公司路由器都要写,谢谢指教!

IPsec VPN详解--拨号地址

三.拨号地址VPN设置

1. 组网需求

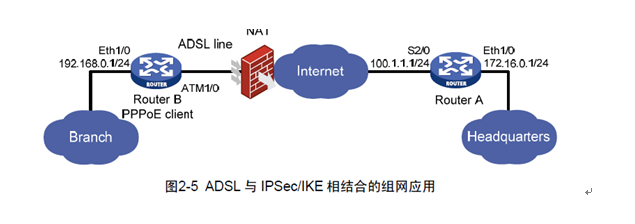

本例将 IPSec 和ADSL 相结合,是目前实际中广泛应用的典型案例。

(1) Router B 通过ADSL 直接连接公网的DSLAM 接入端,作为PPPoE 的client端。RouterB 从ISP 动态获得的IP 地址为私网地址。

(2)总公司局域网通过 Router A 接入到ATM 网络。

(3)为了保证信息安全采用 IPSec/IKE 方式创建安全隧道。

2. 组网图

3.配置步骤

(1) 配置Router A

# 配置本端安全网关设备名称。

<RouterA>system-view

[RouterA]ike local-name routera

# 配置ACL。

[RouterA]acl number 3101

[RouterA-acl-adv-3101]rule 0 permit ip source 172.16.0.0 0.0.0.255 destination 192.1.68.0.0 0.0.0.255 允许192.1.68.0访问172.16.0.0

[RouterA-acl-adv-3101]quit

# 配置IKE 安全提议。

[RouterA]ike proposal 1

[RouterA-ike-proposal-1]authentication-algorithm sha 验证算法

[RouterA-ike-proposal-1]authentication-method pre-share

[RouterA-ike-proposal-1]encryption-algorithm 3des-cbc 加密算法

[RouterA-ike-proposal-1]dh group2 分配DH组

# 配置IKE 对等体peer。

[RouterA]ike peer peer

[RouterA-ike-peer-peer]exchange-mode aggressive //协商模式为野蛮模式

[RouterA-ike-peer-peer] pre-shared-key abc /配置预共享密钥,此密钥必须与对端保持一致

[RouterA-ike-peer-peer]id-type name //协商类型为使用命名

[RouterA-ike-peer-peer]remote-name routerb //配置对端命名

[RouterA-ike-peer-peer]nat traversal //配置nat 穿越功能

[RouterA-ike-peer-peer]quit

# 创建IPSec 安全提议prop。

[RouterA]ipsec proposal prop

[RouterA-ipsec-proposal-prop]encapsulation-mode tunnel 创建隧道模式

[RouterA-ipsec-proposal-prop]transform esp //esp验证算法

[RouterA-ipsec-proposal-prop]esp encryption-algorithm 3des //加密算法

[RouterA-ipsec-proposal-prop]esp authentication-algorithm sha1 验证算法

[RouterA-ipsec-proposal-prop]quit

# 创建安全策略policy 并指定通过IKE 协商建立SA。

[RouterA]ipsec policy policy 10 isakmp

# 配置安全策略policy 引用IKE 对等体peer。

[RouterA-ipsec-policy-isakmp-policy-10]ike-peer peer

# 配置安全策略policy 引用访问控制列表3101。

[RouterA-ipsec-policy-isakmp-policy-10]security acl 3101

# 配置安全策略policy 引用IPSec 安全提议prop。

[RouterA-ipsec-policy-isakmp-policy-10]proposal prop

[RouterA-ipsec-policy-isakmp-policy-10]quit

# 配置IP 地址。

[RouterA]interface serial 2/0

[RouterA-Serial2/0]ip address 100.1.1.1 255.255.255.0

[RouterA-Serial2/0]ipsec policy policy 引用安全策略

[RouterA-Serial2/0]quit

# 配置以太网口。

[RouterA]interface ethernet 1/0

[RouterA-Ethernet1/0]ip address 172.16.0.1 255.255.255.0

[RouterA-Ethernet1/0]quit

# 配置到分公司局域网的静态路由。

[RouterA]ip route-static 192.168.0.0 255.255.255.0 serial 2/0

(2) 配置Router B

# 配置本端安全网关的名称。

<RouterB>system-view

[RouterB]ike local-name routerb

# 配置ACL。

[RouterB]acl number 3101

[RouterB-acl-adv-3101]rule 0 permit ip source 192.168.0.0 0.0.0.255 destination 172.16.0.0 0.0.0.255 允许172.16.0.0网段进入

[RouterB-acl-adv-3101]quit

# 配置IKE 安全提议。

[RouterB]ike proposal 1

[RouterB-ike-proposal-1]authentication-algorithm sha 验证算法

[RouterB-ike-proposal-1]authentication-method pre-share

[RouterB-ike-proposal-1]encryption-algorithm 3des-cbc加密算法

[RouterB-ike-proposal-1]dh group2分配DH组

# 配置IKE 对等体peer。

[RouterB]ike peer peer

[RouterB-ike-peer-peer]exchange-mode aggressive //协商模式为野蛮模式

[RouterB-ike-peer-peer] pre-shared-key abc //配置预共享密钥,此密钥必须与对端保持一致

[RouterB-ike-peer-peer]id-type name //协商类型为使用命名

[RouterB-ike-peer-peer] remote-name routera //配置对端命名

[RouterB-ike-peer-peer]remote-address 100.1.1.1 //配置对端IP地址

[RouterB-ike-peer-peer] nat traversal //配置nat 穿越功能

[RouterB-ike-peer-peer]quit

# 创建IPSec 安全提议prop。

[RouterB]ipsec proposal prop

[RouterB-ipsec-proposal-prop]encapsulation-mode tunnel 隧道模式

[RouterB-ipsec-proposal-prop] transform esp 加密方式

[RouterB-ipsec-proposal-prop]esp encryption-algorithm 3des esp加密方式3des

[RouterB-ipsec-proposal-prop]esp authentication-algorithm sha1 验证方式

[RouterB-ipsec-proposal-prop] quit

# 创建安全策略policy 并指定通过IKE 协商建立SA。

[RouterB] ipsec policy policy 10 isakmp

# 配置安全策略policy 引用IKE 对等体peer。

[RouterB-ipsec-policy-isakmp-policy-10] ike-peer peer

# 配置安全策略policy 引用访问控制列表3101。

[RouterB-ipsec-policy-isakmp-policy-10]security acl 3101

# 配置安全策略policy 引用IPSec 安全提议prop。

[RouterB-ipsec-policy-isakmp-policy-10] proposal prop

[RouterB-ipsec-policy-isakmp-policy-10]quit

# 配置拨号访问控制列表。

[RouterB]dialer-rule 1 ip permit

# 创建Dialer0,使用由ISP 分配的用户名和密码进行拨号和PPP 认证的相关配置,

并配置MTU。

[RouterB]interface dialer 0

[RouterB-Dialer0]link-protocol ppp 采用PPP拨号

[RouterB-Dialer0]ppp pap local-user test password simple 123456 拨号ISP提供用户名和密码

[RouterB-Dialer0]ip address ppp-negotiate

[RouterB-Dialer0]dialer user 1 用户

[RouterB-Dialer0]dialer-group 1 用户组

[RouterB-Dialer0]dialer bundle 1

[RouterB-Dialer0]ipsecno-nat-process enable不做NAT穿越

[RouterB-Dialer0] ipsec policy policy在此接口下引用创建的ipsec策略

[RouterB-Dialer0]mtu 1492

[RouterB-Dialer0]quit

# 配置到总公司局域网的静态路由。

[RouterB]ip route-static 172.16.0.0 255.255.255.0 dialer 0

# 配置以太网口。

[RouterB]interface ethernet 1/0

[RouterB-Ethernet1/0]tcp mss 1450

[RouterB-Ethernet1/0]ip address 192.168.0.1 255.255.255.0

[RouterB-Ethernet1/0]quit

本文出自 “Garrett” 博客,请务必保留此出处http://garrett.blog.51cto.com/11611549/1983596

以上是关于两个分公司通过IPSEC/VPN方式访问总部,请问这两个公司之间能通过总部网络互访吗的主要内容,如果未能解决你的问题,请参考以下文章

win7系统 l2tp/ipsec连接 错误809. 修改了注册编辑表也是这样!

华为防火墙实验8[配置两个网络之间的IPSec VPN隧道]